基于极化码的安全编码方法在思想上是类似的, 都是选择对合法用户无噪而对窃听用户全噪的比特信道来传输秘密信息, 在接收端采用连续消除译码(successive cancellation, SC), 从而获得高斯信道假设条件下的安全容量。近年来, 针对窃听信道下的物理层安全编码问题, 陆续提出相应的极化码编码方法。文献[1-3]分别将极化码应用于窃听信道, 给出二进制离散无记忆信道(B-DMC)的安全容量以及获得安全容量的极化码构造方法:由于主信道和窃听信道通过信道极化将获得不同的比特信道, 让秘密信息仅通过对于主信道是无噪而对于窃听信道为全噪的比特信道。文献[4]对上述方法进行了改进, 利用对于主信道是无噪而对于窃听信道为全噪的比特信道发送一段“秘钥”, 利用“秘钥”对发送的秘密信息加密成“密文”, 并通过对主信道和窃听信道均为无噪的比特信道发送。文献[5]采用一种合法通信双方已知的随机抽取方法, 在对于主信道是无噪而对于窃听信道是全噪的比特信道中随机抽取信道发送秘密信息, 增强通信系统的安全性。文献[6]将极化码应用于高斯窃听信道并提出高斯信道下极化码的构造方法。文献[7]在文献[6]的基础上, 把应用于二进制擦除信道(BEC)及二进制离散无记忆信道(B-DMC)的极化码加密编码方法应用于高斯窃听信道, 并通过仿真证明在高斯窃听信道下极化码在保证通信可靠性的同时, 有效地提高了通信系统的安全性能。

基于极化码的安全编码方法丢弃了极化后对合法用户和窃听用户都属于无噪的、容量较高的比特信道, 浪费了很大一部分信道资源。针对该问题, 本文基于退化高斯窃听信道模型, 提出了一种基于极化码的加密编码算法。该算法利用对合法用户无噪而对窃听用户全噪的比特信道发送一部分信息并将这段信息当做“秘钥”, 利用“秘钥”对剩余的信息加密, 加密后的信息通过极化后对合法用户和窃听用户都属于无噪的比特信道发送。

1 退化高斯窃听信道模型Wyner在shannon对安全通信问题研究的基础上, 提出了窃听信道模型[8]。Leung-Yan-Cheong将Wyner提出的离散无记忆窃听信道模型扩展到高斯信道[9]。高斯窃听信道模型所展现的场景与Wyner的基于离散无记忆信道的窃听信道模型类似。如果主信道的噪声比窃听信道的噪声小, 则认为窃听信道的质量比主信道的质量差, 窃听信道即为主信道的退化信道。

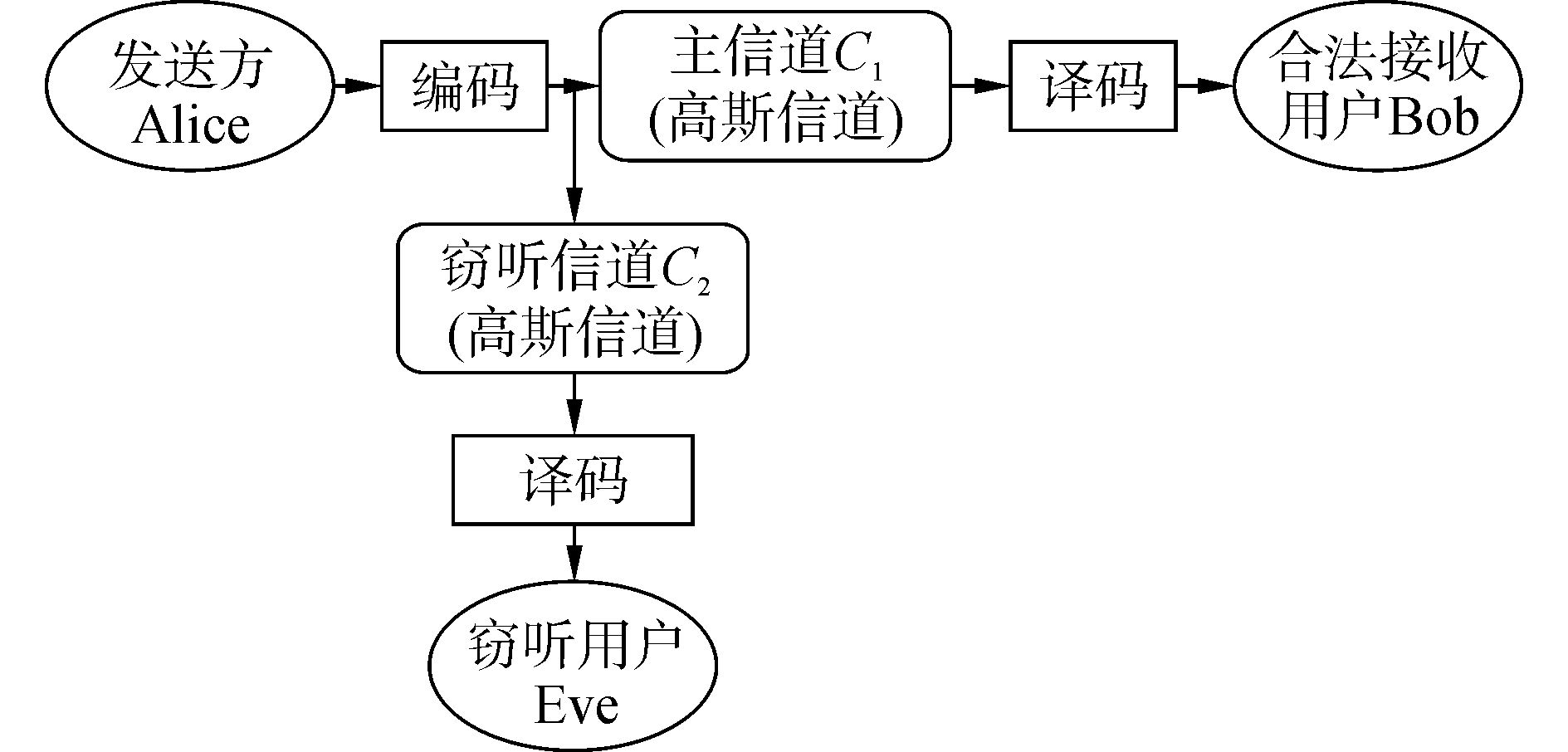

如图 1所示, 发送者Alice和合法接收者Bob间要进行秘密通信;秘密消息经过窃听信道会被窃听者Eve接收。Eve通过对秘密消息的有效译码破坏合法通信用户Alice和Bob间通信的安全性。令主信道和窃听信道均为加性高斯白噪声(additive white Gaussian noise, AWGN)信道, 即所谓的高斯窃听信道模型。

|

图 1 退化高斯窃听信道模型图 Fig.1 Degenerate Gauss channel model |

主信道C1中的噪声N1服从N(0, σ12), 窃听信道C2中的噪声N2服从N(0, σ22), 并且N1和N2相互独立。若噪声方差满足σ12 < σ22, 即主信道的噪声比窃听信道的噪声小, 则认为窃听信道的质量比主信道的质量差, 窃听信道即为主信道的退化信道[7]。

2 基于极化码的加密编码算法考虑AWGN信道为二元输入情况, 通过高斯近似的构造方法在AWGN信道上采用极化码进行安全编码进而传输秘密信息[10]。

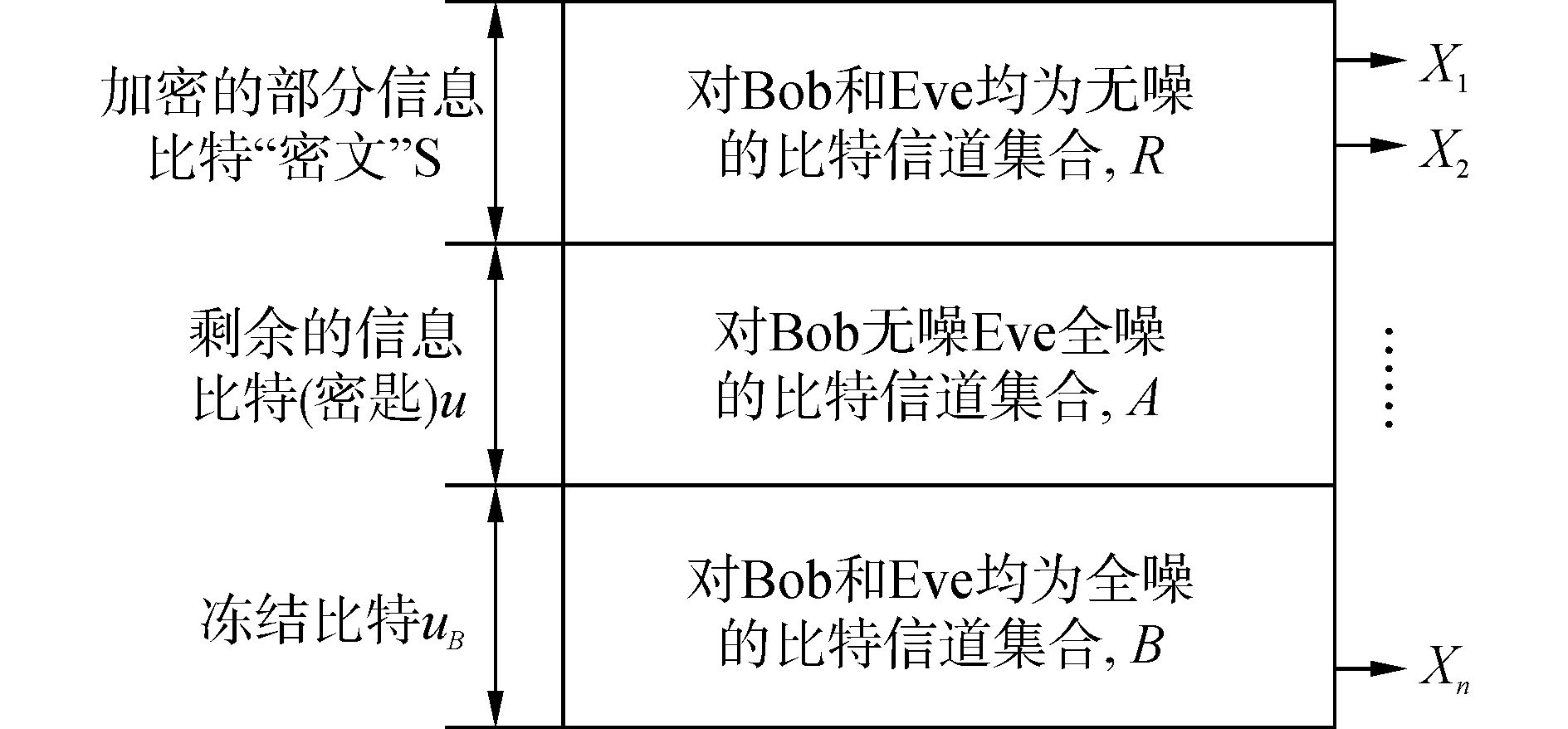

基于退化高斯窃听信道模型, 定义δm2表示主信道噪声方差, δe2表示窃听信道噪声方差, 则有δm2 < δe2。根据主信道和窃听信道的噪声方差将主信道极化后产生的比特信道分成三部分, 分别是非安全信道R, 安全信道A和冻结信道B, 具体如图 2所示。R表示对合法接收端Bob和窃听者Eve均为无噪的比特信道集合, A表示对合法接收端Bob无噪对窃听者Eve全噪的比特信道集合, B表示对合法接收用户Bob和窃听用户Eve均为全噪的比特信道集合[11-13]。

|

图 2 本文提出的安全编码算法主信道组成 Fig.2 Channel composition of security codiong |

引入参数th作为信道选取的阈值, 从而确定R、A和B。定义主信道为W*, 窃听信道为W, 则有

| $R = \{ i \in \left[ N \right]:Z(W_N^{*(i)}) < {\rm{th}},{\rm{ }}Z(W_N^{(i)}) < {\rm{th}}\} $ | (1) |

| $A = \{ i \in \left[ N \right]:Z(W_N^{*(i)})<{\rm{th}},{\rm{ }}Z(W_N^{(i)})<{\rm{th}}\} $ | (2) |

| $B = \{ i \in \left[ N \right]:Z(W_N^{*(i)})<{\rm{th}},Z(W_N^{(i)})<{\rm{th}}\} $ | (3) |

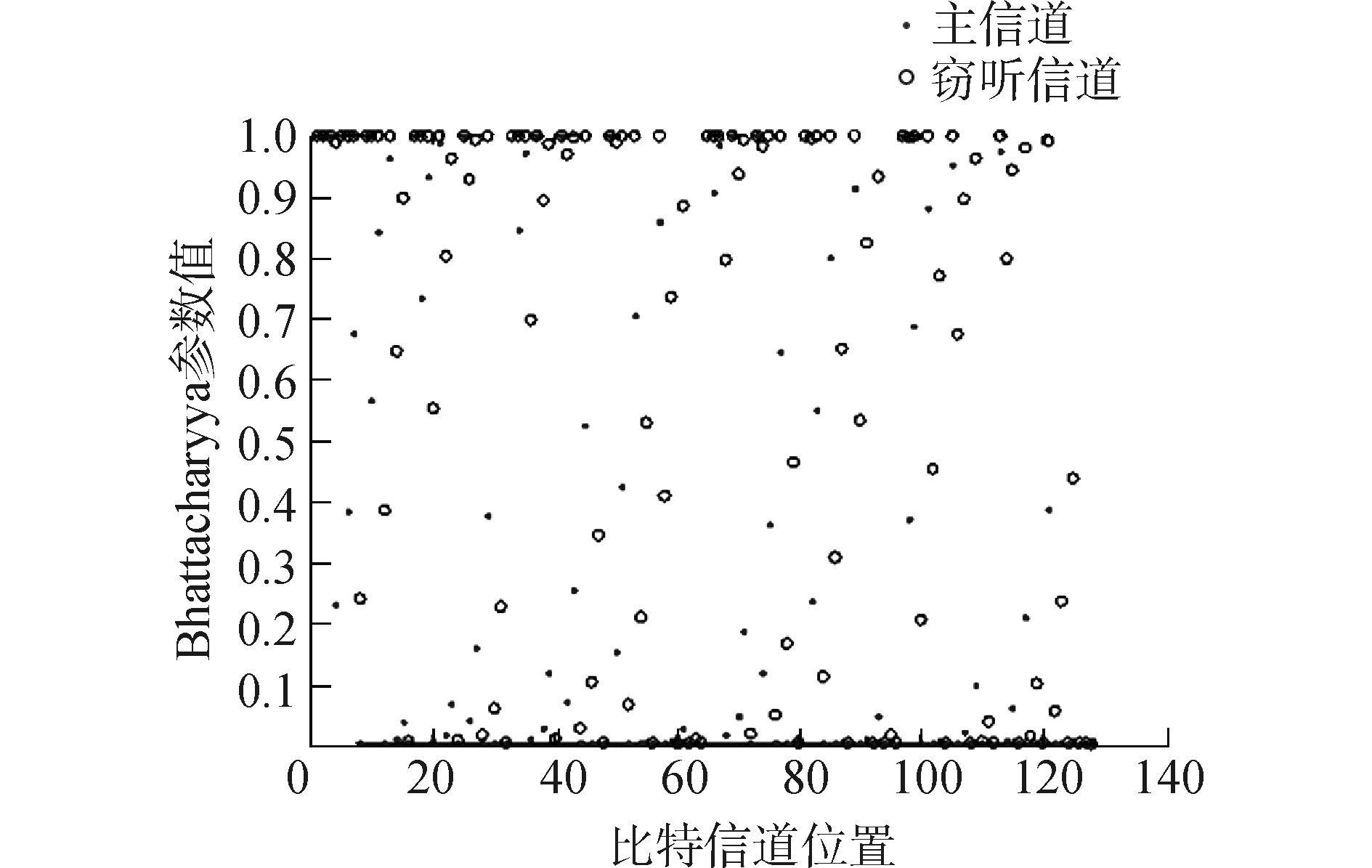

图 3所示的仿真结果表明:极化后阈值th=0.1时, 安全信道与非安全信道的数量总和能满足给定仿真条件下的通信系统需求, 因此本文选取阈值th=0.1。设发送的信息序列长度为k, 信道数量为N。uA=(u0, u1, u2, …, uk-m-2, uk-m-1, uk-m, uk-m+1, …, uk-2, uk-1)表示待发送的信息序列, 其中, m是安全信道集合的安全信道数量。uB表示冻结信道B发送的长度为N-k的固定比特序列, 由于对于固定比特序列没有严格的标准, 因此固定比特序列可以是全0或全1序列。本文中固定比特序列使用全0序列。u=(uk-m, uk-m+1, …, uk-2, uk-1)为安全信道发送的信息序列, 由于安全信道对于退化高斯窃听信道是隐蔽的, 因此安全信道发送的信息序列是相对安全的, 将该段序列当做初始“秘钥”。令l=(u0, u1, u2, …, uk-m-2, uk-m-1)表示待发送的信息序列uA中除“秘钥”以外的信息序列, 并将l称作待加密信息序列。待加密信息序列l=(u0, u1, u2, …, uk-m-2, uk-m-1)使用“秘钥”加密成“密文”后通过非安全信道发送。

|

图 3 主信道极化后各信道的Bhattacharyya参数值(Z(WN*(i))) Fig.3 Bhattacharyya parameter(Z(WN*(i))) for every channed after main channel polarization |

将初始“秘钥”最低两位信息比特进行异或运算得到的结果作为“秘钥”的最高位, 同时舍掉“秘钥”的最低位, 得到更新后的“秘钥”。将更新后的“秘钥”的最高位与待加密信息序列l=(u0, u1, u2, …, uk-m-2, uk-m-1)中的最高位u0异或得到密文的最高位s0。再次更新“秘钥”, 并将得到的更新后的“秘钥”的最高位与待加密信息序列l的次高位u1异或得到密文的次高位s1, 以此类推, 如此重复k-m次得到密文序列s=(s0, s1, s2, …, sk-m-1)。

待编码序列f由密文序列s、“秘钥”序列u、固定序列uB组成, 即f=(s, u, uB)。令GN是N阶次的构造矩阵

| ${\mathit{\boldsymbol{G}}_N} = {\mathit{\boldsymbol{B}}_N}{\mathit{\boldsymbol{F}}^{ \otimes n}}$ | (4) |

式中:BN是比特翻转矩阵[6], F⊗n为对矩阵F=

| $x = f{\mathit{\boldsymbol{G}}_N}$ | (5) |

| $\begin{array}{c} x = {u_A}{\mathit{\boldsymbol{G}}_N}\left( A \right) \oplus {u_B}{\mathit{\boldsymbol{G}}_N}({A^B}) = \\ s{\mathit{\boldsymbol{G}}_N}({A^s}) \oplus u{\mathit{\boldsymbol{G}}_N}({A^u}) \oplus {u_B}{\mathit{\boldsymbol{G}}_N}({A^B}) \end{array}$ | (6) |

根据非安全信道集合R中各信道序号对应选取GN中的行组成矩阵GN(As), 根据安全信道集合A中各信道序号对应选取GN中的行组成矩阵GN(Au), 根据信道集合R、A的补集中各信道序号对应选取GN中的行组成矩阵GN(AB)。

合法接收者Bob对接收到的信息序列进行SC译码[14-15], 用

将译码端初始“秘钥”

基于IT++仿真平台对本文提出的极化码加密通信算法进行仿真试验, 主信道和窃听信道均为高斯信道(AWGN), 发送端发送的每帧数据码长N=128 bit, 每帧数据中包含的原始信息长度K=32 bit, 每次仿真试验中发送的数据帧数为1 000帧。合法接收端Bob、窃听者Eve均采用SC译码算法。

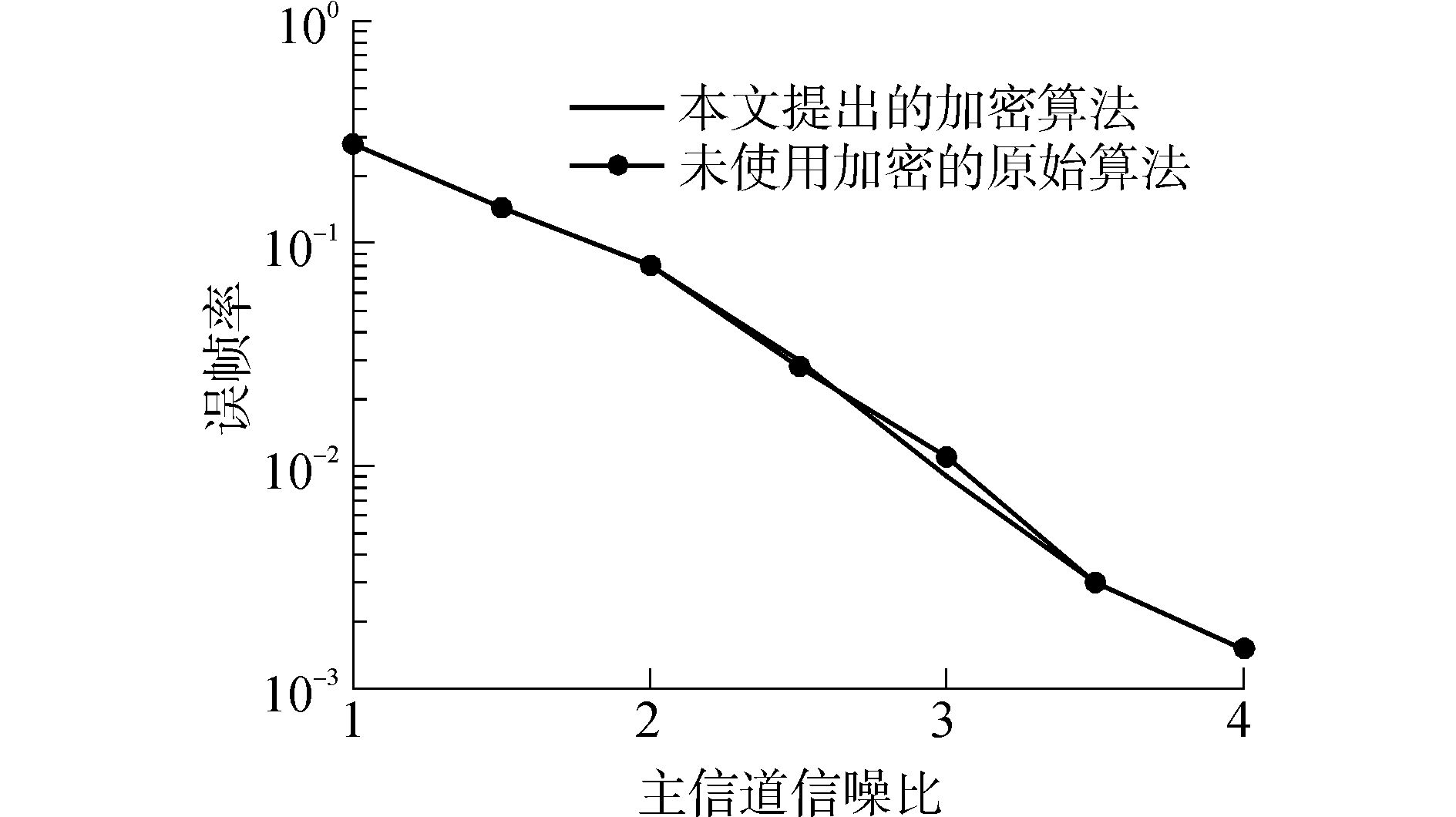

当主信道信噪比在1~4 dB范围内, 通信系统分别使用本文提出的加密编码算法以及传统编码算法时, 合法接收端Bob的误帧率性能如图 4所示。由图 4可见, 当主信噪比逐渐增加时本算法合法接收端Bob的误帧率与原始算法的误帧率重合甚至更低于原始算法的误帧率。由此可知本文提出的加密编码算法可以有效的保证通信系统传输数据的可靠性。

|

图 4 误帧率对比 Fig.4 Comparison of FER |

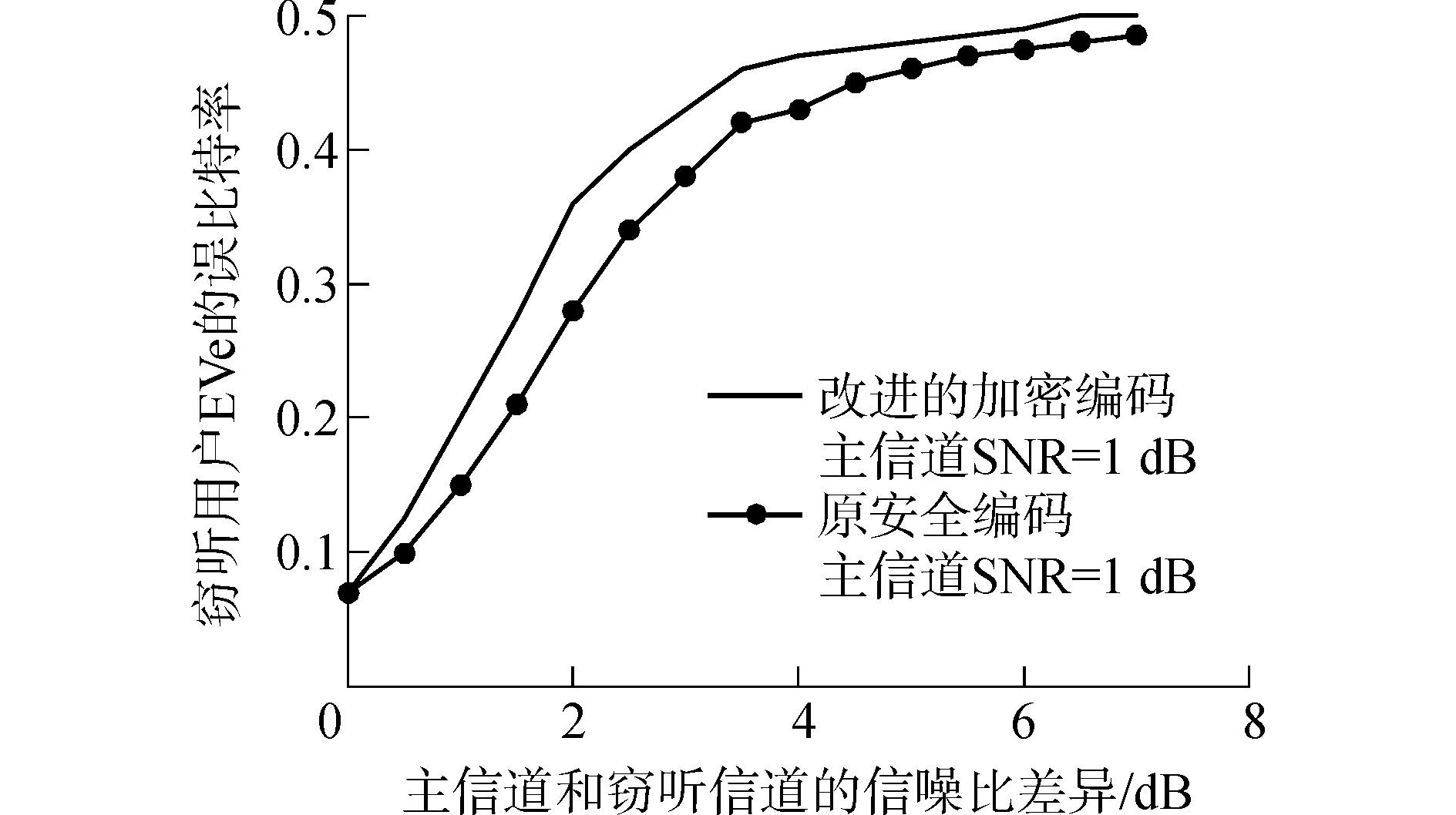

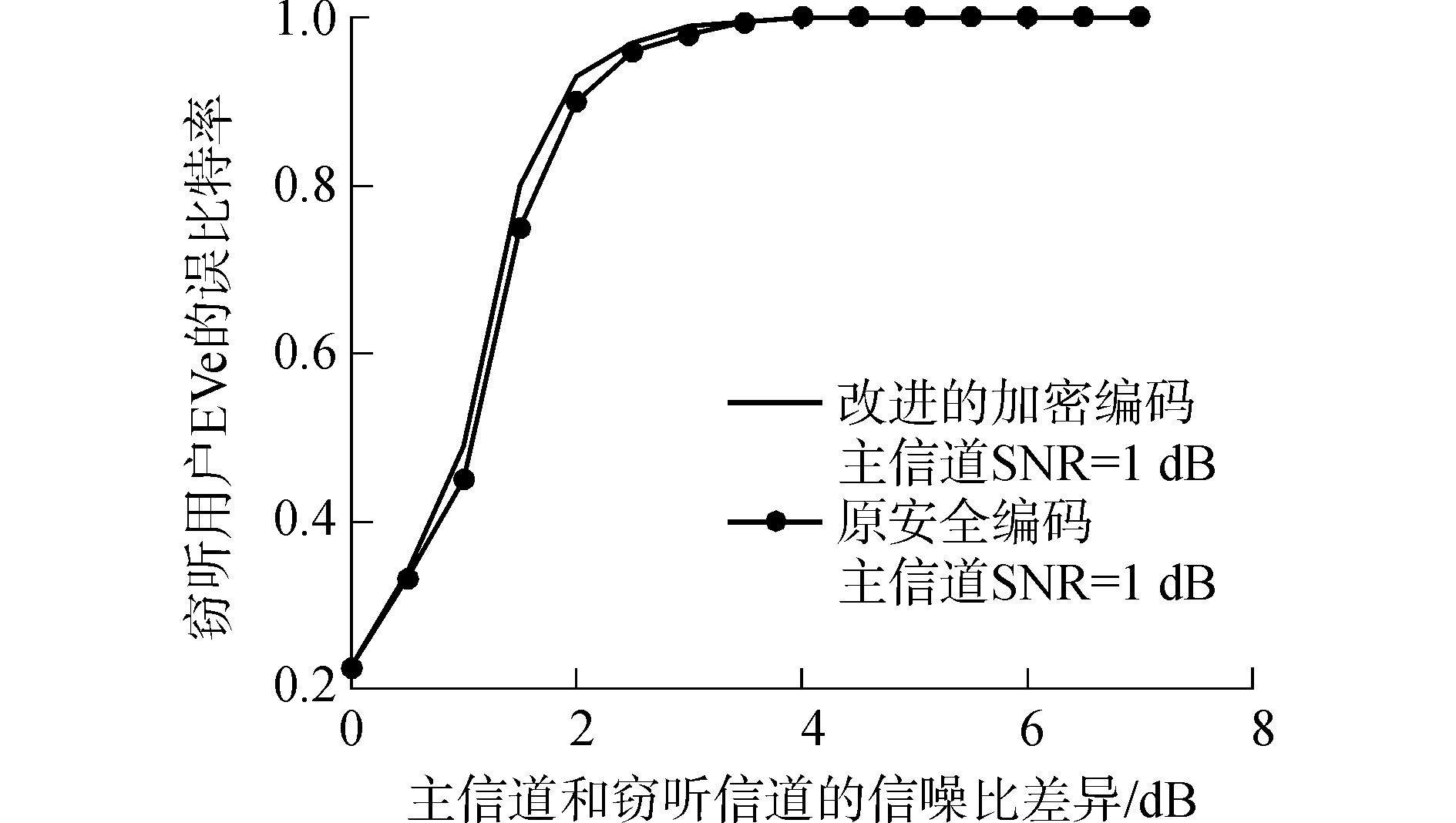

当主信道信噪比SNR=1 dB, 监听信道信噪比为1~8 dB时, 通信系统使用本文提出的加密编码算法以及传统编码算法得到的窃听者误比特率以及误帧率性能分别如图 5和图 6所示。由图 5、6可知, 在主信道信噪比为1 dB的情况下, 当监听信道的信噪比由1 dB增加到8 dB时, 相比传统编码方法而言, 使用本文提出的加密编码算法使得窃听者的误码率以及误帧率都增大, 即窃听者破译数据信息的正确度降低, 从而提高通信系统的安全性能。

|

图 5 不同监听信道信噪比误码率对比较 Fig.5 Comparison of BER for different eavesdropping channel SNR |

|

图 6 不同监听信道比下误帧率比较 Fig.6 Comparison of FER for different eavesdropping channel SNR |

通过对比合法接收者Bob和窃听者Eve的误码率以及误帧率性能来验证本文提出的加密编码算法的可靠性和安全性。对于合法接收端Bob译码后的误码率及误帧率越小说明该加密方法的可靠性越高, 对于窃听者Eve译码后误码率及误帧率越高说明该加密方法的安全性越高, 当窃听者Eve的误码率接近0.5、误帧率接近1时, 说明窃听者完全无法从接收到的消息中得到发送方Alice发送的任何信息, 保证了合法通信用户Alice和Bob的安全通信。

4 结论1) 本文提出的安全性编码算法能保证合法接收端准确接收并译码出数据信息的同时, 还使得窃听者获得的数据信息误码率以及误帧率都增大, 即窃听者破译数据信息的正确度降低, 从而提高通信系统的安全性能;

2) 本文提出的安全性编码算法充分利用极化后的高性能信道, 从而获得相对于传统编码算法更高的信道利用率。

| [1] |

MAHDAVIFAR H, VARDY A. Achieving the secrecycapacity of wiretap channels using polar codes[J]. IEEE transactions on information theory, 2011, 57(10): 6428-6443. DOI:10.1109/TIT.2011.2162275 (  0) 0)

|

| [2] |

HOF E, SHAMAI S. Secrecy-achieving polar-coding[R].Information Theory Workshop. DOI:10.1109/CIG.2010.5592878,2010.

(  0) 0)

|

| [3] |

高峰. Polar码在窃听信道中的应用研究[D]. 南京: 南京邮电大学, 2012. GAO Feng. Study on wiretap channel using polar code[D]. Nanjing:Nanjing University of Posts and Telecommunications, 2012. http://cdmd.cnki.com.cn/Article/CDMD-10293-1012510509.htm (  0) 0)

|

| [4] |

武凡涛. 退化窃听信道中Polar码的优化设计方法研究[D]. 南京: 南京邮电大学, 2013: 26-39. WU Fantao. Optimization design of the degraded wiretap channel with polar codes[D]. Nanjing:Nanjing Universityof Posts and Telecommunications, 2013:26-39. http://www.qianluntianxia.com/lunwen/293/1197737.html (  0) 0)

|

| [5] |

HOOSHMAND R, AREF M R, EGHLIDOS T. Physical layer encryption scheme using finite-length polar codes[J]. IetCommunications, 2015, 9(15): 1857-1866. (  0) 0)

|

| [6] |

VANGALA H, VITERBO E, HONG Y. A comparative study of polar code constructions for the AWGN channel[J]. arXiv:1501.02473[cs.IT], 2015.

(  0) 0)

|

| [7] |

宋刘一汉. 窃听信道下基于极化码的安全编码技术研究[D]. 杭州: 浙江大学, 2015: 29-47. SONG Liuyihan. Research on secrecy coding schemes using polar code over wiretap channels[D]. Hangzhou:Zhejiang University, 2015:29-47. http://cdmd.cnki.com.cn/Article/CDMD-10335-1015558687.htm (  0) 0)

|

| [8] |

WYNER A D. The wire-tap channel[J]. Bell system technical journal, 1975, 54(8): 1355-1387. DOI:10.1002/bltj.1975.54.issue-8 (  0) 0)

|

| [9] |

LEUNG Y C S, HELLMAN M. The Gaussian wire-tap channel[J]. IEEE transactions on information theory, 1978, 24(4): 451-456. DOI:10.1109/TIT.1978.1055917 (  0) 0)

|

| [10] |

CHUNG S Y, RICHARDSON T J, URBANKE R L. Analysis of sum-product decoding of low-density parity-check codes using a Gaussian approximation[J]. IEEE transactions on information theory, 2001, 47(2): 657-670. DOI:10.1109/18.910580 (  0) 0)

|

| [11] |

QIAN Kai, ZHAO Shengmei, SHI Peng. Design of gaussian wiretap channel with punctured polar codes[J]. Journal of signal processing, 2014(11): 1345-1348. (  0) 0)

|

| [12] |

ZHAO Shengmei, SHAO Zhuyao, CHEN Hanwu. Puncturing method for systematic Polar code based ondecoding reliability[J]. Journal of Southeast University, 2017, 47(01): 23-27. (  0) 0)

|

| [13] |

QIAN Kai. Study on physical layer secrecy coding based on polar codes[D]. Nanjing:Nanjing University of Postsand Telecommunications, 2015.

(  0) 0)

|

| [14] |

RAYMOND A J, GROSS W J. A scalable successive-cancellation decoder for polar codes[C]//IEEE Transactions on Signal Processing, 2014, 62:5339-5347.

(  0) 0)

|

| [15] |

CHEN K, NIU K, LIN J. A reduced-complexity successive cancellation list decoding of polar codes[C]//20136th International Congress on Image and Signal Processing (CISP). 2013, 14(2382):1-5.

(  0) 0)

|

2018, Vol. 39

2018, Vol. 39