文章信息

- 王丽娜, 王斐, 刘维杰

- WANG Lina, WANG Fei, LIU Weijie

- 面向SDN的安全威胁及其对抗技术研究

- Researches on Security Threats and Countermeasures of SDN

- 武汉大学学报(理学版), 2019, 65(2): 153-164

- Journal of Wuhan University(Natural Science Edition), 2019, 65(2): 153-164

- http://dx.doi.org/10.14188/j.1671-8836.2019.02.004

-

文章历史

- 收稿日期:2018-07-21

2. 腾讯科技(深圳)有限公司,广东 深圳 518000

2. Tencent Technology(Shenzhen)Company Limited, Shenzhen 518000, Guangdong, China

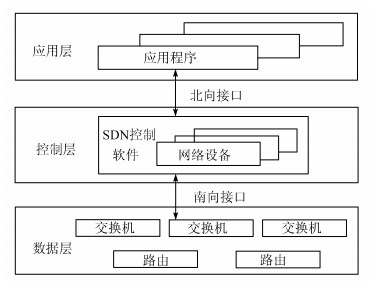

传统网络因纵向集成的缘故,不够灵活且效率较低,无法满足云计算对网络架构的可靠性、扩展性、灵活性和管理维护性能的要求,软件定义网络(software - defined networks,SDN)由此应运而生[1~3]。SDN是一种新兴的网络模式[4, 5],最初被定义为一种网络架构,在该架构中,数据层的转发状态由与之分离的远程控制层进行管理。SDN是一种逻辑集中且具有高度可编程能力的网络架构[6~8]。网络管理员利用SDN可以快速配置网络资源,并能够根据不断变化的需求来调整网络流量[9, 10]。目前SDN的主流协议是OpenFlow[11~13],它定义了交换机和控制器之间的通信标准,是实现企业网络可编程和动态编排的新型开放标准。SDN基本体系结构由以下几个部分组成:应用层、控制层[14]、数据层以及它们之间的接口(包括南向接口和北向接口)。

SDN为互联网未来的发展提供了一种新的思路[15],但同时也引入了一些安全问题[16, 17]。SDN面临的安全威胁成为制约其发展的关键因素之一[18, 19]。其中,DDoS(distributed denial of service,分布式拒绝服务)攻击和DoS(denial of service,拒绝服务)攻击利用SDN集中控制的特性,通过使系统忙于非法服务请求,而使控制器无法进行正常服务[20]。二者是SDN面临的最大安全威胁,因此也是本文关注的重点。另外,入侵攻击、异常攻击、欺骗攻击等也对SDN的安全产生较大影响。

目前,许多研究者对SDN安全威胁及其对抗技术进行了研究。例如:文献[1]重点关注对SDN本身的架构与特性的分析,对SDN安全方面的研究并不深入。文献[17]只关注于几个比较常见的SDN安全威胁,例如数据篡改、恶意应用和DDos攻击,而且文中所总结的解决方案未将近几年的最新成果包含在内。文献[19]按攻击效果对攻击类型进行分类总结,论述较为全面但不够细致,只对大类攻击进行分析,没有将其进一步细分为具体实现的小类攻击。

为了更详细系统地了解面向SDN的安全威胁及其对抗技术,本文首先从4个方面对SDN各部分所面临的安全威胁进行归纳分析,并着重论述针对SDN控制器的DDoS和DoS攻击,对其原理、手段及效果进行总结分析。然后从攻击类型入手,总结针对每一类攻击的对抗方案。最后展望未来的研究方向并提出建议。

1 SDN安全威胁SDN架构包括三层两接口,如图 1所示。其中应用层包括各种服务和应用程序,如入侵检测系统和负载平衡器等。控制层通过网络设备负责统一控制上层应用程序和底层转发设备,从而提供网络性能调用。数据层主要包括路由器和交换机等转发设备,这些转发设备根据控制层管理的流表对数据包进行转发。SDN控制层通过南向接口获取底层基础设施信息,也为应用层提供可扩展的北向接口。

|

| 图 1 SDN架构 Fig. 1 The architecture of SDN |

除了北向接口目前还处在需求探讨阶段,其他三层一接口均面临着具有针对性的攻击。鉴于安全威胁在各个层面之间的内部关系较为紧密,本节将按SDN的层次架构对所有安全威胁进行详细论述,并且按攻击类型以表格形式对其进行归纳总结,即分为入侵攻击、异常攻击、DDoS和DoS攻击、欺骗攻击4类,同时也为后文针对不同类型攻击提出对抗方案奠定基础。其中,入侵攻击[21~27]是指在没有合法权限的情况下访问系统,并以危害系统安全性与稳定性为目的的行为。异常攻击[24~33]是由未知用户通过破坏正常策略而引发的,以危害系统可用性为目的的行为。Dos攻击是以拒绝为正常用户服务为目的的行为;DDoS攻击[29, 34]可被看作增强版Dos攻击,它以分布式的方式将攻击源从单个变成多个。欺骗攻击[30, 31, 35]是攻击者利用合法用户的身份将虚假数据包和恶意应用程序注入网络,以破坏网络拓扑等信息为目的的行为。表 1按攻击类型对安全威胁进行总结,包括每种攻击的名称、目标、影响层面及结果。表 1中各影响层面按受到攻击的影响程度由大到小排序,其中由于南向接口中存在的安全威胁只是以南向接口作为通道,并且是针对控制层和数据层产生影响的,故未在表中列出。

| 攻击分类 | 名称 | 目标 | 影响层面 | 结果 |

| 入侵攻击 | 控制信息丢失攻击[22] | 使应用程序丢失控制信息 | 应用层、控制层 | 1.非法访问系统 2.数据泄露 3.为漏洞留下后门 4.应用程序失效 |

| 应用迁出攻击[23] | 使应用程序无法接收控制信息 | 应用层、控制层 | ||

| 资源耗尽攻击[22] | 耗尽系统资源以暂停控制层 | 控制层 | ||

| 链路发现消解攻击[24] | 使控制器误解链路状态信息 | 控制层、数据层 | ||

| 内部存储误用攻击[23] | 修改网络拓扑 | 控制层、数据层 | ||

| 基于木马的攻击[27] | 诱发DoS攻击 | 控制层 | ||

| 缓冲区溢出攻击[27] | 诱发DoS攻击 | 控制层、数据层 | ||

| 流规则修改攻击[22] | 操纵流表 | 数据层、应用层 | ||

| 非对称路由攻击[27] | 入侵网络设备 | 数据层 | ||

| 特定协议攻击[27] | 为漏洞留下后门 | 数据层 | ||

| 窃听攻击[22] | 嗅探网络拓扑 | 控制层、数据层 | ||

| 中间人攻击[22] | 操纵控制信息 | 控制层、数据层 | ||

| 异常攻击 | 数据伪造攻击[24] | 破坏网络状态 | 应用层、控制层 | 1.数据泄露 2.数据篡改 3.策略违反 |

| 服务注销攻击[22] | 注销正常服务导致连接中断 | 应用层、控制层 | ||

| 系统命令执行攻击[23] | 使网络停运 | 控制层 | ||

| 有效统计信息篡改攻击[24] | 断开交换机与控制器连接 | 控制层、数据层 | ||

| 流规则干扰攻击[24] | 干扰流规则下发 | 控制层、数据层 | ||

| 控制信息篡改[33] | 中断交换机连接 | 数据层、控制层 | ||

| Echo应答有效字段篡改[24] | 中断交换机连接 | 数据层、控制层 | ||

| DDoS和DoS攻击 | PACKET_IN洪泛攻击[29] | 占用控制器计算资源,中断正常网络服务 | 控制层 | 1.拒绝正常服务请求 2.控制器失效 3.流表溢出 |

| 流规则洪泛攻击[34] | 占用正常流表资源,中断正常网络服务 | 数据层 | ||

| 欺骗攻击 | 链路发现设备攻击[30] | 破坏控制器链路信息 | 控制层、数据层 | 1.破坏网络拓扑 2.信息泄露 |

| 网络流量劫持攻击[31] | 流量劫持 | 控制层、数据层 | ||

| 交换机认证欺骗[35] | 中断交换机与控制器连接;消耗内存 | 数据层、控制层 |

应用层包括各种服务和应用程序,如入侵检测系统(intrusion detection systems,IDS)、入侵防御系统(intrusion prevention system,IPS)、深度数据包检查(deep packet inspection,DPI)、安全监控、访问控制器和负载平衡器等。由于该层基于SDN控制器实现网络编程,所以较常见的安全威胁是恶意应用对SDN控制器发起的入侵攻击与异常攻击[21]。

1.1.1 应用层入侵攻击应用层中的入侵攻击多是通过应用向控制器下达恶意命令产生的,主要包括控制信息丢失攻击和应用迁出攻击等。

控制信息丢失攻击利用一个侦听器机制[22],它由SDN控制器维护。应用程序注册该机制以接收来自数据层的特定消息。当消息到达控制器时,此机制将消息按顺序或并行传递给适用的已注册应用程序。恶意应用程序可能会干扰列表中应用程序的顺序,并导致应用程序丢失该控制信息。

应用迁出攻击是指恶意应用程序有时会动态卸载防火墙应用[23],使需要从交换机接收控制消息的应用程序接不到通知。

1.1.2 应用层异常攻击控制器是对应用层发起攻击的主要目标,Floodlight和OpenDaylight均为常用的SDN控制器。

当PACKET_IN消息到达Floodlight控制器时,Floodlight控制器将PACKET_IN消息按顺序传递给一组已注册回调的应用程序[24]。由于接收消息的任何应用程序都可以获取、插入甚至删除消息中的有效数据,所以正常应用程序可能会被恶意应用程序滥用,并导致网络进入不稳定状态。

OpenDaylight控制器提供了丰富多样的网络服务[22],由其托管的应用程序可以在初始化时动态注册和使用这些服务,也可以不受限制地恶意更改其他应用程序的服务。例如恶意应用程序注销管理ARP数据包的所有ArpHandler服务后,将会导致主机之间的连接中断。

1.2 控制层安全威胁控制层采用链路发现、拓扑管理、策略制定、流表录入等技术,负责统一控制上层应用程序和底层转发设备,从而提供网络性能调用。SDN控制器强大的管控协调功能使其更容易成为攻击者的目标[25, 26]。

1.2.1 控制层入侵攻击控制层面临的入侵攻击多是以使控制器瘫痪或影响控制器与交换机之间的交互为目的。

为了使控制器瘫痪,恶意应用程序可以故意占用控制器的所有可用系统资源[22],影响其他应用程序甚至是控制器。例如,恶意应用程序可以通过有意的无约束内存消耗、无约束创建线程耗尽可用CPU周期,最终导致控制层停工。

Floodlight控制器提供各种网络服务供应用程序使用[24]。其中,LinkDiscoveryService提供了一种通过将LLDP数据包发送到其他应用程序,以管理链路信息的方法。恶意应用可以阻止控制器向所有直连交换机发送LLDP数据包,导致控制器误解链路状态信息。

另外,由于大部分控制器不提供访问控制机制以限制应用程序间的API使用[23],所以恶意应用可以访问和修改控制器内部存储的网络拓扑数据。基于木马的攻击[27]通过擦除已存数据或打开后门,达到允许外面的攻击者控制系统,诱发DoS攻击的目的。缓冲区溢出攻击通过覆写目标网络设备内存的特定字段[27],或使用恶意软件替换某些内存位置的正常数据引发Dos攻击。

1.2.2 控制层异常攻击控制层中的异常攻击是通过更改正常属性达到影响控制器的目的。

1)更改内部逻辑属性。大多数控制器都是作为网络应用程序运行的[23],因此控制器受到与正常应用程序中相同漏洞的影响。例如,若运行在控制器上的应用程序内部逻辑出现错误,将会导致应用程序终止。而大多数控制器都采用多线程编程,应用程序的终止会误导控制器进入关机状态。

2)更改消息属性。上层应用需要具体流量统计信息时,控制器会发送STATS_REQUEST消息请求获取交换机状态信息,然后交换机将对STATS_ RESPONSE消息的响应反馈给控制器[24]。在此期间,若上层恶意应用把控制器发送的STATS_ REQUEST消息修改成“UNDEFINED”,会使交换机断开与控制器的连接。

3)更改配置属性。在开放式网络操作系统(open network operating system,ONOS)[28]的实现中,网络管理员可以动态更改应用程序声明中作为配置属性的特定变量[24]。除了手动更改,ONOS还提供ComponentConfigService用以跟踪和更改其应用程序的配置属性。例如攻击者将ReactiveForwarding服务的Packet_Out_Only属性随机化后,ReactiveForwarding服务将不会向交换机发送FLOW_ MOD消息。

1.2.3 控制层DDoS和DoS攻击DDoS和DoS攻击是一种传统的攻击方式,但是由于SDN逻辑集中控制的特性,使得SDN控制器成为了这种攻击的绝佳目标[29]。攻击者会向其他主机生成一些无意义的流,以触发大量的PACKET_IN消息,这些消息被发送到控制器,会极大地消耗网络带宽和系统资源,使正常的服务请求被拒绝。具体情况将在第2节中详细阐述。

1.2.4 控制层欺骗攻击控制层受到欺骗攻击是因为SDN控制器中的OpenFlow交换机是单纯的数据转发设备,他们可能被欺骗并用于向控制器发送请求。被欺骗的OpenFlow交换机可以使攻击者在控制器中采用直接方式配置交换机路由策略,从而误导网络中的数据包。SDN中常见的欺骗攻击包括链路发现设备攻击[30]和网络用户流量劫持攻击[31]等。

在链路发现过程中,由于控制器不会验证LLDP数据包的完整性和来源,所以发送到控制器的任何LLDP包都会被接受,且会被用以更新控制器信息[30],所以攻击者可以向网络中注入伪造的数据包,或向目标交换机重放来自另一个目标交换机的真实LLDP数据包,破坏控制器的链路信息。加入控制器签名认证可以防止伪造LLDP注入攻击,但却不能抵御基于重放的链路欺骗攻击。

由于控制器无法验证主机位置的改变是否为真,网络用户流量劫持攻击[31]也成为了SDN中一种常见的欺骗攻击。攻击者使用网络服务器的物理地址、IP地址向直连的SDN交换机发送数据包,SDN交换机会将这个来自新数据流的数据包报告给控制器,控制器在不验证用户合法性的情况下会直接依据该消息的内容更新网络服务器的位置。在转发流表项下发更新后,访问原网络服务器的请求都会被转发到攻击者处,导致原服务器无法访问。

1.3 数据层安全威胁数据层主要包括路由器和交换机等转发设备。这些转发设备根据控制层管理的流表对数据包进行转发,并在收集网络信息后把网络状态发送到控制层。该层容易发生针对流表、流规则以及SDN交换机的攻击[32]。

1.3.1 数据层入侵攻击数据层中的入侵攻击主要针对交换机中的流表以及路由器等底层设备。

流规则修改攻击是数据层面临的最主要攻击,因为流规则的下发与实现是整个数据层的关键环节,恶意应用可能会修改已存在于交换机中的流规则[22]。例如防火墙应用安装的流规则指示交换机丢弃来自某个恶意主机的流,但一个相同等级的应用可能会修改流规则使其转发本该丢弃的流。而且通过修改规则,恶意主机可以操纵交换机中的流表。

除此之外,转发设备也容易成为攻击者的目标。使用多个路由器可以绕过某一网段,进而达到攻击网络设备的目的[27]。若网络没有为非对称路由器做准备则会受到这种非对称路由器攻击。

一些特定的网络协议(例如TCP、UDP、ARP、IP、ICMP等)也可能会无意中为网络入侵留下后门[27],或者通过欺骗攻击故意使网络上的目标设备发生事故。

1.3.2 数据层异常攻击数据层中的异常攻击主要来自针对控制信息某些字段值的修改[33]。

每条控制消息在其头部都带有OpenFlow版本信息,若将对称控制流中响应消息的OpenFlow版本值改为无效值,会使交换机无法连接。与之类似,修改头类型也会使交换机无法连接[22]。

ECHO_REQUEST和ECHO_REPLY消息在OpenFlow中被广泛使用,它们用来交换已连接交换机上的延迟、带宽和活跃度等信息[24]。若控制器未及时收到对ECHO_REQUEST的回复,则认为交换机已断开连接。例如将ECHO_REPLY消息的长度字段随机化为未定义值,会触发控制器中的disconnection事件。

1.3.3 数据层DDoS和DoS攻击与控制层的DDoS和DoS攻击原理类似,恶意应用可以通过FLOW_MOD消息向目标交换机安装大量无效流规则,使流表溢出,导致交换机进入不可预知的状态[34]。

1.3.4 数据层欺骗攻击交换机认证欺骗[35]是数据层中典型的欺骗攻击。Floodlight控制器根据数据层ID(data plane ID,DPID)对交换机进行分类,中间人可以利用已连接交换机的DPID重放握手步骤,使控制器与该交换机无法连接。如果攻击者持续重放无用握手信息,则会不断消耗控制器的内部存储,最终使控制器停工。

1.4 南向接口安全威胁SDN控制层通过南向接口获取底层基础设施信息[36],两层交互过程中容易受到入侵攻击。

由于大部分商用交换机不支持控制信息加密,所以攻击者可以嗅探并操纵控制信息,并借此实施中间人攻击。攻击者可通过窃听控制器和交换机之间的控制信息猜测所构建的拓扑[22]。同时也可以通过中间人攻击修改一些控制信息的域值。

在通道代理的实现中,若把规则修改功能(将原始OpenFlow操作更改为攻击所需操作)嵌入到FLOW_MOD消息中(该消息用于向交换机实施流规则),并将其转换为攻击模型器,则通道代理可以在内部截获FLOW_ MOD消息,并且通道代理中的攻击模拟器会更改配置文件中定义消息的操作字段,实现中间人攻击[22]。

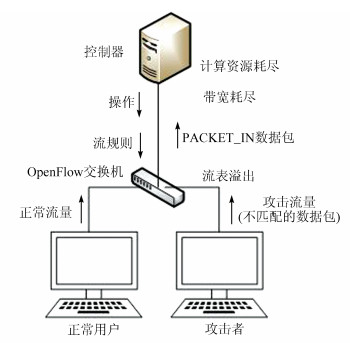

2 SDN环境下的DoS和DDoS攻击SDN中的三层两接口根据其承担角色的不同分别面临着各种有针对性的攻击,在上文中对其中三层一接口面临的攻击进行了分类分析。分析发现,针对控制器计算资源发起的DDoS和DoS攻击利用SDN集中控制的特点,消耗了系统资源并使得正常服务请求被拒,是SDN面临的最大安全威胁[37]。因此本节将从攻击原理、攻击手段和攻击效果入手,对SDN环境下的DoS和DDoS攻击进行详细论述。

DoS攻击被定义为通过使系统忙于非法服务请求而使控制器无法进行正常服务的行为。DDoS攻击通过控制分布式的多台服务器和PC机向目标发送大量恶意流量,极大地消耗了网络带宽和系统资源,从而使正常的服务请求被拒绝[38]。这种攻击容易执行却难以检测和过滤,因为导致攻击的数据包与合法流量非常相似。

DoS/DDoS攻击在云环境下可以根据目标协议级别分为两类:

1)网络/传输级DoS/DDoS洪泛攻击:这类攻击主要是使用TCP、UDP、ICMP和DNS协议数据包发起的,通过耗尽受害者网络的带宽,破坏合法用户的连接。

2)应用程序级DoS/DDoS洪泛攻击:这类攻击的重点是通过耗尽服务器资源(例如套接字、CPU、内存、磁盘/数据库带宽和I/O带宽),破坏合法用户的服务。

SDN环境下的DoS/DDos攻击可以根据攻击目标的不同分为两类:

1)PACKET_IN洪泛攻击:这类攻击通过生成大量未匹配数据包,堵塞控制器和交换机之间的带宽,并通过大量PACKET_IN消息消耗计算资源。

2)流规则洪泛攻击:这类攻击通过向交换机中安装大量无用流规则使流表超载。

SDN具有逻辑集中化的特性,它的控制层决定了整个网络的行为,具体而言就是通过引入南向接口协议(OpenFlow)管理和控制网络流量[39]。用户与服务器的通信过程如下:

① 发送者将带有源地址和目的地址的数据包请求发送到连接的交换机;

② 交换机接收到请求后解析数据包包头域,然后查询自身流表中是否有与该数据包匹配的流规则[40];

③ 若匹配成功,则将数据包按流规则转发到相应端口;若匹配不成功,交换机将触发PACKET_IN事件,并把PACKET_IN数据包发送到控制器,以此向控制器请求下发流规则[41];

④ 收到PACKET_IN数据包后,控制器会根据全局网络状态计算转发策略,然后将流规则下发到指定交换机;

⑤ 交换机依照流规则将数据包转发到服务器。

在以SDN为目标的DoS/DDoS攻击流程中(如图 2),攻击者可通过大量消耗控制器计算资源,影响正常数据请求处理,最终导致整个SDN瘫痪。具体来说,攻击者可以随机伪造每个数据包的部分或全部字段,使该数据包难以匹配交换机中的任何现有流规则。然后,攻击者将其与正常流量混合后,一起发送到OpenFlow交换机,无法匹配的数据包将触发交换机向控制器发送大量PACKET_IN数据包[29],消耗其通信带宽、CPU和内存。更糟糕的是,1.4版OpenFlow规范要求当交换机内存已满时,PACKET_IN消息应包含整个数据包。攻击者可以进一步利用此功能使用较少的资源洪泛整个网络。

|

| 图 2 以SDN为目标的DoS/DDoS攻击流程 Fig. 2 The process of DoS/DDoS attack targeting SDN |

DoS/DDoS攻击会给网络带来灾难性的后果。首先遭受攻击的是控制器,在用户与服务器通信过程中,SDN控制层逻辑集中的特性以及控制层和数据层之间有限的通信带宽,使得SDN控制器成为了DoS/DDoS攻击的绝佳目标[42]。大量无效数据包请求在短时间内消耗了几乎所有的控制器计算资源,控制器负载过重将导致正常用户数据包无法得到正常服务,最终导致网络服务中断,上层应用也会由于大量攻击请求导致过载,同样造成网络服务中断。与此同时,控制器与交换机之间的通路被大量PACKET_IN事件阻塞,正常数据包因此无法到达控制器,从而产生DoS/DDos攻击。另外,交换机中的流表也会被大量无效流规则占用,导致正常流规则无法安装到交换机中,正常网络用户服务由此中断。

3 SDN安全威胁对抗方案随着工业界和学术界对SDN重视程度的不断提高,上文论述的安全问题也逐步得到缓解。下文将根据每类攻击的特点及其作用范围,有针对性地汇总相应的对抗方案,并对每种方案的优缺点进行归纳。

3.1 入侵攻击对抗方案利用SDN的适应性和可编程性,可对一些常见的入侵攻击进行防御[43]。目前常用的入侵攻击对抗方案有:FlowGuard、FlowTag和SDN与IDS集成等[44~48]。

1)作为SDN防火墙,FlowGuard[46]比传统网络中的防火墙更复杂。它通过监控网络检测SDN中的恶意数据包和策略违规,既可用作数据包过滤器也可用作策略检查器。

2)FlowTag[47]架构通过添加扩展架构和中间盒优化系统,中间盒会标记通过它的数据包,这使得跟踪网络中存在的错误和恶意软件包变得更加容易。尽管中间盒有很多优点,但管理SDN中间盒较为繁琐。

3)鉴于独立的IDS无法阻止恶意软件进入系统,可以将SDN与IDS、IPS集成以保护系统。文献[48]提出将名为Snort的IDS系统通过镜像,实现与PACKET_IN方法以及SDN的结合,把Snort的规则集成到OpenFlow交换机中。当系统中存在可疑活动时,Snort就会通知OpenFlow控制器命令OpenFlow交换机丢弃特定流量。

3.2 异常攻击对抗方案目前,异常攻击复杂且难溯源,但SDN使用户可以根据需要配置设备[49, 50]。例如可由每个交换机和主机向集中控制器报告各自的攻击检测决策,然后由控制器实现协同检测[51]。具体来说,如果用户发起的不成功连接和尝试次数的比率超过固定阈值,或者其试图在超过阈值的给定时间内与多个设备建立连接,则认为该用户可疑。下面介绍几种具体的防御技术。

1)NICE[52](no bugs in the controller execution)是OpenFlow网络中的一种调试工具,可以密切监控整个系统的状况并确定11种错误,例如迁移后主机不可达、溢出、TCP数据包丢失等。NICE方法提供了有关策略违反和攻击来源的报告,有助于系统恢复。

2)FRESCO - DB[53]由点击路由器开发而来,API和安全执行内核(SEK)是嵌入NOX控制器中的两个重要模块。其中,API模块利用IDS创建不同的方案以抵制恶意软件;SEK模块用于执行控制器指定的安全相关应用程序。

另外,SDN中应用程序的机密性和真实性还可以通过加密和密码学方法进行保护。文献[54]中使用高级编程语言区分合法应用程序和恶意应用程序,达到保护应用程序的机密性和完整性的目的。

3.3 DDoS和DoS攻击对抗方案SDN可以基于其可编程功能和可重新配置的特性灵活地设计检测、防御DoS/DDoS攻击的方案[55, 56]。而且鉴于DoS/DDos攻击由来已久,故可借鉴传统网络中的防御技术[57~59]实现SDN环境下的DoS/DDos防御。目前针对DDoS和DoS攻击的对抗方案有如下几种。

1)FloodDefender[60]是一种用于OpenFlow网络的高效且与协议无关的DoS防御框架。它位于控制器平台和其他应用之间,利用3种新技术保护网络资源:

① 通过未匹配表项管理,防止通信带宽耗尽;

② 通过包过滤器,识别攻击流量并节省控制层计算资源;

③ 通过流规则管理,消除交换机流表中大部分无用的流表项。

2)TopoGuard[61]为OpenFlow控制器中的安全插件,通过修复网络拓扑中的漏洞,保护OpenFlow控制器。TopoGuard中的拓扑更新检查器一旦检测到拓扑更新,就验证主机迁移的合法性以及LLDP数据包和交换机端口属性的完整性及来源。另外,端口管理器用于跟踪交换机端口动态,主机探测器用于测试主机活跃性。

3)LineSwitch[62]是一种基于概率和黑名单的解决方案,可以可靠且高效地解决针对基于SYN洪泛的控制层饱和攻击和SDN缓冲区饱和漏洞保护。

4)MinDos机制[63]将流请求按照用户的信任值划分到优先级不同的多个缓冲队列,然后由控制器采用双轮询机制对流请求进行调度处理,保护控制器免受DDoS攻击。

5)SDCC[64]综合使用链路带宽检测和数据流检测,基于置信度过滤(CBF)方法计算CBF分数。低于阈值的数据分组将被列为攻击分组,以此针对不同类型的DDoS攻击进行检测。

6)基于熵的方法[65],采用阈值检测控制器遭受的DDoS攻击。每传入50个数据包后,计算IP地址的熵,若超过阈值,则表明系统中存在可疑的活动。

3.4 欺骗攻击对抗方案目前常用的欺骗攻击对抗方案主要有Sphinx、SecTopo等。另外,检测恶意交换机可以缓解欺骗攻击[66, 67],但是对抗作用较弱。

1) Sphinx[68]用于检测网络拓扑中的漏洞以及数据层和控制层之间已知或潜在的安全威胁。它利用流程图监控每条流,使用4个重要的OpenFlow命令(FLOW_MOD、PACKET_IN、STATS_REPLY和FEATURES_REPLY)从交换机获取所有需要的数据,能动态学习新的网络行为并当在交换机附近检测到任何可疑活动时提醒控制器。

2) SecTopo[69]通过内部的3个验证模块为SDN控制器提供网络拓扑信息的验证功能,防御主机位置劫持和链路伪造等网络拓扑欺骗攻击。

另外,由于OpenFlow交换机只负责单纯的数据转发,欺骗攻击常利用它们向控制器发送虚假请求。通过早期检测到恶意软件交换机可以减少此类攻击带来的影响[66]。

文献[67]中提出了两种检测恶意交换机的方案。方案1根据高于给定阈值的业务流量,检测系统中的恶意交换机。方案2通过嵌入第三方服务器监视交换机,据此发现存在的恶意行为。

上文论述了针对SDN安全威胁的主要对抗方案,下文通过表 2对各类方案及其优缺点进行总结。

| 针对的攻击类型 | 方案名称 | 主要优点 | 主要缺点 |

| 入侵攻击 | FlowGuard[46] | 可以实时自动地解决防火墙策略违反 | 比传统防火墙更复杂 |

| FlowTag[47] | 比传统SDN机制开销小 | 中间盒的管理较为复杂 | |

| SDN与IDS集成[48] | 增强了OpenFlow体系结构,集成方式更高效,检测效果好 | 系统功耗高 | |

| 异常攻击 | NICE[52] | 比同类型模型检测器更快更高效 | 覆盖率在某些具体执行方面有所降低 |

| FRESCO-DB[53] | 简化了OpenFlow网络复杂安全服务的开发和部署 | 对SDN本身的安全性没有加强 | |

| DDoS和DoS攻击 | FloodDefender[60] | 可扩展且独立于协议 | 性能受邻接交换机数量影响较大 |

| TopoGuard[61] | 可扩展 | 违背了SDN解耦控制层和数据层的原则,使用HMAC值进行验证很容易被绕过,浪费存储空间 | |

| LineSwitch[62] | 降低30%的时间开销 | 引入了一定的系统开销 | |

| MinDos[63] | 优化全局响应时间 | 在单控制器环境下防御机制相对静态,效果不如在多控制器环境下显著 | |

| SDCC[64] | 降低了误判率与CPU占用率 | 仅针对单控制器 | |

| 基于熵的方法[65] | 轻量级,能在早期阶段检测到DDoS攻击 | 对整个子网攻击的处理有待进一步研究,且仅针对单控制器 | |

| 欺骗攻击 | Sphinx[68] | 能动态学习新的网络行为,且性能开销较低 | 不支持混合网络,未考虑恶意控制器或应用程序对SDN发起的主动型攻击 |

| SecTopo[69] | 轻量级,开销小 | 无法识别离开网络后通过其他端口重新接入网络的服务器是否是伪造的 |

SDN作为解耦数据转发和控制层的新型网络架构引起了学术界与工业界的广泛关注,它在提高网络编程灵活性的同时也引入了许多安全挑战。本文针对SDN的特性,从应用层、控制层、数据层、南向接口4个方面对SDN中的安全威胁进行了分类总结,并着重论述了严重威胁控制器乃至整个SDN安全性与可用性的DDoS和DoS攻击。最后对每一种攻击的现有对抗方案进行了归纳总结与比较。

下面将对SDN安全的未来研究重点和发展趋势进行探讨。首先把现有对抗方案存在的不足分为3类。

1)无法满足多控制器网络环境的需求

云计算的广泛应用扩大了流量规模,SDN中单控制器架构使得控制器的压力逐渐增大,一旦控制器被攻陷且网络中又没有控制器冗余,将会导致SDN全方位瘫痪。例如,SDCC[64]和基于熵的方法[65]等方案无法满足多控制器网络环境的需求。因此,为了弥补SDN集中控制带来的脆弱性,也为了适应更大规模的网络环境,在未来SDN安全的工作中需要对多控制器分区管理策略进行研究[70]。

2)不支持混合网络

由于SDN仍处在发展与完善阶段,很多安全技术还不够成熟,所以在实际环境中仍需要与传统非OpenFlow网络结合。而目前Sphinx[68]等方案不支持混合网络,因此在未来实施SDN安全方案时,需要考虑OpenFlow交换机与其他非OpenFlow网络实体的无缝交互。

3)引入的安全方案会提高系统能耗

文献[27]评估比较了传统网络与SDN的能耗,以及加解密等安全方面的操作所带来的能耗影响。实验证明,SDN根据需传输的信息调整链路速度,因此能耗低于传统网络,但因为集成SDN与IDS等安全方案的实施会增加网络中的计算和通信能耗,所以需要在提升网络安全性的同时权衡能源消耗。

鉴于目前SDN安全威胁对抗方案存在的不足,本文对未来的研究方向提出几点建议:

1)正确部署SDN设备以达到网络安全的目的

SDN中的控制器数量应该基于流量负载和网络安全需求量,以及需要控制的网络规模。另外,还需要考虑交换机位置、带宽和其他信息。

2)流量状态实时监测与调整

根据流量状态对网络进行动态编程需要在SDN中实施流量监测,获取有关网络中流量情况的更新信息,帮助控制器了解网络中的流量,包括网络安全攻击带来的异常流量。

3)通过优化网络资源利用率降低系统功耗

由于夜间时段流量负载大幅降低,而实施安全防御技术时系统功耗明显增加,未来可以利用SDN实现重路由技术,在流量负载较低时,将没有流量的节点以睡眠模式发送,将低流量的节点重路由到其他有少量活动的网络以提供服务,降低功耗。

4)采用节能流量工程

异步传输模式(asynchronous transfer mode,ATM)网络具有严格的策略,可以在不降低用户服务质量(quality of service,QoS)的同时保护整个网络。使用流量管理、负载均衡和有效的路由路径(如最短路径路由协议)也可大幅降低能耗。另外,多协议标签交换协议(multiprotocol label switching,MPLS)主要侧重于在网络基础设施中实现流量工程方案,以便提高传递数据包的效率。这些方案都可以在未来的研究中用于优化SDN安全方案的能耗。

综上所述,对于SDN安全未来的发展趋势,本文认为首先要以网络适应性为基础,然后利用流量检测、最短路径路由协议等低能耗安全技术,以及适当的SDN设备部署,实现尽可能低能耗的安全对抗方案。

| [1] |

KREUTZ D, RAMOS F M V, ESTEVES VERISSIMO P, et al. Software-defined networking:A comprehensive survey[J]. Proceedings of the IEEE, 2015, 103(1): 10-13. DOI:10.1109/JPROC.2014.2371999 |

| [2] |

AKHUNZADA A, GANI A, ANUAR N B, et al. Secure and dependable software defined networks[J]. Journal of Network & Computer Applications, 2016, 61: 199-221. DOI:10.1016/j.jnca.2015.11.012 |

| [3] |

GORANSSON P, BLACK C, CULVER T. Software Defined Networks:A Comprehensive Approach[M]. San Francisco: Morgan Kaufmann, 2016.

|

| [4] |

LARA A, RAMAMURTHY B. OpenSec: A framework for implementing security policies using OpenFlow[C]// Global Communications Conference. Washington D C: IEEE Press, 2014: 781 - 786.DOI: 10.1109/GLOCOM.2014.7036903.

|

| [5] |

王蒙蒙, 刘建伟, 陈杰, 等. 软件定义网络:安全模型、机制及研究进展[J]. 软件学报, 2016, 27(4): 969-992. WANG M M, LIU J W, CHEN J, et al. Software defined networking:Security model, threats and mechanism[J]. Journal of Software, 2016, 27(4): 969-992. (Ch). |

| [6] |

BLENK A, BASTA A, KELLERER W. HyperFlex: An SDN virtualization architecture with flexible hypervisor function allocation[C] // 2015 IFIP/IEEE International Symposium on Integrated Network Management (IM). Washington D C: IEEE Press, 2015: 397 - 405.DOI: 10.1109/INM.2015.7140316.

|

| [7] |

MUÑ OZ R, VILALTA R, CASELLAS R, et al. SDN orchestration and virtualization of heterogeneous multi-domain and multi-layer transport networks: The STRAUSS approach[C]//2015 IEEE International Black Sea Conference on Communications and Networking (BlackSeaCom). Washington D C: IEEE Press, 2015: 142-146.DOI: 10.1109/BlackSeaCom.2015.7185103.

|

| [8] |

QI Q L, WANG W D, GONG X Y, et al. A SDN-based network virtualization architecture with autonomie management[C]//2014 IEEE Globecom Workshops (GC Wkshps). Washington D C: IEEE Press, 2015: 178 - 182. DOI: 10.1109/GLOCOMW.2014.7063427.

|

| [9] |

JESUS W P, SILVA D A, JÚ NIOR R T, et al. Analysis of SDN contributions for cloud computing security [C]//Proceedings of the 2014 IEEE/ACM 7th International Conference on Utility and Cloud Computing. Washington D C: IEEE Press, 2014: 922 -927.DOI: 10.1109/UCC.2014.150.

|

| [10] |

HUANG H W, LI P, GUO S, et al. The joint optimization of rules allocation and traffic engineering in software defined network[C]//2014 IEEE 22nd International Sym - posium of Quality of Service (IWQoS). Washington D C: IEEE Press, 2014: 141-146.DOI: 10.1109/IWQoS.2014.6914313.

|

| [11] |

ZHOU R K, LAI Y X, LIU Z H, et al. Study on authentication protocol of SDN trusted domain[C]//2015 IEEE Twelfth International Symposium on Autonomous Decentralized Systems. Washington D C: IEEE Press, 2015: 281-284.DOI: 10.1109/ISADS.2015.29.

|

| [12] |

MCKEOWN N, ANDERSON T, BALAKRISHNAN H, et al. OpenFlow:Enabling innovation in campus networks[J]. ACM SIGCOMM Computer Communication Review, 2008, 38(2): 69-74. DOI:10.1145/1355734.1355746 |

| [13] |

STALLINGS W. Software-defined networks and Open-Flow[J]. The Internet Protocol Journal, 2013, 16(1): 2-14. |

| [14] |

BHOLEBAWA I Z, DALAL U D. Performance analysis of SDN/OpenFlow controllers:POX versus floodlight[J]. Wireless Personal Communications, 2018, 98(2): 1679-1699. DOI:10.1007/s11277-017-4939-z |

| [15] |

WANG Z P, HU H C, ZHANG C H. On achieving SDN controller diversity for improved network security using coloring algorithm[C]//2017 3rd IEEE International Conference on Computer and Communications (ICCC). Washington D C: IEEE Press, 2017: 1270-1275.DOI: 10.1109/CompComm.2017.8322747.

|

| [16] |

SHU Z G, WAN J F, LI D, et al. Security in software-defined networking:Threats and countermeasures[J]. Mobile Networks and Applications, 2016, 21(5): 764-776. DOI:10.1007/s11036-016-0676-x |

| [17] |

SCOTT -HAYWARD S, O CALLAGHAN G, SEZER S. SDN security: A survey[C]// 2013 IEEE SDN for Future Networks and Services (SDN4FNS) . Washington D C: IEEE Press, 2013: 1 - 7.DOI: 10.1109/SDN4FNS.2013.6702553.

|

| [18] |

SHIN S, XU L, HONG S, et al. Enhancing network security through software defined networking (SDN)[C]// 2016 25th International Conference on Computer Communication and Networks (ICCCN). Washington D C: IEEE Press, 2016: 1-9.DOI: 10.1109/ICCCN.2016.7568520.

|

| [19] |

SCOTT-HAYWARD S, NATARAJAN S, SEZER S. A survey of security in software defined networks[J]. IEEE Communications Surveys & Tutorials, 2016, 18(1): 623-654. DOI:10.1109/COMST.2015.2453114 |

| [20] |

YAN Q, YU F R, GONG Q, et al. Software-defined networking (SDN) and distributed denial of service (DDoS) attacks in cloud computing environments:A survey, some research issues, and challenges[J]. IEEE Communications Surveys & Tutorials, 2016, 18(1): 602-622. DOI:10.1109/COMST.2015.2487361 |

| [21] |

ZOU T, XIE H Y, YIN H T. Supporting Software Defined Networking with Application Layer Traffic Optimization: US, 9350671[P]. 2016-05-24.

|

| [22] |

HUANG T, YU F R, ZHANG C, et al. A survey on large-scale software defined networking (SDN) testbeds:Approaches and challenges[J]. IEEE Communications Surveys & Tutorials, 2017, 19(2): 891-917. DOI:10.1109/COMST.2016.2630047 |

| [23] |

SHIN S, SONG Y, LEE T, et al. Rosemary: A robust, secure, and high - performance network operating system [C]//Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security. New York: ACM Press, 2014: 78 - 89.DOI: 10.1145/2660267.2660353.

|

| [24] |

LEE S, YOON C, LEE C, et al. DELTA: A security assessment framework for software - defined networks[C] // NDSS Symposium 2017. San Diego: Internet Society, 2017: 1-15.DOI: 10.14722/ndss.2017.23457.

|

| [25] |

ABDOU A R, VAN OORSCHOT P C, WAN T. Comparative analysis of control plane security of SDN and conventional networks[J]. IEEE Communications Surveys & Tutorials, 2018, 20(4): 3542-3559. DOI:10.1109/COMST.2018.2839348 |

| [26] |

PORRAS P A, CHEUNG S, FONG M W, et al. Securing the software defined network control layer[C]// NDSS Symposium 2015. San Diego: Internet Society, 2015: 1-15. DOI: 10.14722/ndss.2015.23222.

|

| [27] |

RAWAT D B, REDDY S R. Software defined networking architecture, security and energy efficiency:A survey[J]. IEEE Communications Surveys & Tutorials, 2017, 19(1): 325-346. DOI:10.1109/COMST.2016.2618874 |

| [28] |

BERDE P, GEROLA M, HART J, et al. ONOS: Towards an open, distributed SDN OS[C]//Proceedings of the Third Workshop on Hot Topics in Software Defined Networking. New York : ACM Press, 2014: 1 - 6.DOI: 10.1145/2620728.2620744.

|

| [29] |

KOTANI D, OKABE Y. A packet - in message filtering mechanism for protection of control plane in openflow networks[C]//Proceedings of the Tenth ACM/IEEE Symposium on Architectures for Networking and Communications Systems. New York : ACM Press, 2014: 29 - 40. DOI: 10.1145/2658260.2658276.

|

| [30] |

NGUYEN T H, YOO M. Analysis of link discovery service attacks in SDN controller[C]//2017 International Conference on Information Networking (ICOIN).Washington D C: IEEE Press, 2017: 259 - 261.DOI: 10.1109/ICOIN.2017.7899515.

|

| [31] |

NAGARATHNA R, SHALINIE S M. SLAMHHA: A supervised learning approach to mitigate host location hijacking attack on SDN controllers[C]//2017 Fourth International Conference on Signal Processing, Communication and Networking (ICSCN). Washington D C: IEEE Press, 2017: 1-7.DOI: 10.1109/ICSCN.2017.8085680.

|

| [32] |

DARGAHI T, CAPONI A, AMBROSIN M, et al. A survey on the security of stateful SDN data planes[J]. IEEE Communications Surveys & Tutorials, 2017, 19(3): 1701-1725. DOI:10.1109/COMST.2017.2689819 |

| [33] |

SHALIMOV A, ZUIKOV D, ZIMARINA D, et al. Advanced study of SDN/OpenFlow controllers[C]//Central & Eastern European Software Engineering Conference in Russia. New York : ACM Press, 2013: 1-6.DOI: 10.1145/2556610.2556621.

|

| [34] |

SHIN S, GU G F. Attacking software -defined networks: A first feasibility study[C]// HotSDN13 Proceedings of the Second ACM SIGCOMM Workshop on Hot Topics in Software Defined Networking. New York : ACM Press, 2013: 165-166.DOI: 10.1145/2491185.2491220.

|

| [35] |

DOVER J M. A Denial of Service Attack Against the Open Floodlight SDN Controller[EB/OL].[2018-03-05]. http://dovernetworks.com/wp-content/uploads/2013/12/OpenFloodlight-12302013.pdf.

|

| [36] |

PANDYA B, PARMAR S, SAQUIB Z, et al. Framework for securing SDN southbound communication[C]// 2017 International Conference on Innovations in Information, Embedded and Communication Systems (ICⅡECS). Washington D C: IEEE Press, 2017: 1-5.DOI: 10.1109/ICⅡECS.2017.8275912.

|

| [37] |

BELYAEV M, GAIVORONSKI S. Towards load balancing in SDN - networks during DDoS - attacks[C]//Science and Technology Conference (Modern Networking Technologies) (MoNeTeC). Washington D C: IEEE Press, 2014: 1-6.DOI: 10.1109/MoNeTeC.2014.6995578.

|

| [38] |

GUPTA B B, BADVE O P. Taxonomy of DoS and DDoS attacks and desirable defense mechanism in a cloud computing environment[J]. Neural Computing & Applications, 2017, 28(12): 3655-3682. DOI:10.1007/s00521-016-2317-5 |

| [39] |

AKYILDIZ I F, LEE A, WANG P, et al. A roadmap for traffic engineering in SDN-OpenFlow networks[J]. Computer Networks, 2014, 71(3): 1-30. DOI:10.1016/j.comnet.2014.06.002 |

| [40] |

KLOTI R, KOTRONIS V, SMITH P. OpenFlow: A security analysis[C]// 2013 21st IEEE International Conference on Network Protocols (ICNP). Washington D C: IEEE Press, 2013: 1-6.DOI: 10.1109/ICNP.2013.6733671.

|

| [41] |

LI W J, MENG W Z. A survey on OpenFlow-based software defined Networks:Security challenges and countermeasures[J]. Journal of Network and Computer Applications, 2016, 68: 126-139. DOI:10.1016/j.jnca.2016.04.011 |

| [42] |

YAN Q, YU F R. Distributed denial of service attacks in software-defined networking with cloud computing[J]. IEEE Communications Magazine, 2015, 53(4): 52-59. DOI:10.1109/MCOM.2015.7081075 |

| [43] |

ZHANG L, SHOU G, HU Y, et al. Deployment of intrusion prevention system based on software defined networking[C]// 2013 15th IEEE International Conference on Communication Technology (ICCT). Washington D C: IEEE Press, 2013: 26 - 31.DOI: 10.1109/ICCT.2013.6820345.

|

| [44] |

XING T Y, XIONG Z Y, HUANG D J, et al. SDNIPS: Enabling software-defined networking based intrusion prevention system in clouds[C]// International Conference on Network and Service Management. Washington D C: IEEE Press, 2014: 308-311.DOI: 10.1109/CNSM.2014.7014181.

|

| [45] |

LE A, DINH P, LE H, et al. Flexible network - based intrusion detection and prevention system on software - defined networks[C]// 2015 International Conference on Advanced Computing and Applications (ACOMP). Washington D C: IEEE Press, 2015: 106 -111.DOI: 10.1109/ACOMP.2015.19.

|

| [46] |

HU H X, HAN W, AHN G J, et al. FLOWGUARD: Building robust firewalls for software - defined networks [C]// HotSDN 14 Proceedings of the Third Workshop on Hot topics in Software Defined Networking. New York : ACM Press, 2014: 97 - 102.DOI: 10.1145/2620728.2620749.

|

| [47] |

FAYAZBAKHSH S K, SEKAR V, YU M, et al. FlowTags: Enforcing network-wide policies in the presence of dynamic middlebox actions[C]// HotSDN 13 Proceedings of the Second ACM SIGCOMM Workshop on Hot Topics in Software Defined Networking. New York : ACM Press, 2013: 19-24.DOI: 10.1145/2491185.2491203.

|

| [48] |

CHI P W, KUO C T, RUAN H M, et al. An AMI threat detection mechanism based on SDN networks[J]. The Eighth International Conference on Emerging Security Information, Systems and Technologies. Lisbon: IARIA, 2014: 208-211.

|

| [49] |

FRANCOIS J, FESTOR O. Anomaly traceback using software defined networking[C]//2014 IEEE International Workshop on Information Forensics and Security (WIFS). Washington D C: IEEE Press, 2014: 203 - 208. DOI: 10.1109/WIFS.2014.7084328.

|

| [50] |

GIOTIS K, ANDROULIDAKIS G, MAGLARIS V. Leveraging SDN for efficient anomaly detection and mitigation on legacy networks[C]//2014 Third European Workshop on Software Defined Networks (EWSDN). Washington D C: IEEE Press, 2014: 85 - 90.DOI: 10.1109/EWSDN.2014.24.

|

| [51] |

DRAŠAR M, VIZV RY M, VYKOPAL J. Similarity as a central approach to flow -based anomaly detection[J]. International Journal of Network Management, 2014, 24(4): 318-336. DOI:10.1002/nem.1867 |

| [52] |

CANINI M, VENZANO D, PEREŠÍ NI P, et al. A NICE way to test OpenFlow applications[C]// NSDI 12 Proceedings of the 9th USENIX Conference on Networked Systems Design and Implementation. Berkeley: USENIX Association, 2012: 10 - 25.DOI: http://hdl.handle.net/2078.1/139427.

|

| [53] |

SHIN S, PORRAS P, YEGNESWARAN V, et al. FRESCO: Modular Composable Security Services for Software-defined Networks[DB/OL].[2018-11-12].http://koasas.kaist.ac.kr/bitstream/10203/205914/1/fresco_ndss13.pdf.

|

| [54] |

HU F, HAO Q, BAO K. A survey on software-defined network and OpenFlow:From concept to implementation[J]. Communications Surveys & Tutorials IEEE, 2014, 16(4): 2181-2206. DOI:10.1109/COMST.2014.2326417 |

| [55] |

SAHAY R, BLANC G, ZHANG Z, et al. Towards autonomic DDoS mitigation using software defined networking[C]// NDSS Symposium 2015. San Diego: Internet Society, 2015: 1-7.DOI: 10.14722/sent.2015.23004.

|

| [56] |

KALLIOLA A, LEE K, LEE H, et al. Flooding DDoS mitigation and traffic management with software defined networking[C]//2015 IEEE 4th International Conference on Cloud Networking (CloudNet). Washington D C: IEEE Press, 2015: 248 - 254.DOI: 10.14722/sent.2015.23004.

|

| [57] |

KALKAN K, GUR G, ALAGOZ F. Defense mechanisms against DDoS attacks in SDN environment[J]. IEEE Communications Magazine, 2017, 55(9): 175-179. DOI:10.1109/MCOM.2017.1600970 |

| [58] |

LIM S, HA J, KIM H, et al. A SDN - oriented DDoS blocking scheme for botnet - based attacks[C]//2014 6th International Conference on Ubiquitous and Future Networks (ICUFN). Washington D C: IEEE Press, 2014: 63- 68.DOI: 10.1109/ICUFN.2014.6876752.

|

| [59] |

SHIN S, YEGNESWARAN V, PORRAS P, et al. AVANT - GUARD: Scalable and vigilant switch flow management in software - defined networks[C]// ACM SIGSAC Conference on Computer & Communications Security. New York : ACM Press, 2013: 413-424.DOI: 10.1145/2508859.2516684.

|

| [60] |

GAO S, PENG Z, XIAO B, et al. FloodDefender: Protecting data and control plane resources under SDN-aimed DoS attacks[C]// IEEE Conference on Computer Communications. Washington D C: IEEE Press, 2017: 1 - 9. DOI: 10.1109/INFOCOM.2017.8057009.

|

| [61] |

HONG S M, XU L, WANG H D, et al. Poisoning network visibility in software-defined Networks: New attacks and countermeasures[C]// NDSS Symposium 2015.San Diego: Internet Society, 2015, 15: 8-11.DOI: 10.14722/ndss.2015.23283.

|

| [62] |

AMBROSIN M, CONTI M, DE GASPARI F, et al. LineSwitch: Efficiently managing switch flow in softwaredefined networking while effectively tackling DoS attacks [C]//Proceedings of the 10th ACM Symposium on Information, Computer and Communications Security. New York : ACM Press, 2015: 639 - 644.DOI: 10.1145/2714576.2714612.

|

| [63] |

王涛, 陈鸿昶, 程国振. 基于网络资源管理技术的SDN DoS攻击动态防御机制[J]. 计算机研究与发展, 2017, 54(10): 2356-2368. WANG T, CHEN H C, CHENG G Z. A dynamic defense mechanism for SDN DoS attacks based on network resource management technology[J]. Journal of Computer Research and Development, 2017, 54(10): 2356-2368. DOI:10.7544/issn1000-1239.2017.20170389 (Ch). |

| [64] |

何亨, 胡艳, 郑良汉, 等. 云环境中基于SDN的高效DDoS攻击检测与防御方案[J]. 通信学报, 2018, 39(4): 139-151. HE H, HU Y, ZHENG L H, et al. Efficient DDoS attack detection and prevention scheme based on SDN in cloud environment[J]. Journal on Communications, 2018, 39(4): 139-151. DOI:10.11959/j.issn.1000-436x.2018068 (Ch). |

| [65] |

MOUSAVI S M, ST - HILAIRE M. Early detection of DDoS attacks against SDN controllers[C]// 2015 International Conference on Computing, Networking and Communications (ICNC). Washington D C: IEEE Press, 2015: 77-81.DOI: 10.1109/ICCNC.2015.7069319.

|

| [66] |

PHAM S, KRALL D, ADUSUMILLI V, et al. Sequentially Serving Network Security Devices Using a Software Defined Networking (SDN) Switch: US, 0195292[P]. 2017-07-06.

|

| [67] |

DU X, WANG M Z, ZHANG X, et al. Traffic-based malicious switch detection in SDN[J]. International Journal of Security & Its Applications, 2014, 8(5): 119-130. DOI:10.14257/ijsia.2014.8.5.12 |

| [68] |

DHAWAN M, PODDAR R, MAHAJAN K, et al. SPHINX: Detecting security attacks in software - defined networks[C]// NDSS Symposium 2015. San Diego: Internet Society, 2015, 15: 8 - 11.DOI: 10.14722/ndss.2015.23064.

|

| [69] |

郑正, 徐明伟, 李琦, 等. SDN网络拓扑污染攻击防御机制研究[J]. 计算机研究与发展, 2018, 55(1): 207-215. ZHENG Z, XU M W, LI Q, et al. Defending against SDN network topology poisoning attacks[J]. Journal of Computer Research and Development, 2018, 55(1): 207-215. DOI:10.7544/issn1000-1239.2018.20160740 (Ch). |

| [70] |

SALLAHI A, ST-HILAIRE M. Optimal model for the controller placement problem in software defined networks[J]. IEEE Communications Letters, 2015, 19(1): 30-33. DOI:10.1109/LCOMM.2014.237101 |

2019, Vol. 65

2019, Vol. 65