文章信息

- 刘秀文, 傅建明, 黎琳, 彭国军, 黄凯

- LIU Xiuwen, FU Jianming, LI Lin, PENG Guojun, HUANG Kai

- 面向用户交互场景的信息欺骗分类及其威胁抑制机制

- Taxonomy and Threat Suppression Mechanism of User Interactive Scenario Oriented Information Deception Attacks

- 武汉大学学报(理学版), 2019, 65(2): 126-138

- Journal of Wuhan University(Natural Science Edition), 2019, 65(2): 126-138

- http://dx.doi.org/10.14188/j.1671-8836.2019.02.002

-

文章历史

- 收稿日期:2018-08-05

2. 武汉大学 国家网络安全学院, 湖北 武汉 430072

2. School of Cyber Science and Engineering, Wuhan University, Wuhan 430072, Hubei, China

随着互联网的发展和智能手机的广泛应用, 网络安全威胁从传统的恶意代码和漏洞攻击延伸到系统的整个生命周期。攻击链从系统层向下延伸到物理层的攻击, 如存储介质, 各种声、光、电等物理介质信息泄露, 向上延伸到用户(人)层面, 利用用户(人)的弱点实施攻击。针对用户(人)的弱点实施攻击称为社会工程(学)攻击[1], 具体含义为运用受害者的多维度信息、规章制度的漏洞, 设计拟真的场景, 迎合用户的好奇心、虚荣心、内疚感、信任感、恐惧感、贪婪、健忘等心理特性, 实施诱导、欺骗、恐吓等行为, 以期实现敏感信息(如计算机口令、银行账号信息)的获取[2]、资金的收益、访问权限的提升, 恶意软件的植入等攻击意图[3]。社会工程学攻击(后面简称为社工攻击)在现实生活中广泛存在, 非技术领域的犯罪嫌疑人用其进行经济诈骗, 如冒充权威人物以套取敏感信息[4, 5], 中奖信息诈骗[6]。社工攻击是网络欺骗、应用欺骗等技术领域攻击的根源, 也是许多高级持续性威胁(advanced persistent threat, APT)攻击的帮凶, 如鱼叉式攻击、水坑式攻击等[7]。

本文主要聚焦在技术领域的社工攻击, 并提出“信息欺骗攻击”的概念, 即攻击者通过操纵用户与计算机、手机的交互接口, 欺骗用户以建立虚假信任, 误导用户操作以绕过防御技术, 最终危害个人和组织的计算机系统安全。信息欺骗攻击的实现依赖于特定场景下的用户交互, 其威胁抑制方法多依赖于特定场景下欺骗行为的识别控制。基于此, 本文发现攻击根源在于用户感知的信息局部性、不对称性以及场景的封闭性, 这也是现有威胁抑制方法产生漏报和误报的原因。

1 信息欺骗攻击的基本模型信息欺骗攻击过程包含了社会工程学的各攻击要素[5], 即攻击者、攻击目标(用户)、攻击媒介、攻击意图、攻击手段、受害者的心理状态[8]。借助近年来的信息欺骗攻击事件[9], 我们总结了攻击实现过程:攻击者从用户社工信息(用户身份信息、资源权限、兴趣爱好、任务安排及社交网络互动痕迹)推断出目标的心理状态(兴趣偏好、利益互惠、摆脱恐惧等), 结合不同技术手段(如钓鱼、文件伪装、应用伪装、社交网络爬虫、恶意广告等)、不同攻击媒介(邮件、网站、账号等), 迎合受害者的心理状态, 干扰用户认知, 误导用户交互操作, 造成用户决策偏差, 最终实现攻击意图[10]。该过程充分利用用户的心理状态控制用户交互, 以达到敏感信息获取、恶意代码自动植入与触发的效果。因此, 传统的系统安全防护机制(如地址空间随机化、数据执行保护、控制流完整性等)可以抑制漏洞攻击[11], 却无法纠正用户的认知偏差, 更无法阻止用户错误的交互操作[12, 13]。

为探索有效的抑制信息欺骗攻击的方法, 需要为信息欺骗攻击提供统一的形式化刻画, 即建立信息欺骗攻击的基本模型。文献[14]结合不同维度的网络攻击特征和社会工程学的特点, 提出概念模型“AVOIDIT”;文献[4]结合本体模型[8], 提出了社工攻击框架, 包括攻击形式、信息收集、攻击准备、欺骗关系建立、欺骗关系利用、攻击总结, 并从请求来源、请求验证、请求拒绝等方面建立了社工攻击检测模型(SEADMv2)[15], 该模型试图借助欺骗对象的自省和第三方协助阻止攻击。

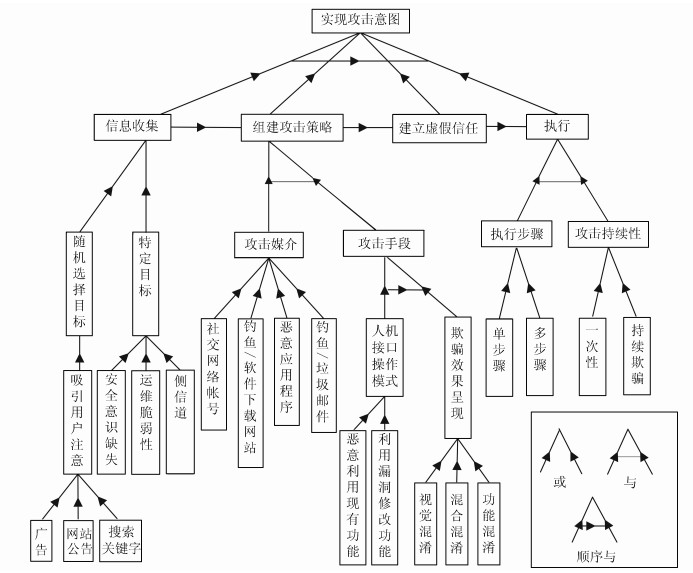

上述社工攻击模型比传统攻击模型表达更为清晰, 但没有表达出信息欺骗攻击绕过防御技术的特点。我们的信息欺骗攻击模型(如图 1)展现了完整详细的信息欺骗攻击过程, 剖析了信息欺骗攻击的细节, 并适用于不同的用户交互场景。

|

| 图 1 基于攻击树的信息欺骗攻击模型 Fig. 1 Information deception attack model based on attack tree |

如图 1所示, 我们用攻击树模型[10]描述各攻击阶段及其关联:攻击者收集攻击目标信息, 结合受害者的心理状态和特定场景的用户交互特点, 确定攻击媒介和攻击手段以组建攻击策略, 与攻击目标建立虚假信任, 使用户执行攻击所需操作, 实现攻击意图。

攻击树模型的根节点表示攻击意图[16], 非叶节点表示实现攻击意图的各阶段, 完成各阶段的不同方法则用叶节点表示, 各非叶节点/叶节点之间的逻辑关系包括“与”、“或”、“顺序与”三种类型。为实现攻击意图, 信息收集、组建攻击策略、建立虚假信任和执行4个阶段需要满足“顺序与”的逻辑关系。每个阶段均存在多种实现方式。根据攻击目标是否具有高度敏感性的资料, 信息收集阶段可通过随机选取目标, 或者选取特定目标实现。随机选取目标借助广告、网站公告、搜索关键字等吸引用户关注, 适用于应用商店发布的恶意软件攻击, 基于社会工程的软件下载攻击[17]等;而获取特定用户信息则依赖于用户安全意识的缺失[18, 19]、目标系统的运维脆弱性[20]、侧信道攻击[21], 适用于鱼叉式网络钓鱼, 水坑攻击等。攻击者根据收集的信息推断用户的心理状态以组建攻击策略。根据用户交互场景的不同, 攻击媒介包括社交网络账号, 钓鱼/软件下载网站, 恶意应用程序, 钓鱼/垃圾邮件。为实施攻击手段, 攻击者操作用户与计算机、手机的交互接口, 以呈现欺骗效果。交互接口操作模式分为两种:恶意利用目标系统的现有功能, 利用目标系统漏洞注入恶意代码修改功能[22]。在操纵交互接口后, 攻击者可能通过设计图形用户界面(graphical user interface, GUI)造成视觉混淆, 也可能通过模仿合理系统的行为造成功能混淆, 甚至结合两者以呈现欺骗效果。用户在攻击策略的欺骗下, 与攻击者操纵的媒介建立虚假信任。在执行阶段, 用户在虚假信任的作用下执行单步骤或者多步骤的交互操作。比如, 网络钓鱼只需要用户点击该网络链接, 而蠕虫病毒传播攻击则不仅需要目标下载该恶意程序, 还需要传播该恶意程序给用户的联系人。虚假信任的欺骗是一次性或持续性的, 比如, 社交网络的异常账号在获取用户隐私后, 便终止欺骗;而伪造的无线访问接入点(access point, AP)持续欺骗越来越多的攻击目标。

2 面向用户交互场景的信息欺骗攻击分类信息欺骗攻击与用户交互场景关联密切。具体来说, 用户交互场景为攻击者提供了信息来源来推断用户的心理状态, 提供了对应的攻击媒介和攻击手段来干扰用户认知, 呈现了信息欺骗的效果来误导用户交互操作。基于此, 我们从社交(网络)欺骗、网站欺骗、应用欺骗、邮件欺骗4类场景出发, 分析信息欺骗攻击实现特征。

2.1 社交(网络)欺骗攻击社交(网络)欺骗场景渗透微博、论坛、Facebook等在线互动平台, 以及微信、QQ、Skype、WhatsApp等即时通讯服务。社交平台的运维脆弱性提供了社交网络渗透[23]的突破口, 侧信道攻击提供了云端平台数据泄露[24]的可能性。这为攻击者搜集、组合针对特定账号的社交信息, 甚至推断攻击用户的心理状态提供了便利。借助社交平台的交互功能, 攻击者创建异常账号甚至盗用他人账号, 刻意模仿正常账号的行为特征及其发布的内容, 甚至加强与正常账号之间的关联, 以掩盖其恶意行为。用户很难分辨异常账号, 进而接收其传输的恶意数据, 甚至透露自身的敏感信息。

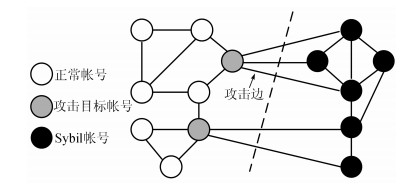

社交(网络)欺骗攻击具有多种表现形式, 如僵尸账号[25]、Sybil账号[26, 27]、Spam账号[28]、账号劫持[29]等。攻击者在执行阶段导入恶意软件窃取用户隐私, 并获取经济收益。攻击意图一旦实现, 攻击者及时终止后续行为, 不利于被追踪。图 2展示了社交网络欺骗的典型案例——Sybil攻击。在分布式网络中, 攻击者用Sybil账号描述所创建的虚假账号。攻击者为了更广泛传播恶意消息, 使其Sybil账号与其他正常账号建立联系(攻击边), 同时Sybil账号之间也会相互建立联系, 以增加其可信程度。

|

| 图 2 社交网络欺骗的典型案例——Sybil攻击 Fig. 2 A typical case of social network deception——Sybil attack |

网站欺骗场景主要包括网站钓鱼和基于社会工程的软件下载。钓鱼网站和软件下载网站都通过视觉混淆或者功能混淆吸引用户注意。借助网站平台的账号登录、资源下载的功能, 攻击者提供错误的网站提示, 诱导用户输入账号密码或点击下载链接, 以截获用户隐私或导入恶意程序。用户执行单步骤的交互操作后, 信息欺骗终止。

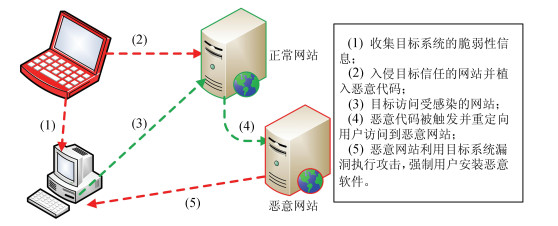

标签钓鱼(tabnabbing)是近年来兴起的一种网络钓鱼攻击。攻击者借助嵌有第三方脚本程序的网页, 在用户暂时离开该网页时, 利用客户端浏览器的漏洞, 恶意感染网页标签和接口, 设计合理UI以掩盖其恶意功能。用户与网页中伪造的网络服务完成交互, 其隐私信息被攻击者窃取。水坑攻击是针对特定目标的网络欺骗攻击, 其目标多为一个组织(科技公司, 知名企业等)。攻击者以目标系统的运维脆弱性[30]为突破口, 通过网络爬虫获取组织成员的网站交互痕迹, 并利用成员信任网站的漏洞植入恶意代码[31]。钓鱼网站维持合理的UI显示及基本功能, 用户难以辨别真伪。当目标组织的成员访问该网站时, 恶意代码被触发。攻击者获取组织主机系统的访问权限, 实现经济收益等攻击意图。这种欺骗攻击的执行阶段是多步骤、一次性的。图 3展示了网站欺骗场景中的水坑攻击。

|

| 图 3 网站欺骗的特别案例——水坑攻击 Fig. 3 A typical case of website deception——watering hole attack |

应用欺骗场景适用于桌面及移动端App。在符合用户期望的UI元素和基本合理功能的掩盖下, 攻击者借助恶意代码及目标系统漏洞实现应用程序的恶意功能。与安全敏感应用相似的UI界面[32, 33]、功能实现[34]不仅吸引用户注意, 而且诱导用户自愿与恶意应用交互。作为用户交互操作的响应, 恶意应用持续窃取并传输用户隐私信息, 甚至自我复制以扩大攻击目标范围。应用欺骗的攻击过程是多步骤、持续性的。

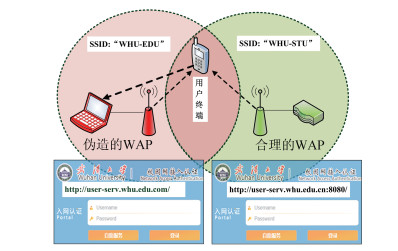

伪造的无线AP(WAP)攻击是一种典型的应用欺骗攻击, 应用于桌面和移动端操作系统。攻击者设计无线局域网, 并设置与合理接入点相同的服务集标识(service set identifier, SSID)。当用户连入无线局域网时, 伪造的WAP模仿合理AP的登录模式, 强制注入伪造的登录页面。因此, 攻击者可以持续监控目标的网络活动以窃取用户隐私。图 4展示了应用欺骗场景中的伪造的WAP攻击。

|

| 图 4 应用欺骗的典型案例——伪造的WAP Fig. 4 A typical case of application deception——forged wireless access point |

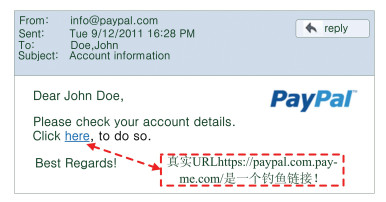

邮件欺骗场景主要适用于钓鱼邮件及垃圾邮件。少数用户欠缺安全意识, 可能泄漏自身邮件账号和相关物理设备信息[35~37];侧信道攻击在一定程度上造成了云端平台的敏感数据泄漏[38]。基于此, 攻击者以用户的邮件账号为线索组织其邮件联系人、邮件往来记录、任务安排等敏感信息, 并推断用户是否具有受骗潜质[39], 用以选取攻击目标。为发送钓鱼邮件, 攻击者冒充正规组织/权威人物或目标联系人, 模仿发件人的邮件行为习惯(如发送时间、附件)及邮件外观(格式、行文、标点等), 精心组织与目标的职位权限、工作安排、聚会活动等高度相关的邮件内容。不同于钓鱼邮件针对特定用户, 垃圾邮件的攻击者借助邮件平台推送常见的关注热点、优惠资讯等内容, 吸引用户注意和点击。钓鱼及垃圾邮件格式、内容均接近正常邮件。这使得用户自愿点击邮件中嵌入的恶意链接或者邮件附件, 触发间谍软件或其他恶意程序的下载, 进而访问并窃取目标的机密信息。

作为典型的钓鱼邮件欺骗攻击, 鱼叉式网络钓鱼借助邮件平台与目标组织的关键成员建立虚假信任, 进而获取整个组织机密数据的访问权。图 5展示了邮件欺骗场景中的鱼叉式钓鱼攻击。

|

| 图 5 邮件欺骗的典型案例——鱼叉式网络钓鱼 Fig. 5 A typical case of email deception——spear phishing |

基于上述攻击分类, 我们发现特定场景的用户交互特点渗透攻击实现的各阶段。4类用户交互场景中的信息欺骗攻击特征, 如表 1所示。

| 用户交互场景 | 典型的信息欺骗攻击 | 信息收集 | 攻击媒介 | 攻击手段 | 攻击执行 |

| 社交(网络)欺骗 | 僵尸账号、Sybil账号、Spam账号、劫持账号 | 选取特定目标 | 社交网络账号 | 恶意利用社交平台的交互功能;视觉混淆、功能混淆 | 多步骤;一次性 |

| 网站欺骗 | 水坑攻击、基于社工的软件下载 | 随机选取目标选取特定目标(水坑攻击) | 钓鱼/软件下载网站 | 恶意利用网站的账号登录、资源下载功能;视觉混淆、功能混淆 | 单步骤;一次性 |

| 应用欺骗 | 伪造的无线AP攻击、蠕虫病毒传播攻击 | 随机选取目标 | 恶意的应用程序 | 利用漏洞更改应用的功能实现;视觉混淆、功能混淆 | 多步骤;持续性 |

| 邮件欺骗 | 鱼叉式网络钓鱼 | 选取特定目标(钓鱼邮件)随机选取目标(垃圾邮件) | 钓鱼/垃圾邮件 | 恶意利用邮件平台的交互功能;视觉混淆 | 单步骤;一次性 |

结合4类用户交互场景对应的攻击特征, 我们看出:1)精准控制的场景数据结合复杂多变的攻击手段, 使得攻击目标只能感知到攻击链路的一部分, 无法判断当前交互带来的后续后果, 即用户感知的信息存在局部性;2)精细化的场景提供了社工信息来源, 攻击者从中推断目标的社会地位、资源权限、兴趣爱好等信息, 而目标却无法从中获取、验证攻击者的相关信息, 即用户感知的信息存在不对称性;3)攻击场景提供虚假的交互线索, 呈现欺骗效果以掩盖其攻击意图, 使目标无法在短时间内感知当前场景的异常, 从而产生错误的交互决策, 即场景的封闭性。因此用户感知信息的局部性、不对称性以及场景的封闭性是信息欺骗事件频发的根源性因素。

3 信息欺骗威胁的抑制为突破信息的局部性、不对称性及场景的封闭性, 我们分析并总结技术层面威胁的抑制方法。不同于检测电话诈骗等生活类的社工攻击, 需要应用于多个无线电发射器的物理层认证[40], 信息欺骗攻击的威胁抑制方法并不需要改变网络基础设施。现有威胁抑制方法作用于攻击实现的不同阶段, 以识别控制攻击行为、避免错误的用户交互, 但多局限于特定场景。我们首先介绍4类欺骗场景的威胁抑制方法, 并将其关联到攻击各阶段, 以总结其面向攻击特征的对抗作用。同时, 总结各类威胁抑制方法面向根源性因素的对抗作用。

3.1 社交(网络)欺骗威胁的抑制在社交网络欺骗场景中, 攻击者通过创建或盗用的异常账号执行各种恶意行为, 与正常账号建立虚假信任, 以套取敏感信息或者植入恶意代码, 甚至直接获取资金收益。现有异常账号检测方法主要表现在机器学习、逻辑推理和授权认证审计3个方面。

基于机器学习的检测方法利用账户行为特征及其发布消息的内容特征, 如账号的命名规则、注册时间、注册时的提交表单、点击时间等特征可用来检测僵尸账号[41, 42];账号创建时间、每天发布消息数、消息评论数、消息相似度等用来检测Spam账号[43, 44]。Lee等人[45]基于人口统计学因素、用户社交活动等定制蜜罐, 吸引大量社交网络垃圾信息并深入分析信息发布者的用户轮廓, 以构建可靠的分类器过滤掉网络流量中的垃圾信息。这类检测方法容易遭受对抗性机器学习的攻击, 故需要选取健壮性较强的行为特征及长时间的线下样本数据训练。例如, 攻击者可以改变发布消息的模板, 阻碍恶意消息内容的捕获。

异常账号与正常账号在所组成的图结构(好友关系、关注、粉丝等)中存在差异性。基于逻辑推理的检测方法将账号作为构造图的节点, 利用图挖掘的相关算法找出这种差异性, 从而发现异常账号[46, 47]。这类检测方法多用于Sybil攻击检测。由正常账号/异常账号组成的网络内部联系紧密, 而正常账号与异常账号间的联系相对稀疏。基于该假设, SybilGuard[48]借助随机游走算法和给定的正常账号, 计算每个节点的转移路径与正常节点的路径的交集, 以此识别Sybil账号;Gatekeeper[49]借助随机游走算法选取部分正常节点, 作为广度优先搜索的根节点, 然后以节点被搜索到的次数多少判断其是否为正常节点。该类检测方法还可以与机器学习技术相结合, 以提升检测效果。例如, Boshmaf等人[50]结合用户行为特征的有监督学习, 识别与Sybil账号连接的受害者账号(Victim), 并修改随机游走算法, 使信任值难以传递到受害者账号连接的Sybil区域, 最终以信任值的高低判断Sybil账号。但是, 这类检测方法受限于现实社交网络的复杂性, 多应用于理论分析。

基于授权认证审计的检测方法[51]可视为一种对抗攻击的方法:应用有效的网络验证码、限制在线社交网络中大规模爬虫、检测自动调用社交API, 阻止攻击者利用网络自动化模拟正常用户, 但该思路的实现会牺牲用户的社交体验。此外, 文献[52]评估用户身份验证过程, 并识别可疑的登录尝试。该方法针对现实生活中的登录数据样本, 证实添加额外的验证可阻止大部分的账号劫持攻击, 但无法识别攻击者创建的异常账号。

攻击执行阶段涉及到钱款交易, 而钱款交易的抑制则依赖于信息保护政策及安全意识培训等组织层面的方法, 本文暂不考虑。

3.2 网站欺骗威胁的抑制在网站欺骗场景中, 攻击者设计的钓鱼/软件下载网站提供符合用户期望的UI显示和部分功能, 以模仿合法的账号登录网页或者掩盖其真实下载资源, 诱导用户操作进而截获用户账号信息或者导入恶意软件。现有网站欺骗的检测方法主要表现在机器学习、逻辑推理和沙箱3个方面。

基于机器学习的检测方法既可用于对抗钓鱼攻击, 也可用于对抗基于社工的软件下载攻击。针对钓鱼攻击, 文献[53]计算网页视觉特征的相似性来识别钓鱼页面, 但需要不断维护更新正常网站的网页图像库;文献[54]结合文本和视觉内容相似度检测钓鱼网页, 虽然文本分类器和图像分类器的融合优于单独的分类器, 但是同样需要维护和更新正常网站的文本、视觉内容库;针对基于社会工程的软件下载攻击, 文献[17]总结了Web下载路径上的域名序列特征, 并运用机器学习区分社工和良性的软件下载, 但仅对广告诱导的软件下载有效;文献[55]提出了Downloader⁃Graph(DG)的概念, 即以下载其他恶意软件的可执行文件(downloader)为中心的, 捕获终端主机下载活动的抽象图。通过DG抽象图的增长模式的有监督学习, 该方法能够识别视觉混淆导致的恶意文件下载, 但其识别效果受限于DG图的直径。

基于逻辑推理的检测方法应用于钓鱼网页识别。与机器学习的方法比较, 该类方法突破了特征库的限制。例如, 文献[56]从网页文本内容中提取关键词, 并借助搜索引擎获取合理网页的域名, 将其与当前网页的域名进行比对, 以判断当前网页是否为钓鱼网页。文献[57]结合有监督学习提取网页Logo, 并将Logo用于谷歌图片搜索, 以获取网页绘制的身份标识(即当前网页宣称的域名)。通过比对宣称的域名和真实的域名, 该方法区分了合法网页和钓鱼网页, 但其检测效果依赖于搜索引擎的准确性。为了脱离对搜索引擎的依赖, 文献[58, 59]利用语义链接网络(semantic link network, SLN)找出当前可疑网页的模仿目标网页, 但其检测效果取决于当前网页与模仿目标网页的资源引用关系。

基于沙箱机制的检测方法多用于对抗软件下载攻击。这类方法可以阻止非授权的下载、约束下载文件的执行行为。BLADE系统[60]在其沙箱机制中引入独立于浏览器执行的强制安全规则, 即可执行文件必须来源于明确的用户同意操作, 未经用户同意的下载文件会被重定向到用户系统磁盘上的安全沙箱位置。开源项目Qubes OS[61]的沙箱系统从逻辑上隔离系统中不同的程序文件, 阻止因恶意软件下载导致的程序间相互感染。Sandboxie[62]和BufferZone Pro[63]提供商用级的沙箱环境, 并安装资源抽象层处理下载文件的执行过程, 即利用重打包和钩子技术拦截其恶意行为。沙箱技术在一定程度上缓解了恶意软件下载带来的危害, 但并不能从攻击源头上对抗基于社工的软件下载攻击。

3.3 应用欺骗威胁的抑制在应用欺骗场景中, 攻击者提供的恶意应用模仿安全敏感应用的UI界面或功能实现, 以掩盖其恶意功能, 进而获取用户敏感信息或者过高的目标系统访问权限。现有应用欺骗的检测方法主要表现在机器学习、交互过程监控和信息泄露风险评估3个方面。

基于机器学习的检测方法借助应用名称、界面、功能特征, 识别恶意的应用程序。文献[64, 65]通过相似名称、界面比较检测移动端的恶意应用, 但忽略了应用功能的相似度比较;文献[66]通过分析移动应用各个模块之间的交互、耦合关系提取移动应用的功能实现特征, 但无法对抗恶意应用的视觉混淆作用;文献[67]总结伪造WAP攻击的防御方法, 并指出基于信号强度、时钟偏差等无线端特征的检测技术具有较高的精确度, 但需建立离线特征指纹库。

基于交互过程监控的检测方法借助程序分析、访问控制等技术手段, 及时捕获拦截应用欺骗行为。文献[68]通过静态函数分析捕捉后台恶意应用对当前UI的篡改过程, 即采用系统层面的工具对抗GUI混淆攻击, 进而阻止恶意功能的执行。当恶意应用的函数调用特征不明显时, 该方法的检测效果并不理想。与用户期望不一致的敏感信息获取和传输行为很可能是恶意的[69], 为此, 文献[32]提出用户驱动的访问控制, 即为前台恶意应用的UI元素授予适当的资源访问权限。作为用户显式操作的响应, 该方法保证了用户与UI元素交互行为的真实性、用户期望与UI元素提供资源的一致性、应用访问敏感资源的合规性, 但存在牺牲应用服务质量的可能性。文献[34]监控用户与安全敏感应用设置、传递个性化安全指标的过程, 用以对抗恶意应用的UI混淆。但该方法要求移动设备部署可信计算基(trusted computing base, TCB)。

基于风险评估的检测方法从信息泄露的角度分析恶意应用。文献[13]设计模块化框架Pluto, 自动检测Android应用的定向数据暴露, 进而实现Android应用隐私风险评估。文献[70]评估基于特权分离的移动端应用设计, 发现安卓广告库存在信息泄露的风险。该类方法检测出的信息泄露风险不足以准确识别恶意应用。

3.4 邮件欺骗威胁的抑制在邮件欺骗场景中, 攻击者冒充正规组织/权威人物或特定目标的关联人物, 模仿发件人的行为习惯和邮件外观, 发送针对特定用户隐私的钓鱼邮件, 或者包含用户感兴趣内容的垃圾邮件, 以突破受限的访问权限并窃取目标机密信息。现有邮件欺骗的检测方法主要表现在机器学习、逻辑推理和授权认证3个方面。

基于机器学习的检测方法多用于URL完整性检查和邮件内容分析。文献[71]利用人工蜂群优化算法分析URL、IP地址、域名服务等主机特征, HTM标记、TF-IDF等网络特征, 区分恶意和正常的URL, 并通知用户邮件链接是否安全。文献[72]提取邮件标题、正文、URL特征, 并将邮件不同部分的信息一致性作为分类规则。“TORPEDO”[73]在识别嵌入邮件的真实URL的基础上, 在实时的工具提示窗口中高亮显示其域名。这不同于Spoof⁃Guard, eBay Toolbar等部署在浏览器的工具栏[74], 在用户点击URL后才发出警示, “TORPEDO”可以延迟甚至阻止用户点击钓鱼链接的操作。结合机器学习和自然语言处理技术, Verma等[75]分析钓鱼/垃圾邮件与正常邮件内容的差异性。后续工作借助文本聚类[76]、主题抽取[77~79]、主题演化追踪[80~82]等文本分析手段, 识别钓鱼/垃圾邮件的文本内容。但是, 邮件内容分析面临隐私屏蔽、内容混淆攻击等问题。

基于逻辑推理的检测方法试图挖掘邮件网络结构的异常点。文献[83]构建邮件通信网络结构, 结合社交网络层面的图挖掘算法, 捕获用户行为模式的异常变化, 从而定位欺骗事件。但是, 该方法难以处理行为模式的多样性和突变性。文献[84]通过改变邮件转发数量、抄送关系、附件大小等特有属性的取值, 模拟邮件交互, 分析邮件通信模式, 最终挖掘异常点泄露的敏感信息。现实邮件通信网络的复杂性影响了该类方法的检测效果。

基于授权认证的检测方法试图判断邮件发送方的合法性。正常邮件的接收者数量有限, 而垃圾邮件欺骗的实施需要大范围推送用户的关注热点, proof of work[85]等技术利用该特点, 增大发送邮件的计算开销, 在一定程度上限制垃圾邮件的大规模推送。但是, 拥有高端设备的攻击者可以完成设定的计算来证明其合法性。邮件接收方的安全意识等级可在一定程度上反映出发送方的合法性。Bakhshi等[86]分别收集钓鱼邮件和正常邮件引起的用户响应, 以识别用户安全意识等级, 进而分析用户接收邮件的发送方合法性。但是, 该方法涉及用户隐私, 并对其日常工作造成干扰。

通过对比攻击各阶段特征与相关防御机制, 发现现有威胁抑制方法均存在一定局限性。在信息收集阶段, 现有威胁的抑制方法因用户安全意识的缺失、交互场景的信息流通性难以实施。为提高云端存储系统的数据保护能力, 文献[87]提出基于深度强化学习算法的热启动CPU分配策略, 但配置难度较大。文献[39]从远程攻击者的角度, 收集现实生活中企业组织的社工信息, 并分析其暴露的社工攻击面。该方法仅凭借组织的公开信息识别成员身份, 并借助成员在不同社交平台的交互痕迹收集足够的信息以组建攻击策略, 为抑制信息收集威胁提供了逆向研究的参考。但是, 该方法因实现难度、开销较大等难以得到广泛部署。在攻击策略组建阶段, 现有威胁抑制方法主要表现在授权认证审计机制、交互过程监控、逻辑推理和机器学习4个方面, 存在安全性能与用户交互体验难以兼顾、实际交互场景与理论研究不符、机器学习对抗性攻击等限制。攻击执行阶段的威胁抑制方法多是缓解攻击危害的沙箱机制、后续信息泄露的风险评估, 并不能避免错误的交互操作。另外, 文献[73]从用户体验的角度展示真实的交互线索, 延迟错误的用户交互, 降低交互的安全风险。

如表 2所示, 我们总结了各类威胁抑制方法面向根源性因素的对抗作用, 并对比其存在的限制。可以看出, 现有威胁抑制方法无法从根本上突破用户感知的信息局部性、不对称性以及场景的封闭性。例如, 真实的交互线索可以促进用户感知完整的攻击链路, 但欺骗效果的呈现方式多种多样, 令我们防不胜防;授权认证审计机制可以验证攻击者身份, 但面临牺牲用户体验的代价;机器学习技术借助不局限于当前场景的数据识别欺骗场景, 但对抗性攻击会破坏识别效果。可以看出, 突破这3种根源性因素仍是今后研究中亟待解决的问题。

| 威胁抑制方法 | 对抗作用 | 限制 |

| 机器学习 | 识别攻击媒介及视觉/功能混淆效果,以缓解场景的封闭性 | 机器学习对抗性攻击;维护更新特征指纹库开销较大 |

| 逻辑推理 | 识别攻击媒介及视觉/功能混淆效果,以缓解场景的封闭性 | 实际交互场景与理论研究不符 |

| 授权认证审计 | 验证攻击者身份,并限制使用平台交互功能,以缓解用户感知的信息不对称性 | 安全性能与用户交互体验难以兼顾 |

| 交互过程监控 | 捕获拦截恶意功能,促进用户感知完整的攻击链路,以缓解用户感知的信息局部性 | 牺牲网络/应用服务质量;实现闲难 |

| 沙箱机制 | 缓解攻击执行危害,以缓解场景的封闭性 | 无法避免错误的交互操作 |

| 信息泄露风险评估 | 抑制信息收集,缓解攻击执行危害,以缓解场景的封闭性 | 无法避免错误的交互操作 |

虽然信息安全技术水平不断提高, 但是缺乏安全意识的用户遍布各行业。这导致信息欺骗攻击相关的安全问题日益突出。信息欺骗攻击借助视觉/功能混淆, 诱导信息安全的“最薄弱环节”——用户完成指定任务, 达到机密信息泄露、恶意数据注入等目的。本文着眼于信息欺骗场景的分析与防御, 结合攻击的基本模型, 剖析了特定用户交互场景中的攻击特征, 总结了对应的威胁抑制方法。

整体而言, 目前信息欺骗攻击的相关研究还处于一个稚嫩的阶段, 现有研究工作依然存在不足。究其根源, 现有威胁抑制方法无法突破用户感知的信息局部性和不对称性、以及场景的封闭性。展望未来, 以下工作将是未来的研究核心:

1)利用已有的攻击案例数据, 构建各攻击要素间的时间关联、语义关联、数据关联、控制关联等, 以形成信息欺骗的知识图谱;构建信息欺骗场景数据与攻击意图的概率关联, 以解决攻击中信息局部性的难题。

2)采用对抗式机器学习方法生成高仿真的、人类视觉无法识别的攻击场景, 并比对离线采集的正常场景数据, 找出造成场景混淆、挑战人类视觉认知极限的欺骗场景特征;借助正常场景/欺骗场景特征扩展用户的认知范围、提升认知能力, 以解决攻击中信息不对称性的难题。

3)采集用户操作的上下文、操作资源对象等场景数据, 借助云服务平台模拟用户对操作资源的加载, 评估用户操作的安全风险, 识别可能的攻击意图, 以解决攻击中场景封闭性的难题。

| [1] |

杨义先, 钮心忻. 安全简史[M]. 北京: 电子工业出版社, 2017. YANG Y X, NIU X X. Brief History of Information Security[M]. Beijing: Publishing House of Electronics Industry, 2017. (Ch). |

| [2] |

沙乐天, 傅建明, 陈晶, 等. 一种面向敏感信息处理的敏感度度量方法[J]. 计算机研究与发展, 2014, 51(5): 1050-1060. SHA L T, FU J M, CHEN J, et al. A sensitivity measurement for sensitive information processing[J]. Journal of Computer Research and Development, 2014, 51(5): 1050-1060. DOI:10.7544/issn1000-1239.2014.20130372 (Ch). |

| [3] |

李鹏伟.基于意图感知的恶意代码检测与防御[D].武汉:武汉大学, 2016. LI P W.Malicious Code Detection and Defense Based on Intention Perception[D]. Wuhan:Wuhan University, 2016 (Ch). |

| [4] |

MITNICK K D, SIMON W L. The Art of Deception:Controlling the Human Element of Security[M]. Berlin: John Wiley & Sons, 2011.

|

| [5] |

MOUTON F, LEENEN L, VENTER H S. Social engineering attack examples, templates and scenarios[J]. Computers & Security, 2016, 59: 186-209. |

| [6] |

ALGARNI A, XU Y, CHAN T, et al.Social engineering in social networking sites:Affect-based model[C]// 2013 8th International Conference for Internet Technology and Secured Transactions (ICITST).Washington D C:IEEE, 2013:508-515.

|

| [7] |

王丽娜, 谈诚, 余荣威, 等. 针对数据泄漏行为的恶意软件检测[J]. 计算机研究与发展, 2017, 54(7): 1537-1548. WANG L N, TAN C, YU R W, et al. The malware detection based on data breach actions[J]. Journal of Computer Research and Development, 2017, 54(7): 1537-1548. DOI:10.7544/issn1000-1239.2017.20160436 (Ch). |

| [8] |

SCHNEIER B. Attack trees[J]. Dr.Dobb's Journal, 1999, 24(12): 21-29. |

| [9] |

叶子维, 郭渊博, 王宸东, 等. 攻击图技术应用研究综述[J]. 通信学报, 2017, 38(11): 121-132. YE Z W, GUO Y B, WANG C D, et al. Survey on application of attack graph technology[J]. Journal on Communications, 2017, 38(11): 121-132. DOI:10.11959/j.issn.1000-436x.2017213 (Ch). |

| [10] |

MOUTON F, MALAN M M, LEENEN L, et al. Social engineering attack framework[C]//Information Security for South Africa (ISSA). Washington D C:IEEE, 2014:1-9.

|

| [11] |

VEEN V, ANDRIESSE D, STAMATOGIANNAKIS M, et al. The dynamics of innocent flesh on the bone:Code reuse ten years later[C]//Proceedings of the 2017 ACM SIGSAC Conference on Computer and Communications Security. New York:ACM, 2017:1675-1689.

|

| [12] |

HEARTFIELD R, LOUKAS G. A taxonomy of attacks and a survey of defence mechanisms for semantic social engineering attacks[J]. Computing Surveys (CSUR), 2016, 48(3): 37-37. |

| [13] |

DEMETRIOU S, MERRILL W, YANG W, et al.Free for all! Assessing user data exposure to advertising libraries on Android[C]//ISOC Network and Distributed System Security Symposium (NDSS).Reston:Internet Society, 2016.

|

| [14] |

SIMMONS C, ELLIS C, SHIVA S, et al.AVOIDIT:A cyber attack taxonomy[C]//44th Hawaii International Conference on System Sciences (HICSS).Washington D C:IEEE, 2011:2-12.

|

| [15] |

MOUTON F, LEENEN L, VENTER H S.Social engineering attack detection model:SEADMv2[C]//2015 International Conference on Cyber Worlds (CW).Washington D C:IEEE, 2015:216-223.

|

| [16] |

XU J, SYFRLA V, VENKATASUBRAMANIAN KK.Methodology for generating attack trees for interoperable medical devices[C]//Proceedings of the ACM /IEEE 6th International Conference on Cyber-Physical Systems.New York:ACM, 2015:258-258.

|

| [17] |

NELMS T, PERDISCI R, ANTONAKAKIS M, et al.Towards measuring and mitigating social engineering software download attacks[C]//25th USENIX Security Association Symposium (USENIX Security 16).Berkeley:USENIX, 2016:773-789.

|

| [18] |

杜跃进, 翟立东, 李跃, 等. 一种应对APT攻击的安全架构:异常发现[J]. 计算机研究与发展, 2014, 51(7): 1633-1645. DU Y J, ZHAI L D, LI Y, et al. Security architecture to deal with apt attacks:Abnormal discovery[J]. Journal of Computer Research and Development, 2014, 51(7): 1633-1645. DOI:10.7544/issn1000-1239.2014.20131649 (Ch). |

| [19] |

杨珉, 王晓阳, 张涛, 等. 国内Android应用商城中程序隐私泄露分析[J]. 清华大学学报(自然科学版), 2012, 52(10): 1420-1426. YANG M, WANG X Y, ZHANG T, et al. Empirical study of privacy leakage in android marketplaces in China[J]. Journal of Tsinghua University (Science and Technology), 2012, 52(10): 1420-1426. (Ch). |

| [20] |

庄天天.安全运维平台关键技术的研究与实现[D], 北京:北京邮电大学, 2013. ZHUANG T T.Research and Implementation of Key Technologies for Safety Operation and Maintenance Platform[D]. Beijing:Beijing University of Posts and Telecommunications, 2013 (Ch). |

| [21] |

曹自刚, 熊刚, 赵咏. 基于X.509证书测量的隐私泄露分析[J]. 计算机学报, 2014, 37(1): 151-164. CAO Z G, XIONG G, ZHAO Y. X.509 certificate measurement based privacy analysis[J]. Chinese Journal of Computers, 2014, 37(1): 151-164. DOI:10.3724/SP.J.1016.2014.00151 (Ch). |

| [22] |

彭国军, 梁玉, 张焕国, 等. 软件二进制代码重用技术综述[J]. 软件学报, 2017, 28(8): 2026-2045. PENG G J, LIANG Y, ZHANG H G, et al. Survey on software binary code reuse technologies[J]. Journal of Software, 2017, 28(8): 2026-2045. DOI:10.13328/j.cnki.jos.005270 (Ch). |

| [23] |

BASHIR M A, ARSHAD S, ROBERTSON W, et al.Tracing information flows between Ad exchanges using retargeted Ads[C]//Proceedings of the 25th USENIX Security Symposium.Berkeley:USENIX Association, 2016:481-496.

|

| [24] |

王国峰, 刘川意, 潘鹤中, 等. 云计算模式内部威胁综述[J]. 计算机学报, 2017, 40(2): 296-316. WANG G F, LIU C Y, PAN H Z, et al. Survey on insider threats to cloud computing[J]. Chinese Journal of Computers, 2017, 40(2): 296-316. DOI:10.11897/SP.J.1016.2017.0029 (Ch). |

| [25] |

BOSHMAF Y, MUSLUKHOV I, BEZNOSOV K, et al.The socialbot network:When bots socialize for fame and money[C]//Proceedings of the 27th Annual Computer Security Applications Conference.New York:ACM, 2011:93-102.

|

| [26] |

DOUCEUR J R.The sybil attack[C]//International Workshop on Peer-to-Peer Systems.Berlin:Springer, 2002:251-260.

|

| [27] |

ALVISI L, CLEMENT A, EPASTO A, et al.Sok:The evolution of sybil defense via social networks[C]//2013 IEEE Symposium on Security and Privacy (SP).Washington D C:IEEE, 2013:382-396.

|

| [28] |

YU H, KAMINSKY M, GIBBONS P B, et al. Sybilguard:defending against sybil attacks via social networks[J]. IEEE /ACM Transactions on Networking, 2008, 16(3): 576-589. DOI:10.1109/TNET.2008.923723 |

| [29] |

ZANGERLE E, SPECHT G.Sorry, I was hacked:A classification of compromised twitter accounts[C]//Proceedings of the 29th Annual ACM Symposium on Applied Computing.New York:ACM, 2014:587-593.

|

| [30] |

李鹏伟, 傅建明, 沙乐天, 等. 键盘输入安全研究[J]. 计算机科学, 2013, 40(10): 10-17. LI P W, FU J M, SHA L T, et al. Research of keyboard input security[J]. Computer Science, 2013, 40(10): 10-17. DOI:10.3969/j.issn.1002-137X.2013.10.002 (Ch). |

| [31] |

傅建明, 刘秀文, 汤毅, 等. 内存地址泄漏分析与防御[J]. 计算机研究与发展, 2016, 53(8): 1829-1849. FU J M, LIU X W, TANG Y, et al. Survey of memory address leakage and its defense[J]. Journal of Computer Research and Development, 2016, 53(8): 1829-1849. DOI:10.7544/issn1000-1239.2016.20150526 (Ch). |

| [32] |

RINGER T, GROSSMAN D, ROESNER F.Audacious:User- driven access control with unmodified operating systems[C]//Proceedings of the 2016 ACM SIGSAC Conference on Computer and Communications Security. New York:ACM, 2016:204-216.

|

| [33] |

黄振涛, 何暖, 付安民, 等. 基于透明加密的移动终端数据防泄露系统[J]. 通信学报, 2016, 37(s1): 189-196. HUANG Z T, HE N, FU A M, et al. Data leakage prevention system based on transparent encryption for mobile terminal equipment[J]. Journal on Communications, 2016, 37(S1): 189-196. DOI:10.11959/j.issn.1000-436x.2016266 (Ch). |

| [34] |

MARFORIO C, MASTI R J, SORIENTE C, et al.Hardened setup of personalized security indicators to counter phishing attacks in mobile banking[C]//Proceedings of the 6th Workshop on Security and Privacy in Smartphones and Mobile Devices.New York:ACM, 2016:83-92.

|

| [35] |

LI Z, FENG Z, TYGAR J D.Keyboard acoustic emanations revisited[C]//Conference on Computer and Communications Security (CCS).New York:ACM, 2005:373 -382.

|

| [36] |

BALZAROTTI D, COVA M, VIGNA G.Clearshot:Eavedropping on keyboard input from video[C]//2008 IEEE Symposium on Security and Privacy (SP 2008). Washington D C:IEEE, 2008:170-183.

|

| [37] |

MARQUARDT P, VERMA A, CARTER H, et al.Iphone:Decoding vibrations from nearby keyboards using mobile phone accelerometers[C]//Proceedings of the 18th ACM Conference on Computer and Communications Security.New York:ACM, 2011:551-562.

|

| [38] |

李鹏伟, 傅建明, 李拴保, 等. 弹性移动云计算的研究进展与安全性分析[J]. 计算机研究与发展, 2015, 52(6): 1362-1377. LI P W, FU J M, LI S B, et al. Elastic mobile cloud com puting:State of the art and security analysis[J]. Journal of Computer Research and Development, 2015, 52(6): 13621377. DOI:10.7544/issn1000-1239.2015.20140227 (Ch). |

| [39] |

EDWARDS M, LARSON R, GREEN B, et al. Panning for gold:Automatically analyzing online social engineering attack surfaces[J]. Computers & Security, 2016, 396-405. |

| [40] |

LIANG X, WAN XY, HAN Z. PHY-layer authentication with multiple landmarks with reduced overhead[J]. IEEE Transactions on Wireless Communications, 2018, 17(3): 1676-1687. DOI:10.1109/TWC.2017.2784431 |

| [41] |

LEE S, KIM J. Early filtering of ephemeral malicious accounts on Twitter[J]. Computer Communications, 2014, 54: 48-57. DOI:10.1016/j.comcom.2014.08.006 |

| [42] |

倪平, 张玉清, 闻观行, 等. 基于群体特征的社交僵尸网络检测方法[J]. 中国科学院大学学报, 2014, 31(5): 691-700, 713. NI P, ZHANG Y Q, WEN G X, et al. Detection of socialbot networks based on population characteristics[J]. Journal of University of Chinese Academy of Sciences, 2014, 31(5): 691-700, 713. (Ch). |

| [43] |

RAHMAN M S, HUANG T K, MADHYASTHA H V, et al.Efficient and Scalable Socware Detection in Online Social Networks[C]//USENIX Security Symposium. Berkeley:USENIX Association, 2012:663-678.

|

| [44] |

ZHENG X, ZENG Z, CHEN Z, et al. Detecting spam mers on social networks[J]. Neurocomputing, 2015, 159: 27-34. DOI:10.1016/j.neucom.2015.02.047 |

| [45] |

LEE K, CAVERLEE J, WEBB S.The social honeypot project:Protecting online communities from spammers[C]//Proceedings of the 19th International Conference on World Wide Web.New York:ACM, 2010 :1139–1140.DOI:10.1145/1772690.1772843.

|

| [46] |

LESKOVEC J, KLEINBERG J, FALOUTSOS C.Graphs over time:Densification laws, shrinking diameters and possible explanations[C]//Proceedings of the 11th ACM SIGKDD International Conference on Knowledge Discovery in Data Mining.New York :ACM, 2005:177 -187.

|

| [47] |

VISWANATH B, POST A, GUMMADI K P, et al. An analysis of social network-based sybil defenses[J]. ACM Sigcomm Computer Communication Review, 2010, 40(4): 363-374. DOI:10.1145/1851275.1851226 |

| [48] |

YU H, KAMINSKY M, GIBBONS P B, et al. SybilGuard:Defending against sybil attacks via social networks[J]. IEEE /ACM Transactions on Networking, 2008, 16(3): 576-589. DOI:10.1145/1159913.1159945 |

| [49] |

TRAN N, LI J, SUBRAMANIAN L, et al.Optimal Sybil-resilient node admission control[C]//IEEE International Conference on Computer Communications (INFO COM).Washington D C:IEEE, 2011:3218-3226.

|

| [50] |

BOSHMAF Y, LOGOTHETIS D, SIGANOS G, et al.Integro:Leveraging victim prediction for robust fake account detection in OSNs[C]//Network and Distributed System Security Symposium.Reston:Internet Society, 2015:142-168.

|

| [51] |

BOSHMAF Y, MUSLUKHOV I, BEZNOSOV K, et al.Key challenges in defending against malicious socialbots[C]//Proceedings of the 5th USENIX Workshop on Large-Scale Exploits and Emergent Threats.Berkeley:USENIX Association, 2012:10-12.

|

| [52] |

FREEMAN D M, JAIN S, DÜRMUTH M, et al.Who are you? A statistical approach to measuring user authenticity[C]//ISOC Network and Distributed System Security Symposium (NDSS).Reston:Internet Society, 2016:1 -15.

|

| [53] |

FU A Y, WENYIN L, DENG X. Detecting phishing web pages with visual similarity assessment based on earth mover' s distance (EMD)[J]. IEEE Transactions on Dependable and Secure Computing, 2006, 3(4): 301-311. DOI:10.1109/TDSC.2006.50 |

| [54] |

ZHANG H, LIU G, CHOW T W S, et al. Textual and visual content-based anti-phishing:A Bayesian approach[J]. IEEE Transactions on Neural Networks, 2011, 22(10): 1532-1546. DOI:10.1109/TNN.2011.2161999 |

| [55] |

KWON B J, MONDAL J, JANG J, et al.The dropper effect:Insights into malware distribution with downloader graph analytics[C]//Proceedings of the 22nd ACM SIG SAC Conference on Computer and Communications Security.New York:ACM, 2015:1118-1129.

|

| [56] |

ZHANG Y, HONG J I, CRANOR L F.Cantina:A content- based approach to detecting phishing web sites[C]//Proceedings of the 16th International Conference on World Wide Web.New York:ACM, 2007:639-648.

|

| [57] |

CHIEW K L, CHANG E H, TIONG W K. Utilisation of website logo for phishing detection[J]. Computers & Security, 2015, 54: 16-26. |

| [58] |

WENYIN L, FANG N, QUAN X, et al. Discovering phishing target based on semantic link network[J]. Future Generation Computer Systems, 2010, 26(3): 381-388. DOI:10.1016/j.future.2009.07.012 |

| [59] |

TAN C L, CHIEW K L, WONG K S. PhishWHO:Phishing webpage detection via identity keywords extraction and target domain name finder[J]. Decision Support Systems, 2016, 88: 18-27. DOI:10.1016/j.dss.2016.05.005 |

| [60] |

LU L, YEGNESWARAN V, PORRAS P, et al.Blade:An attack-agnostic approach for preventing drive- by malware infections[C]//Proceedings of the 17th ACM Conference on Computer and Communications Security.New York:ACM, 2010:440-450.

|

| [61] |

JOANNA R.Qubes OS:A Reasonably Secure Operating System[EB /OL].[2012 -09 -03]. https://www.qubes-os.org/.

|

| [62] |

INVINCEA.Sandboxie-Sandbox Software for Application Isolation[EB/OL].[2013-12-22]. http://www.sandboxie.com/.

|

| [63] |

HASIDIM A, LAUBER W.A BufferZone-Pro between Criminals and the Enterprise[DB /OL].[2014-03-03]. https://bufferzonesecurity.com/.

|

| [64] |

ZHOU W, ZHOU Y, JIANG X, et al.Detecting repackaged smartphone applications in third-party android marketplaces[C]//Proceedings of the 2nd ACM Conference on Data and Application Security and Privacy.New York :ACM, 2012:317-326.

|

| [65] |

王浩宇, 王仲禹, 郭耀, 等. 基于代码克隆检测技术的Android应用重打包检测[J]. 中国科学:信息科学, 2014, 44(1): 142-157. WANG H Y, WANG Z Y, GUO Y, et al. Detecting repackaged android applications based on code clone detection technique[J]. Scientia Sinica (Informationis), 2014, 44(1): 142-157. DOI:10.1360/N112013-00130 (Ch). |

| [66] |

ZHOU W, ZHOU Y, GRACE M, et al.Fast, scalable detection of piggybacked mobile applications[C]//Proceedings of the 3rd ACM Conference on Data and Application Security and Privacy.New York :ACM, 2013:185 -196.

|

| [67] |

陈伟, 顾杨, 李晨阳, 等. 无线钓鱼接入点攻击与检测技术研究综述[J]. 武汉大学学报(理学版), 2014, 60(1): 13-23. CHEN W, GU Y, LI C Y, et al. Wireless rogue access point attack and detection research[J]. Journal of Wuhan University (Natural Science Edition), 2014, 60(1): 13-23. DOI:10.14188/j.1671-8836.2014.01.002 (Ch). |

| [68] |

BIANCHI A, CORBETTA J, INVERNIZZI L, et al.What the app is that? Deception and countermeasures in the android user interface[C]//2015 IEEE Symposium on Security and Privacy.Washington D C:IEEE, 2015:931948.DOI:10.1109/SP.2015.62.

|

| [69] |

FU J, LI P, LIN Y, et al.Android app malicious beha vior detection based on user intention[C]//2016 IEEE Trustcom /BigDataSE /ISPA.Washington D C:IEEE, 2016:560-567.DOI:10.1109/TrustCom.2016.0110.

|

| [70] |

SON S, KIM D, SHMATIKOV V.What mobile ads know about mobile users[DB /OL].[2018-01-19]. http://www.cs.cornell.edu/~shmat/shmat_ndss16.pdf.DOI:10.14722/ndss.2016.23407.

|

| [71] |

BHARDWAJ T, SHARMA T K, PANDIT M R.Social engineering prevention by detecting malicious URLs using artificial bee colony algorithm[C]//Proceedings of the 3rd International Conference on Soft Computing for Problem Solving.Berlin:Springer, 2014:355-363.

|

| [72] |

RAKESH V, AYMAN E A.Comprehensive method for detecting phishing emails using correlation-based analysis and user participation[C]//Proceedings of the 7th ACM on Conference on Data and Application Security and Privacy.New York:ACM, 2017:155-157.

|

| [73] |

VOLKAMER M, RENAUD K, REINHEIMER B, et al. User experiences of torpedo:Tooltip-powered phishing email detection[J]. Computers & Security, 2017, 71: 100-113. |

| [74] |

DOU Z C, KHALIL I, KHREISHAH A, et al. Systematization of knowledge (SoK):A systematic review of software-based web phishing detection[J]. IEEE Communications Surveys & Tutorials, 2017, 19(4): 2797-2819. DOI:10.1109/COMST.2017.2752087 |

| [75] |

VERMA R, SHASHIDHAR N, HOSSAIN N.Detecting phishing emails the natural language way[C]//Proceedings of the 17th European Symposium on Research in Computer Security (ESORICS).Heidelberg:Springer, 2012:824-841.

|

| [76] |

KAUFMAN L, ROUSSEEUW P J. Finding groups In Data:An Introduction to Cluster Analysis[M]. Berlin: John Wiley & Sons, 2009.

|

| [77] |

ZHAO W X, JIANG J, WENG J, et al.Comparing twitter and traditional media using topic models[C]//European Conference on Information Retrieval.Berlin:Springer, 2011:338-349.

|

| [78] |

ZHANG C, SUN J.Large scale microblog mining using distributed MB-LDA[C]//Proceedings of the 21st International Conference on World Wide Web.New York:ACM, 2012:1035-1042.

|

| [79] |

CHENG X, YAN X, LAN Y, et al. Btm:Topic modeling over short texts[J]. IEEE Transactions on Knowledge and Data Engineering, 2014, 26(12): 2928-2941. DOI:10.1109/TKDE.2014.2313872 |

| [80] |

ZHANG H, KIM G, XING E P.Dynamic topic modeling for monitoring market competition from online text and image data[C]//Proceedings of the 21st ACM SIGKDD International Conference on Knowledge Discovery and Data Mining.New York:ACM, 2015:1425-1434.

|

| [81] |

YANG X, GHOTING A, RUAN Y, et al.A framework for summarizing and analyzing twitter feeds[C]//Proceedings of the 18th ACM SIGKDD International Conference on Knowledge Discovery and Data Mining.New York:ACM, 2012:370-378.

|

| [82] |

ZHU J, LI X, PENG M, et al.Coherent topic hierarchy:A strategy for topic evolutionary analysis on microblog feeds[C]//International Conference on Web-Age Information Management.Cham:Springer, 2015:70-82.DOI:10.1007/978-3-319-21042-1_6.

|

| [83] |

李全刚, 时金桥, 秦志光, 等. 面向邮件网络事件检测的用户行为模式挖掘[J]. 计算机学报, 2014, 37(5): 1135-1146. LI Q G, SHI J Q, QIN Z G, et al. Mining user behavior patterns for event detection in email networks[J]. Chinese Journal of Computers, 2014, 37(5): 1135-1146. DOI:10.3724/SP.J.1016.2014.01135 (Ch). |

| [84] |

KALYAN C, CHANDRASEKARAN K.Information leak detection in financial e-mails using mail pattern analysis under partial information[C]//Proceedings of the 7th Conference on 7th WSEAS International Conference on Applied Informatics and Communications.Stevens Point:WSEAS, 2007:104-109.

|

| [85] |

BACK A.Hashcash-A Denial of Service Countermeasure[DB /OL].[2018-05-12]. http://www.hashcash.org/hashcash.pdf.

|

| [86] |

BAKHSHI T, PAPADAKI M, FURNELL S. Social engineering:Assessing vulnerabilities in practice[J]. Information Management & Computer Security, 2009, 17(1): 53-63. |

| [87] |

MIN M H, XIAO L, XIE C X, et al. Defense against advanced persistent threats in dynamic cloud storage:A colonel blotto game approach[J]. IEEE Internet of Things Journal, 2018, 1. DOI:10.1109/JIOT.2018.2844878 |

2019, Vol. 65

2019, Vol. 65