物联网(Internet of Things, IOT)[1]是物理和数字世界相互融合的网络,每个物理的实体都具有一个特定的数字身份,并且能相互感知、沟通与互动.2005年ITU发表报告[2]中指出,物联网(IOT)作为新一代的互联网络,通过射频识别(RFID)、传感器、GPS等各种传感技术和各种通讯技术,将任何物体与互联网相连接,打破了传统的互联网应用、移动通信应用和传感器网络应用,主要解决人和物、物和物的互连.这将使得物联网时代的网络和人们的日常生活更加密切相连[3].目前,由于物联网的核心技术之一的RFID技术能自动识别物品上的电子标签进而准确地获取并快速地处理相关的物品信息,在物联网生产[4]、物流[5]等行业已广泛使用.然而RFID技术在带给人们生活方便的同时,RFID系统的安全问题也随之凸现出来[6].

本文在分析了RFID原理以及现有的基于Hash函数的RFID安全认证协议存在的缺陷的基础上,提出了一种改进的基于Hash函数的RFID安全认证协议,通过安全性和效率分析,改进的协议具有较好的安全性和认证效率.

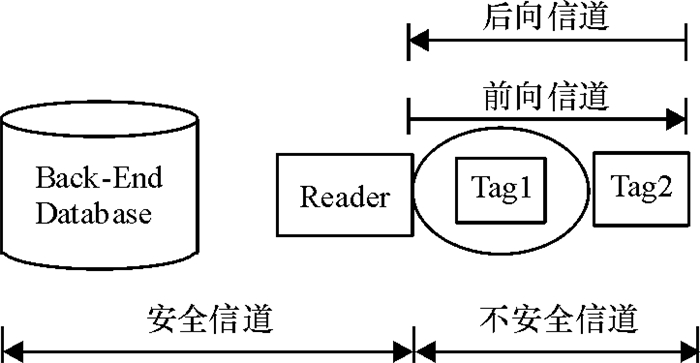

1 RFID安全隐患RFID(射频识别)是一种利用电磁耦合或者电磁发射非接触式的自动识别技术,使用射频信号对目标对象进行自动识别并获取对象的相关信息[7].RFID系统主要由RFID电子标签(Tag)、RFID读写器(Reader)和后端数据库3部分组成[8],如图 1所示.

|

图 1 RFID系统组成 Figure 1 Components of RFID system |

读写器和后端数据库是通过有线信号进行数据传输,一般认为它们之间的信道为安全信道.读写器到电子标签的信道称为前向信道,电子标签到读写器的信道称为后向信道,这两种信道都通过无线信号进行传输,是不安全信道.

RFID面临的安全问题主要有以下几种[9]:

(1) 数据隐私.系统通信实体间的通信采用无线信道,在传输过程中使用明文数据,极其容易被非法对象截取有关的隐私信息和数据.

(2) 重传攻击.攻击者通过截取RFID系统中的通信数据,在未授权的情况下重放截取到的通信数据并与系统中合法的对象进行通信,从而达到获取有用信息或者破解通信协议的目的.

(3) 位置跟踪.每个电子标签都有唯一的ID,攻击者可通过电子标签的响应,将此标签与其他的电子标签区分开来实现非法跟踪.

(4) 伪造攻击.攻击者通过伪造RFID系统中的电子标签、读写器或者是后端数据库,并对系统进行攻击,获取通信中有价值的信息.

(5) 去同步化.去同步化是指攻击者通过使电子标签和后端数据库存储的信息不一致而导致合法的电子标签失效的一种威胁[10].攻击者通过攻击应用于RFID系统中的动态机制来实行去同步化攻击.

2 相关研究对于RFID系统中数据的无线传输安全,主要是通过电子标签和读写器的安全认证来实现,因此RFID安全协议的研究便成了重点[11],而基于Hash函数的RFID安全认证协议受到很多学者和企业的关注和研究,较为经典的有Hash Chain协议[12], Hash-lock协议[13]和随机化Hash-lock协议[14]等.Hash Chain协议的最大特点是电子标签与后端数据库共享一个初始秘密值,在每次的认证过程中对该秘密值进行哈希迭代运算从而实现共享秘密值的动态刷新.Hash-lock协议使用Hash函数避免电子标签的标志信息泄露或者被跟踪.随机化Hash-lock协议改进了Hash-lock协议中不能动态产生标志信息的缺陷,以产生动态标志信息来保护数据隐私和避免位置跟踪攻击.

但是这些协议都存在一定的安全隐患,通过分析这些协议的缺陷,文献[15]引入时间戳作为标签查询标志, 提出了一种新的基于RFID的双向认证协议,比Hash Chain、Hash-lock和随机化Hash-lock具有更好的安全性和更高的效率,但是在认证过程中,如果发生通信的中断或者是通信信息的丢失、攻击者拦截通信数据、读写器硬件故障或者与后端数据库的连接中断等情况,将导致电子标签和后端数据库存储的标签查询标志不一致,合法的电子标签在下一次的认证过程中将被认为是非法标签,因此不能防止去同步化攻击,存在一定的安全隐患.本文引入了认证信息key、标签认证标志Tuse、Tstore以及动态秘密值S改进了文献[15]的认证协议.

3 改进协议的安全性及效率分析 3.1 改进的协议每个电子标签在发行的时候有属于自己的ID、认证信息key、标签查询标志Tuse以及与后端数据库共享的初始秘密值S;读写器能产生随机数;后端数据库中存储的S、Tuse、Tstore、key和Si分别是电子标签和后端数据库共享的初始秘密值、此次认证使用的标签查询标志、上一次认证使用的标签查询标志、认证信息以及动态秘密值.后端数据库存储表如表 1所示.

| 表 1 后端数据库存储表 Table 1 Back-end database store tables |

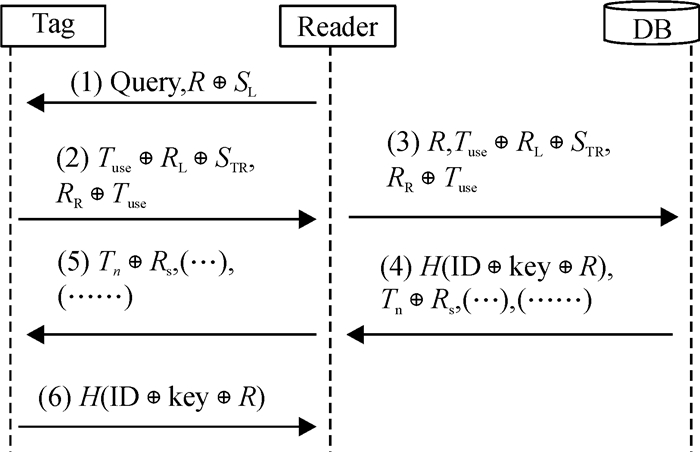

该协议利用认证成功时后端数据库的本地时间Tn作为标签查询标志,具有动态刷新功能.在电子标签与读写器的第一次通信中,后端数据库中的Tstore、Si为空,每次认证成功之后,电子标签执行Tuse= Tn,作为下次认证使用的标签查询标志;后端数据库将此次认证使用的标签查询标志Tuse存储起来,即Tstore= Tuse,并将Tn覆盖后端数据库中的Tuse,即Tuse= Tn,作为下次认证使用的标签查询标志.秘密值S的更新则是在标签使用Tuse在后端数据库中的Tstorei匹配成功并通过认证时,执行S=H(S).本文改进的协议用到的符号说明如表 2所示,认证过程如图 2所示.

| 表 2 协议符号说明 Table 2 Protocol symbols |

|

图 2 改进的协议 Figure 2 Improved protocol |

在认证过程中,若认证失败,则结束整个认证过程.协议认证过程如下:

(1) 读写器生成随机数R异或S的左半边SL,并与Query请求一同发送给电子标签,存储R.

(2) 电子标签收到来自读写器的请求和R⊕SL后,取存储在自身的ST分为STL和STR左右两半边,用STL异或R⊕STL得到读写器的随机数R并存储.将R分为RL、RR左右两半边,计算Tuse⊕RL⊕STR, RR⊕Tuse并将结果发送给读写器.

(3) 读写器将收到的数据以及R发送给后端数据库.

(4) 后端数据库收到读写器发来的三元组:R, Tuse⊕RL⊕STR, RR⊕Tuse.将R分为RL、RR左右两半边,用RR异或RR⊕Tuse得到标签认证标志Tuse,根据Tuse查找数据库中是否有这样一个标签认证标志,此时结果有3种:

① 在Tusei和Tstorei都未能找到一样的标签认证标志,则认证失败;

② 在Tusei中找到一样的标签认证标志.取出S及相应的Tuse′, ID′, key'和S',分别将S及S'分为左右两半边:SL、SR及SL'、SR'.计算Tuse'⊕RL⊕SR是否与收到的Tuse⊕RL⊕STR的值相等,如果相等,则电子标签通过认证,此时只刷新标签认证标志:取出此时后端数据库本地时间Tn并生成随机数Rs,执行Tstore'=Tuse,Tuse'=Tn;计算H(ID'⊕key'⊕R),key⊕S⊕RR, 向读写器发送四元组:H(ID'⊕key'⊕R),Tn⊕Rs, Rs⊕S, key⊕S⊕RR;否则验证Tuse'⊕RL⊕SR'与收到的Tuse⊕RL⊕STR是否相等,相等则通过认证,执行Tstore'=Tuse,Tuse'=Tn,此时发送的四元组为:H(ID'⊕key'⊕R),Tn⊕Rs, Rs⊕S', key⊕S'⊕RR;否则认证失败.

③ 在Tstorei中到一样的标签认证标志.此时的验证步骤与②类似,只需把Tuse'换成Tstore'操作即可.认证通过则更新标签查询标志以及秘密值,执行Tuse'=Tn,S'=H(ST),发送的四元组为:H(ID'⊕key'⊕R),Tn⊕Rs, Rs⊕S', key⊕S'⊕RR;注意此时秘密值已更新.

(5) 读写器收到后端数据库发的数据,存储H(ID'⊕key'⊕R),并将三元组Tn⊕Rs,(…),(……)转发给电子标签.

(6) 电子标签用ST异或在(2)中得到的RR,得到ST⊕RR,再与收到的(……)异或可得到一个值,比较得到的值与自身存储的key是否相等,这时有2种结果:

① 相等,则认证通过,标签用ST依次异或(…), Tn⊕Rs,可得Tn,并刷新标签认证标志Tuse=Tn,标签计算H(ID⊕key⊕R)并发送给读写器;

② 不等,则用H(ST)代替ST再次认证,相等则认证通过,刷新标签认证标志以及秘密值,即执行Tuse=Tn,ST=H(ST)并发送H(ID⊕key⊕R)到读写器,否则认证失败.

(7) 读写器将收到的H(ID⊕key⊕R)与存储在自身的H(ID'⊕key'⊕R)进行比较,如果相等,则完成此次认证,否则认证失败.

3.2 安全性分析本文提出的RFID安全认证协议具有以下特点:

(1) 数据隐私.在电子标签和读写器的双向认证过程中,认证用到秘密值S以及认证信息key,ID则始终是以与key和R两个参数进行Hash后的形式进行传输,非法用户不可能从截获到的通信信息还原明文信息,从而保护了有关的隐私信息和数据.

(2) 防重传攻击.在每次的认证过程中,读写器和后端数据库都产生不同的随机数,并且标签认证标志也动态更新,即使攻击者截获了RFID系统的某次通信数据,在以后的认证过程中也不能通过重放截取到的信息对系统进行重放攻击.

(3) 防位置跟踪.在认证过程中,电子标签的ID与认证信息key以及读写器产生的随机数经过Hash运算后进行传输,假设攻击者截获到了这些数据,但也不能区分这些数据来自于哪个标签,即使是来自于同一个标签的多次通信数据,攻击者也无法区分.

(4) 防伪造攻击.该协议实现了读写器和标签的双向认证,认证过程中采用配对的参数或是经过Hash运算后进行认证,确保只有拥有正确参数的通信实体才能通过认证,攻击者无法对任何一方进行伪造或是假冒,有效地防止了伪造攻击(假冒攻击).

(5) 前向安全性.在每次的认证过程中,读写器和后端数据库通过产生不同的随机数来保持认证消息的新鲜性,并且随机数与其他参数经过异或运算或者Hash运算后进行传输,加之引入了标签认证标志Tuse、Tstore以及动态秘密值S,即使攻击者获取了某次通信的数据,也不可能推算出标签或者读写器发送的历史数据和将要发送的数据,故该协议具有前向安全性.

(6) 防去同步化.在认证过程中,致使后端数据库和电子标签存储的标签认证标志以及秘密值不一致无非有两种情况:①电子标签刷新后而后端数据库未刷新.在改进的协议中,由后端数据库刷新后才到电子标签进行刷新,故这种情况在该协议中不存在. ②后端数据库进行了刷新而电子标签未刷新.这样的情况只能发生在认证协议的步骤(5).由于某种原因致使电子标签未能刷新Tuse或者是Tuse和S.若后端数据库只刷新了Tuse,说明此时后端数据库和标签之间的秘密值是相等的,即使标签中未同时刷新Tuse,在下次的认证过程中后端数据库将在Tstorei中找到与合法标签发送的Tuse相等的标签认证标志,电子标签依然可以通过认证;若后端数据库同时刷新Tuse和S,而标签未同时刷新,合法标签在下次认证中,依然能通过后端数据库的Tstorei、Si(或者S)而认证通过.只要是在Tstorei中找到标签的匹配项都将会提醒相关的工作人员检查是人为因素还是其他原因导致这种情况的发生.

根据以上分析,将本文改进的协议与文献[15]的协议进行对比,√表示具有此项功能,×表示不具有此项功能,比较结果如表 3所示.

| 表 3 基于Hash函数协议的安全性比较 Table 3 Comparison of protocols' security based on Hash function |

性能分析主要从标签计算量、后台计算量(后端数据库计算量)、通信量和连续会话次数4个方面来分析,分析结果如表 4所示.表中,r表示产生随机数操作,h表示Hash运算,x表示异或运算,L表示电子标签ID长度,m表示连续会话次数.

| 表 4 基于Hash函数协议的性能比较 Table 4 Comparison of protocols' performance analysis based on Hash function |

由表 4可以看出,本文改进的协议在标签和后台的异或运算比文献[15]的协议要多,但是减少了一次哈希运算,连续会话次数也是常数阶的时间复杂度,并且本文的协议比文献[15]的协议能抵抗去同步化攻击,不仅达到安全认证的目的,而且认证的效率也比文献[15]的高.

4 结束语本文改进的双向认证协议引入认证信息key, 秘密值S和标签认证标志Tuse和Tstore,用后端数据库的本地时间Tn动态更新标签认证标志,并根据Tuse在后端数据库的匹配情况动态刷新秘密值S,能有效地保护数据的隐私,防止重放、追踪、伪造、去同步化等一系列攻击,通过与文献[15]的安全认证协议的安全性和效率分析对比可以看出该协议具有较好的安全性和较高的认证效率.因此该协议在较好地解决基于Hash函数的RFID安全认证协议面临的问题的同时,更具有普遍适用性,适用于低成本的RFID系统.

| [1] |

Vermesan O, Harrison M, Vogt H. Internet of things strategic research roadmap, CERP-IOT Report[R]. Brussels: European Commission-Information Society and Media DG, 2009.

|

| [2] |

International Telecommunication Union. ITU Internet Reports 2005: The Internet of Things[R]. Geneva: ITU, 2005.

|

| [3] |

雷吉成.

物联网安全技术[M]. 北京: 电子工业出版社, 2012: 34-35.

|

| [4] |

罗利平, 蒋勇. 基于物联网技术的大宗农产品质量安全监控体系[J].

中国科技论坛, 2012(12): 127-133.

Luo L P, Jiang Y. A Study on the monitoring System for Quality Safety of Primary Agricultural Products Based on Internet of Things[J]. Forum on Science and Technology in China, 2012(12): 127-133. DOI: 10.3969/j.issn.1002-6711.2012.12.023. |

| [5] |

吴晓钊, 王继样. 物联网技术在物流业的应用现状与发展前景[J].

物流技术与应用, 2011, 16(2): 52-59.

Wu X Z, Wang J X. Status and prospects of the application of IOT technology to Logistics industry[J]. Logistics & Material Handling, 2011, 16(2): 52-59. |

| [6] |

Lee Y, Batina L, Singel'ee D. Low-cost Untraceable Authentication Protocols for RFID[C]//Proc of the 3rd ACM Conference on Wireless Network Security(WiSec2010). New York: Hoboken, 2010: 55-64.

|

| [7] |

Finkenzeller K. RFID Handbook: Fundamentals and Applications in Contactless Smart Cards, Radio Frequency Identification and Near-field Communication[M]. 3rd Edition, London: John Wiley & Sons, 2010.

|

| [8] |

丁振华, 李锦涛, 冯波. 基于Hash函数的RFID安全认证协议研究[J].

计算机研究与发展, 2009, 46(4): 583-592.

Ding Z H, Li J T, Feng B. Research on Hash-Based RFID security authentication protocol[J]. Journal of Computer Research and Development, 2009, 46(4): 583-592. |

| [9] |

谢川. 结合Hash函数和密钥阵列的RFID安全认证协议[J].

计算机应用, 2011, 31(3): 805-807, 811.

Xie C. RFID authentication protocol based on Hash function and key array[J]. Journal of Computer Applications, 2011, 31(3): 805-807, 811. |

| [10] |

Lee S. Mutual authentication of RFID system using synchronized secret information[D]. Korea Daejeon: School of Engineering, Information and Communications University, 2005.

|

| [11] |

张捍东, 丁磊, 岑豫皖, 等. 基于Hash函数的RFID安全协议研究[J].

计算机工程与设计, 2013, 34(11): 3766-3769.

Zhang H D, Ding L, Cen Y W, et al. Research of RFID security protocol based on Hash function[J]. Computer Engineering and Design, 2013, 34(11): 3766-3769. DOI: 10.3969/j.issn.1000-7024.2013.11.010. |

| [12] |

Ohkubo M, Suzuki K, Kinoshta S. Hash-chain based forward-secure privacy protection scheme for low-cost RFID[C]//Proceedings of the 2004 Symposium on Cryptography and Information Security. Berlin: Springer-Verlag, 2004: 719-724.

|

| [13] |

Sarma S, Weis S, Engels D. RFID systems and security and privacy implications[C]//Proc of the 4th Int Workshop on Cryptographic Hardware and Embedded Systems. Berlin: Springer, 2002: 454-469.

|

| [14] |

Weis S A, Sarma S E, Rivest R L, et al. Security and privacy aspects of low-cost radio frequency identification systems[C]//Proc of the 1st Security in Pervasive Computing. Berlin: Springer, 2003: 201-212.

|

| [15] |

张兵, 马新新, 秦志光, 等. 基于Hash运算的RFID认证协议分析和改进[J].

计算机应用研究, 2011, 28(11): 4311-4314.

Zhang B, Ma X X, Qin Z G, et al. Analysis and improvement of Hash-based RFID authentication protocol[J]. Application Research of Computers, 2011, 28(11): 4311-4314. DOI: 10.3969/j.issn.1001-3695.2011.11.084. |

2014, Vol. 31

2014, Vol. 31