2. 西南石油大学 计算机科学学院, 四川 成都 610500;

3. 中国人民解放军国防大学 信息作战研究所, 北京 100091

2. School of Computer Science, Southwest Petroleum University, Chengdu 610500, China ;

3. Institute of Information Operation, University of National Defense, Beijing 100091, China

SCADA(supervisory control and data acquistion,数据采集与监视控制系统)工业控制系统广泛运用于工业、能源、交通、水利以及市政等领域,主要用于生产数据采集和控制生产设备的运行。一旦工业控制系统信息安全出现漏洞,将对工业生产运行和国家经济安全造成重大隐患。一方面传统的病毒、木马等会随之直接(如联网接入)或间接(如物理设备植入)地侵入工业控制系统,另一方面还有一些黑客组织或是敌对组织对国家的工控系统展开有组织的攻击如“震网”病毒事件,这种攻击具有未知性、隐秘性、持续时间长等特点,同时破坏效果更为强烈,而由于SCADA系统实时性、连续性和封闭性等特点,很多用在传统计算机安全方面的手段(如病毒库更新)又无法照搬过来用在SCADA系统上面,工控系统的信息安全问题日益突出。2002年美国宣布将保护重要领域工业控制系统安全列入重要的工作内容, 例如美国阿贡国家实验室(argonne national laboratory,ANL)的研究主要集中于美国天然气管道运输的SCADA系统安全领域,提出采用SCADA系统的蜜罐诱捕SCADA系统恶意攻击、进行脆弱性分析以及攻击行为分析。

本文首次提出基于因素神经网络[1]的油气集输SCADA安全防御模型,采用主动防御(active defense)的方法,对控制系统主机(工程师站、操作员站和PLC上位机等)的恶意程序行为进行分析来实现入侵检测的技术。主要研究SCADA安全因素神经元[2]的云推理机[3],实现对未知程序恶意行为的推测,并对其算法进行MATLAB仿真。

1 课题思路对恶意程序行为的描述可以采用因素神经元的方法。因素神经元由刘增良教授提出,是建立在汪培庄教授的因素空间基础上提出的一种新的知识表示方法,因素空间理论[4]的主要目的是用于解释随机性的根源以及概率规律的数学实质,其作用就是“搭架子”,即建立一种广义坐标系,然后用以描述坐标系中的实际对象。因素神经元[1]是一个面向对象的综合知识表示与信息处理的单元模型,它能够获取各种类型的信息输入,神经元可以有选择性地进行感知,最后构成一个总体激发完成输出,能有效地作为模型的载体,这种表示方法具有语法和语义统一,定性与定量统一的知识表示特点。

完成了对恶意程序行为因素的表示和定性向定量转换后,需要通过一定的算法对这些行为因素进行分析,通过推理得到一个大致的结论,例如,这是一个什么样的恶意程序、其危害程度有多大。那么可以尝试采用云模型的方法来完成这个推理机。

云模型由李德毅院士在1995年提出[5],云是用自然语言值标识的某个定性概念与其定量表示之间的不确定性转换模型。云由许多云滴组成,每一个云滴就是这个定性概念在数域空间中的一次具体实现,这种实现带有不确定性。

2 基于因素神经元的SCADA系统恶意程序行为分析 2.1 SCADA系统信息安全的因素空间构建 2.1.1 因素空间核心内容“任何事物都是诸因素的交叉”,一个人可以由他在年龄、性别、身高、体重、职业、学历、性格、兴趣等因素方面的表现而加以确定[6],人就是上述因素的一种交叉。然而一个事物并非从任何因素都可以对之进行考察,如一块石头无从论性别,所谓事物o与因素f相关,是指从f讨论o,有一个状态f(o)与之对应。例如从f(颜色因素)讨论o(苹果),有一个状态f(o)(红色)与之对应。

称(O, V)是一个配对,如果O与V分别是由一些对象和由一些因素所组成的集合,且对任意o∈O,一切与o有关的因素都在V中,而对任意因素f∈V,一切与f有关的事物也都在O中。

对于一个实际问题,假定有一个配对近似地存在着,对于给定的配对(O,V),可以在O与V之间定义一个关系R:

R(o, f)=1,当且仅当o与f有关。

称R为相关关系。为简便计把R定义为普通的(非fuzzy,非模糊)关系。

|

因素f可以看作一个映射,作用在一定的对象o上可获得一定的状态,记为f(o):

|

这里X(f)={f(o)|o∈O}叫做因素f的状态空间。

2.1.2 因素空间模型构建给定论域U后,事物的因素分析一般步骤[6]为:

1) 确定描述事物集合O;

2) 确定事物的因素集合V;

3) 对配对的(O, V)进行层次系统分析,确定其是否具有层次性、类别关系,是否需要构成因素分类树,从而实现优化分析;

4) 确定各因素在论域U上的单因素状态空间;

5) 构造离散因素空间;

6) 构造原始事物描述离散模型。

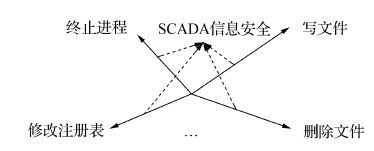

大规模油气集输SCADA系统的信息安全防御是由多方面因素构成的,不是光从某一个因素入手就能解决的。对于SCADA系统信息安全防御,主要从恶意程序对系统的文件、注册表、进/线程操作这3方面的因素来考虑,每一种操作由多方面的因素构成,这样就可以把SCADA系统信息安全防御问题放在一个由有限个恶意程序行为因素构成的因素空间中,如图 1所示。SCADA系统信息安全就从一个很笼统很抽象的问题对应到了一个多维的因素空间中,这是由模糊的定性概念转换为定量信息的第一步。

|

| 图 1 SCADA信息安全因素空间 Fig. 1 Factor space of SCADA information security |

使用因素神经元的方法来表示SCADA恶意程序行为的因素。刘增良教授提出的“知识的因素表示模型”分为2种[4]: 原子模型和关系模型。

1) 原子模型

知识因素表示的原子模型是一个三元组即M(O)=〈O, V, X〉,也可记为M(O, V, X), 其中O是事物集,V是与O配对的因素集,X是基于V的因素空间{X(f)|f∈F, F⊆V}。原子模型是描述事实、概念的模式。

2) 关系模型

知识的关系模型是在原子模型基础上定义的,它可表示为:R=〈RM, Mi(O),XM〉,(i=1, 2, …)也可记为R(RM, Mi(O), XM)。其中RM表示原子模型Mi(O)间的变换关系集,Mi(O)表示第i个原子模型,XM表示原子模式M在知识模式集合RM上的状态及状态转换关系。关系模型是描述规则、推理、判断及知识动态过程的模式。

因素神经元分为解析型因素神经元和模拟型神经元[1],它们都是构成因素神经网络的基本单位。解析型因素神经元是对人类心理模式的模拟,模拟型因素神经元则是对人类生理模式的模拟。

1) 解析因素神经元

一个具有推理功能的解析因素神经元可表述为:M={〈G, F, X〉, 〈p, q, r〉, 〈a, b〉},其中〈G, F, X〉共同表达了解析型因素神经元结构、因素及状态;p, q, r分别执行神经元的推理、判别与内部控制功能;a是输入信息,b是单元推理目标或响应。

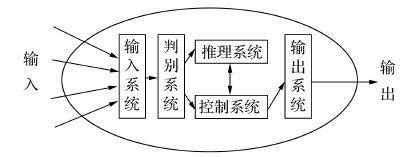

一个解析型因素神经元就像一台微型自动机,通过一组用因素表达的状态,并有一套状态转换规则,当外部输入触发时,神经元按感知的信息执行相应的操作,进行状态的转换,并依据自身的输出响应函数,输出单元响应。解析型因素神经元基本结构包括输入/输出系统、判别系统、推理系统和控制系统4个基础系统构成,如图 2所示。

|

| 图 2 解析型因素神经元基本结构 Fig. 2 Structure of analytic factor neuron |

2) 模拟型因素神经元

一个模拟型因素神经元可表述为:Y=F(X, W, T),其中(X, Y)被称为模拟型因素神经元的输入输出模式对集合,X被称为其激发或输入模式集合,Y被称为其对应的响应或输出模式集合,W, T为模拟型因素神经元内部网络模块的可控参数。

2.2.2 油气SCADA系统恶意程序行为因素表示方法原子模型M(O)=〈O, V, X〉,O表示SCADA系统中恶意程序所有操作的集合,例如恶意程序对主机系统的文件、注册表、进/线程操作,可以表示为[2]:O ={FileOperations,RegOperations,Process/ThreadOperations},对于其中的文件操作,又有查找、创建、打开、写入、复制、删除和属性设置等重要因素,即有因素集合F={FindNextFile,CreateNewFile,OpenFile,WriteFile,CopyFile,DeleteFile,SetFileAttribute},F⊆V,V为因素集,X就是基于对应于因素集合的因素状态空间。

由此可以得到文件操作(FileOperations)知识因素表达的关系模型:R=〈R, Mi(O)|i=1, 2, …, n〉,即R (FileOperations)=〈RM,M(FileOperations),XM〉,其中RM表示文件操作的一个知识模式集合,RM=〈{Rid1: if XFile(Find Next File) then 遍历磁盘文件},{Rid2: if XFile(Create File) then 在指定路径下创建文件},{Rid3: if Xfile(Copy File) then 复制指定文件到指定路径},{Rid4: if XFile(Delete File) then 删除指定路径的指定文件},…〉;M(FileOperations)为文件操作的知识因素表达原子模型;XM表示原子模型M(FileOperations)在知识模式集合RM上的状态及状态转换关系,XM=〈Xid1:if 在系统目录下创建文件 and 设置文件时间为系统文件时间 then 非法创建文件},{Xid2:if 查找所有文件and文件写操作then可疑遍历磁盘文件操作},{Xid3:if 创建打开文件 and 修改文件属性为系统文件 then 非法文件属性修改},{Xid4:if 删除SCADA主机系统目录文件 then 恶意文件操作},{Xid5:if 复制文件至SCADA系统目录 and 修改该目录下文件属性 then可疑文件操作},…〉。

3 基于云发生器的SCADA恶意程序行为因素推理机设计在人工智能领域,对知识和推理的不确定性主要分为模糊性和随机性展开研究。作为处理模糊性问题的主要工具,模糊集理论用隶属度来刻画模糊食物的亦此亦彼性。然而,一旦用一个精确的隶属函数来描述模糊集,模糊概念被强行纳入到精确数学的王国,从此以后,在概念的定义、定理的叙述及证明等数学思维环节中,就不再有丝毫的模糊性了。由于传统模糊集理论的不彻底性[7],该推理机没有采用传统的隶属度算法,而是采用云模型理论。

3.1 云模型简介云模型是一个以自然语言值为切入点,实现定性概念与定量值之间的不确定性转换的模型[7];它同时反映了客观世界中概念的两种不确定性,即随机性(发生的概率)和模糊性(亦此亦彼性),尤其随机性是其不同于传统隶属函数的特性。下面给出云模型的定义。

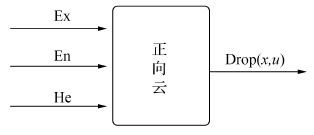

设U是一个用精确数值表示的定量论域,C是U上的定性概念,若定量值x∈U, 且x是定性概念C的一次随机实现,x对C的确定度u(x)∈[0,1]是具有稳定倾向的随机数。若

|

则x在论域U上的分布称为云,每一个x称为一个云滴。

云模型主要有以下3个数字特征[5]:

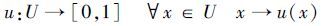

1) 期望Ex,云滴在论域空间分布的期望是概念在论域空间的中心值,是最能够代表定性概念的点;

2) 熵En,它是定性概念不确定性的度量,是由定性概念的随机性和模糊性共同决定的;

3) 超熵He,它是对熵的不确定性的度量,是熵的熵,反映了在论域空间代表该语言值的所有点的不确定度的凝聚性,它的大小间接地反映了它们之间的关联性。

由参数Ex、En、He得到云滴drop(x, u)的过程称为正向云发生器,如图 3所示,这是从定性概念到定量表示的转换过程;反之,则为逆向云发生器。

|

| 图 3 正向云发生器 Fig. 3 F-cloud generator |

由此可以衍生出X条件云发生器和Y条件云发生器[3]。即当给定云的3个数字特征和特定的x=x0时,产生满足条件的云滴drop(x0,ui),X条件云也称为前件云发生器;同理,当给定云的3个数字特征和特定的y= ui时,产生满足条件的云滴drop(xi,ui),Y条件云也称为后件云发生器。

3.2 云发生器的恶意程序行为因素推理机设计 3.2.1 多条件多规则发生器一条定性规则[8]可以形式化地表示为: if A then B, 其中A、B为语言值表示的云对象[7]。云发生器是运用云模型进行不确定性推理的基础。X条件云和Y条件云可以组合构造成单条件单规则发生器,在前件云发生器中输入值x0激活CGx(x条件云发生器)时,CGx随机产生一个隶属度ui,这个值反映了x0对此定性规则的激活强度,而ui又作为CGy(y条件云发生器)的输入,随机地产生一个云滴drop(xi,ui)。通过云模型构造的定性规则,使得这种推理系统对不确定性具有良好的继承性和传递性。

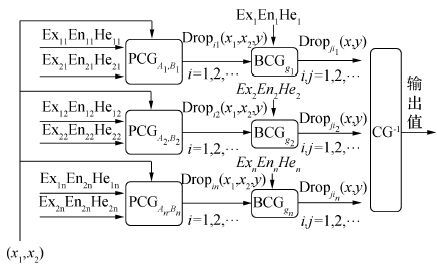

根据单条件单规则发生器的构造原理可以构造出多条件多规则发生器。以二维多规则生成器为例,如图 4所示。

|

| 图 4 二维多规则生成器 Fig. 4 Two dimensional multi rules generator |

前面在“SCADA系统恶意程序行为因素表示方法[9]”中写出了关系模型的表达结构,其中XM表示原子模式M在知识模式集合RM上的状态及状态转换关系。以XM集合中的{Xid1:if在系统目录下创建文件[10] and 设置文件时间为系统文件时间 then 非法创建文件}为例,“在系统目录下穿件文件(CreatFile)”和“设置文件时间为系统文件时间(SetFileTime)”为SCADA系统恶意程序行为[11]因素集合[12]中的两个因素,对应于云模型二维单规则“if A and B then C”中的条件A和B,而“非法创建文件”则对应于规则结论C。这样就实现了将模糊的定性概念转换为定量信息,便于推理机处理。

3.2.3 云推理机算法结构与设计根据多条件多规则发生器的原理,以二维规则发生器[13]为例,构建步骤如下:

1) 给定各规则2个条件对象的参数,即Ex1、En1、He1、Ex2、En2、He2;

2) 由以上2组参数计算出单个规则对应的二维云发生器,MATLAB程序如下:

%二维云的合成并画出其三维图像

clear:

cIc:

%输入单规则推理两个条件的参数

Exl=input(’pleaseinputExl=’):

Ex2=input(’pleaseinputEx2=’):

Enl=input(’pleaseinputEnl=’):

En2=input(’pleaseinputEn2=’):

Hel=input(’pleaseinputHel=’):

He2=input(’pleaseinputHe2=’):

N=input(’pleaseinputN=’):

temp=O:

%生成二维条件云并计算(X1 X2) 时的隶属度

for i=1:N

[Ensl(1,i),Ens2(1,i)]=binormrand(En1,En2,Hel,He2) :

[X1(1,i),X2(1,i)]=binormrand(Exl,Ex2,Ensl(1,i),Ens2(1,i)):

end

for i=1:N

q=(X1(1,i)一Exl)^2/Ensl(1,i)^2:

d=(X2(1,i)-Ex2) ^2/Ens2(1,i)^2:

Y(1,i)=exp(一(1/2) *(q+d)):

end

plot3(x1,X2,Y,’.’).

生成二维隶属云如图 5所示。

|

| 图 5 二维隶属云 Fig. 5 Two dimensional cloud |

3) 输入待测条件参数X1和X2,激活每一条规则,根据每一条规则条件参数生成的二维云发生器计算得到激活强度,即隶属度ui。MATLAB程序如下:

%……………单规则云发生器程序……………%

function[Y]=onerule(Exl,Enl,Hel,Ex2,En2,He2,X1,X2,N)

temp=O:

for i=1:N

[Ensl(1,i),Ens2(1,i)]=binormrand(En1,En2,Hel,He2) :

end

for i=1:N

q:(X1-Exl)^2/Ensl(1,i)^2:

d=(X2-Ex2) ^2/Ens2(1,i)^2:

Y(1,i)=exp(-(1/2) *(q+d)):

temp=temp+Y(1,i):

end

Y=temp/Y:

4) 在计算出的ui中选择最大u1和次大的u2,它们对应的规则即为激活强度[14]最大的两条规则,MATLAB程序图如下:

[u,IX]=sort(U):%将所有规则计算出来的隶属度由小到大排列

%选择隶属度最大的Ul和次大的U2,说明这两条规则的激活强度最大

u1=u(M):

u2=u(M-1) :

num1=IX(M):

num2=IX(M-1) :

fprintf(’触发强度最大规则为第%i条\n’,num1) ;

fprintf(’触发强度最大规则为第%i条\n’,num2) ;

5) 利用Y条件云由U1和U2分别计算出2组云滴,选择距离最小的2个云滴,通过逆向云发生器计算推理恶意度的期望和方差,MATLAB程序如下:

%构造这两条规则对应的后件云发生器(Y条件云)

[Y1(1) ,Y1(2) ]=ycloud(d(numl,7) ,d(numl,8) ,d(numl,9) ,ul,N);

[Y2(1) ,Y2(2) ]=ycloud(d(num2,7) ,d(num2,8) ,d(num2,9) ,u2,N);

%从Y1和Y2中分别选取一点使两点距离最小,

%由ycloud可知第一个大于第二个

a=abs(Y1(1) -Y2(2) ):

b=abs(Y2(1) 一Y1(2) ):

if a>b

Z1=Y2(1) ;

zul=u2;

z2=Y1(2) ;

zu2=ul;

else

z1=Y1(1) ;

zul=ul;

z2=Y2(2) ;

zu2=u2;

end

%利用逆向云发生器计算

[Ex,En,He]=backc loud(z1,zu1,z2,zu2) ;

com1=com1+Ex;

com2=com2+En;

end

C=coml/5;

D=com2/5;

fprintf(’云推理机预测程序行为恶意度期望为%f\n’,C);

fprintf(’云推理机预测程序行为恶意度期望为%f\n’,D);

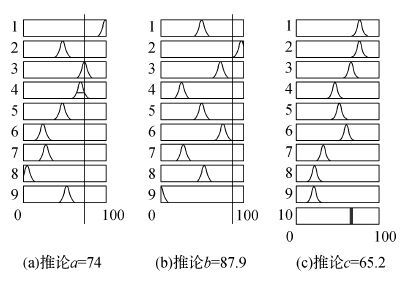

3.3 仿真实验与分析 3.3.1 建立对比实验云模型理论建立在传统隶属函数[15]的基础上,其随机性是不同于传统隶属函数方法的特性。所以,利用传统隶属函数方法建立对比实验,可以加强对该云推理机优势和缺陷的分析,从而进行后续改进。 传统隶属函数方法对比实验主要利用Matlab中的FIS(模糊逻辑工具箱)编辑器,步骤如下:

1) 建立隶属度函数。云推理机测试样本数据如表 1所示。由数据可知,应该选择Gauss隶属函数(正态型),一共有9条规则,每一条规则有2个input,1个output,均按照其期望(Ex)和熵(En)建立Gauss隶属函数。

| Ru-les | Factor A | Factor B | Factor C | Cla-les | ||||||

| Ex1 | En1 | He1 | Ex2 | En2 | He2 | Ex3 | En3 | He3 | ||

| 1 | 99.6 | 18.3 | 0.18 | 49.7 | 9.8 | 0.1 | 75.5 | 7.3 | 0.15 | A |

| 2 | 47.2 | 9.7 | 0.1 | 98.9 | 14.5 | 0.15 | 74.4 | 7.6 | 0.15 | B |

| 3 | 74 | 11.8 | 0.12 | 72.6 | 13.1 | 0.13 | 65.2 | 4.1 | 0.08 | C |

| 4 | 69 | 12.2 | 0.13 | 25.3 | 12.3 | 0.12 | 45.5 | 3.15 | 0.06 | D |

| 5 | 47 | 11.9 | 0.12 | 50 | 12 | 0.12 | 50.6 | 3.1 | 0.06 | E |

| 6 | 23 | 12.9 | 0.12 | 74.8 | 12.7 | 0.12 | 58.9 | 3.0 | 0.06 | F |

| 7 | 27 | 12.1 | 0.12 | 27.6 | 13.2 | 0.13 | 31.0 | 6.2 | 0.12 | G |

| 8 | 3 | 18.7 | 018 | 52.4 | 11 | 0.1 | 20.8 | 7.5 | 0.15 | H |

| 9 | 52 | 10.8 | 0.1 | 1.6 | 1.7 | 0.17 | 19.0 | 7.5 | 0.15 | I |

2) 编辑器建立推理规则。例如:If(条件a is 1a)and (条件b is 1b)then(推论c is 1c)。条件A、B、C指广泛意义上的定义概念,其小写a、b、c指代具体的实际条件。

3) 得到Surface三维图如图 6所示,并在云推理机主程序中用evalfis函数调用,得到隶属函数法推理出的结论,并与云推理机得到结论进行对比分析。

|

| 图 6 隶属函数法推理Surface图 Fig. 6 FIS surface |

已知数据:以“if 在系统目录下创建文件 and 设置文件时间为系统文件时间 then 非法创建文件”为例,因为各因素都是模糊语言值表示的概念,根据“知识因素表示的关系模型”原理,给各因素假设一个数字量的参考指数,指数满分为100,指数越高表示确定度越大;反之越小。

待测数据:现有一未知恶意程序通过课题小组建立的感知神经元行为分解并分析后得到条件“在系统目录下创建文件因素指数X1”和“设置文件时间为系统文件时间指数X2”。

表 1中,Factor A代表“在系统目录下创建文件因素指数A”,Factor B代表“设置文件时间为系统文件时间因素指数B”,Factor C代表“非法创建文件因素指数C”,Class代表“每条规则对应的恶意程序种类”。将仿真结果统计如表 2所示。

| (x1, x2) | CG | FIS | ||||

| Rules | Infer | Rules | Infer | |||

| Max | Sec | Ex | Var | |||

| (99,50) | 1 | 3 | 75.78 | 0.85 | 1 | 75.50 |

| (74,87.9) | 3 | 2 | 61.39 | 12.17 | Null | 74.46 |

| (35, 83) | 6 | 2 | 62.10 | 0.34 | Null | 60.02 |

| (4.5, 52.6) | 8 | 6 | 36.75 | 21.67 | 8 | 20.80 |

表 2中,(x1, x2)表示待测样本数据的条件a和条件b的参数;CG表示云模型推理机方法,FIS表示利用模糊工具箱实现的隶属度函数法;Rules表示触发规则,Max表示激活强度最大的触发规则,Sec表示次大,Null表示无触发规则;Infer表示推理机对待测样本的推测恶意度,Ex表示期望,Var表示方差。

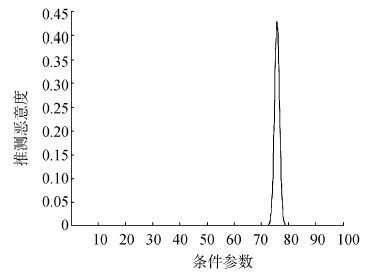

云推理机得到的恶意度分布图和隶属函数法得到的规则图如图 7~10所示(以(99, 50) 和(74,87.9) 为例)。

|

| 图 7 样本(99, 50) 云推理机推测恶意度 Fig. 7 CG inference result of sample(99, 50) |

|

| 图 8 样本(99, 50) 隶属函数法推测恶意度 Fig. 8 FIS inference result of sample(99, 50) |

|

| 图 9 样本(74, 87.9) 云推理机推测恶意度 Fig. 9 CG inference result of sample(74, 87.9) |

|

| 图 10 样本(74, 87.9) 隶属函数法推测恶意度 Fig. 10 FIS inference result of sample(74, 87.9) |

1) 从云推理机得到的触发规则和已知样本数据来看,第一组样本(99,50) 基本可以确定是A类(A, B, C, D, E, F, G, H, I为9类已知的不同恶意程序,其数据参数如表 1所示);第2组样本(74,87.9) 非常可能是C类,如果不是C类,那么就应该不属于已知样本中的种类;第3组样本(35,83) 可能是F和B类,F类的可能性最大;第四组样本(4.5,52.6) 基本可以确定是H类。从推测恶意度来看,前3组样本恶意程序非法创建文件的可能性比较大,第4组的可能性较小。

2) 对比云推理机和隶属度函数法的触发规则可以发现,如果待测样本的X1和X2参数比较接近已知样本数据中的某一类,那么云推理机和隶属函数法都会激活对应的那条规则(如第1组和第4组),但是如果待测样本没有很明显的相似已知样本,那么传统的隶属函数法就不能得到触发规则,从而对结论推测没有很好地指引,而云推理机可以得到,从而进行推测结论。

3) 对比云推理机和隶属函数法得到的推测恶意度可以看出,两种方法都可以对未知样本的恶意度进行推测。从数据上看,云推理机得到的恶意度并不是一个具体数据,而是服从正态分布的数据,体现了云模型理论区别于传统隶属函数的特性——随机性,但是隶属函数法得到结果基本都非常接近于已知样本的数据(Ex3), 所以很可能只是单纯按照已知样本数据构建的规则来计算。因此,云推理机得到的推测恶意度更为科学、更为可信。

4) 云推理机最后只是得到了对推测有指引作用的数据,并没有直接得到具体结论,需要人工对这些指引数据进行进一步分析,这一点还需优化。总体来说,云推理机实现了对未知恶意程序非法创建文件恶意度的推测,达到了设计目的,但还需完善。

4 结束语将云推理机的核心直观表现出来的其实就是“if A and B then C”规则,而A、B、C都是语言值表示的模糊概念,那么需要将语言值表示的模糊概念转换为定量信息,才能实现计算机数据推理,这就是知识因素的因素神经元表示方法在本文中的作用。对于SCADA系统信息安全的主动防御,通过因素神经元和云模型推理机结合的方法是一种尝试,通过文章中的仿真结果可以看出达到了预测效果,说明了这种方法实施的可能性与合理性,而且该算法还可结合一些优化算法来提升其效率和精度,这是作者今后着重研究的方向。

| [1] | 刘增良. 因素神经网络理论及其应用[M]. 贵阳: 贵州科技出版社, 1994 . LIU Zengliang. Factor neural networks and its application[M]. Guiyang: Guizhou Science and Technology Publishing House, 1994 . |

| [2] | YANG Li, GAO Xiedong, LI Jie, et al. Research on FNN-based security defence architecture model of scada network[C]//Proceedings of the 2nd International Conference on Cloud Computing and Intelligence Systems. Hangzhou, China, 2012. |

| [3] | QIN Yong, CAO Xiedong, LIANG Peng, et al. Research on the analytic factor neuron model based on cloud generator and its application in oil & gas scada security defense[C]//Proceedings of 2014 IEEE 3rd International Conference on Cloud Computing and Intelligence Systems. Shenzhen, China, 2014:5. |

| [4] | 刘增良. 知识的因素表示[C]//中国科学技术协会首届青年学术年会论文集(工科分册·上册). 北京, 1992:5. LIU Zengliang. The factor representation of knowledge[C]//Proceedings of the 1st National Association of Science and Technology of Youth (Engineering. First). Beijing, 1992:5. |

| [5] | 杨朝晖, 李德毅. 二维云模型及其在预测中的应用[J]. 计算机学报 , 1998, 21 (11) : 961-969 YANG Zhaohui, LI Deyi. Planar model and its application in prediction[J]. Chinese journal of computers , 1998, 21 (11) : 961-969 |

| [6] | 汪培庄. 因素空间与概念描述[J]. 软件学报 , 1992, 3 (2) : 30-40 WANG Peizhuang. Factor space and description of concepts[J]. Journal of software , 1992, 3 (2) : 30-40 |

| [7] | 王树良. 基于数据场与云模型的空间数据挖掘和知识发现[D]. 武汉:武汉大学, 2002. WANG Shuliang. Data field and cloud model based spatial data mining and knowledge discovery[D]. Wuhan:Wuhan University, 2002. |

| [8] | 曹谢东. 模糊信息处理及应用[M]. 北京: 科学出版社, 2003 : 103 -104. CAO Xiedong. Fuzzy information processing and application[M]. Beijing: Science Press, 2003 : 103 -104. |

| [9] | YANG Li, CAO Xiedong, LI Jie, et al. A new formal description model of network attacking and defence knowledge of oil and gas field SCADA system[M]//WANG Hua, ZOU Lei, HUANG Guangyan, et al. Web Technologies and Applications. Berlin Heidelberg:Springer, 2012. |

| [10] | YANG Li. A new factor state space model for SCADA network attack and defense[J]. International journal of security and its applications , 2014, 8 (6) : 303-314 DOI:10.14257/ijsia |

| [11] | 王盼卿, 李晓辉. 一种基于知识因素表示理论的装备信息分类描述方法[J]. 国防科技大学学报 , 2011, 35 (5) : 150-155 WANG Panqin, LI Xiaohui. A description method on classification of equipment information based on knowledge factor expression theory[J]. Journal of national university of defense technology , 2011, 35 (5) : 150-155 |

| [12] | 刘增良, 刘有才. 因素神经网络理论及实现策略研究[M]. 北京: 北京师范大学出版社, 1992 . LIU Zengliang, LIU Youcai. Research on the theory of factor neural network and its realization[M]. Beijing: Research on the Theory of Factor Neural Network and Its Realization, 1992 . |

| [13] | 付斌, 李道国, 王慕快. 云模型研究的回顾与展望[J]. 计算机应用研究 , 2011, 28 (2) : 420-426 FU Bin, LI Daoguo, WANG Mukuai. Review and prospect on research of cloud model[J]. Application research of computers , 2011, 28 (2) : 420-426 |

| [14] | 张飞舟, 范跃祖, 沈程智, 等. 利用云模型实现智能控制倒立摆[J]. 控制理论与应用 , 2000, 17 (4) : 519-523 ZHANG Feizhou, FAN Yuezu, SHEN Chengzhi, et al. Intelligent control inverted pendulum with cloud models[J]. Control theory and application , 2000, 17 (4) : 519-523 |

| [15] | 李德毅, 杜鹢. 不确定性人工智能[M]. 北京: 国防工业出版社, 2005 : 7 . LI Deyi, DU Yi. Artificial intelligence with uncertainty[M]. Beijing: National Defend Industry Press, 2005 : 7 . |