近30年来,随着信息技术快速发展进步,水面舰艇在预警探测、作战指挥、内外通信、武器控制、电力动力等核心系统中大量使用信息技术,导致其正常运转严重依赖各类控制芯片、计算机、软件以及计算机网络[1]。网络安全已经成为影响水面舰艇作战效能发挥的关键因素,关乎海战胜负。

当前,涉及水面舰艇网络安全的研究集中在战场网络战、海战场网络战2个层面,主要研究战场网络战概念、基本模型、攻击目标、攻击策略与攻击效能,以及海战场网络战作战需求、态势感知、态势生成、指挥控制、安全防御与防护体系建设[2−12]。这些研究为水面舰艇网络安全建设提供了上层指导,但总的来看,国内针对水面舰艇网络安全的研究开展较少,尤其缺乏对水面舰艇网络攻击威胁的全面分析。

网络攻击是水面舰艇面临的危害最大、最难以防范对抗的网络安全威胁[13],可通过破坏舰艇网络信息系统机密性、完整性、可用性,导致舰艇机密信息被窃取、关键信息系统功能丧失、执行虚假指挥命令等严重后果,严重损害舰艇作战能力。分析水面舰艇网络攻击威胁,通过总结攻击方式、分析攻击过程、提出防护要点,为水面舰艇设计、生产、试验、训练和作战提供网络安全防护针对性,是确保水面舰艇适度防护网络安全威胁的基础性工作,具有重要现实意义。

1 网络攻击来源如表1所示,针对水面舰艇的网络攻击根本来源是各类有动机、有条件、有能力对舰艇实施网络攻击的组织和个人,组织方面主要为敌对势力的网络空间作战力量、政府背景高级可持续威胁(Advanced Persistent Threat,APT)组织、民间APT组织,人员方面主要为舰员、临时登舰人员、战场网信体系人员等军人,以及以舰艇信息系统供应商设计研制、维护保养等供应链人员为主的地方人员。其中,敌对势力网络空间作战力量、供应链人员最有可能成功实施攻击,由敌对势力网络空间作战力量、舰员、供应链人员实施的攻击危害最高。

|

|

表 1 水面舰艇网络攻击威胁来源 Tab.1 Origins of cyberspace attack threats in surface warship |

目前,各界对网络攻击的分类尚不存在统一标准,一般从威胁来源、对威胁对象的影响和经验术语3个角度分类。为便于工程技术人员理解,按照实施攻击时攻击者是否需要与舰艇保持稳定网络连接,将网络攻击分为在线攻击和离线攻击两大类[14]。

2.1 在线攻击在线攻击是指实施攻击时攻击者需要与舰艇保持稳定网络连接的攻击,可根据攻击发起位置分为边界外攻击和边界内攻击。

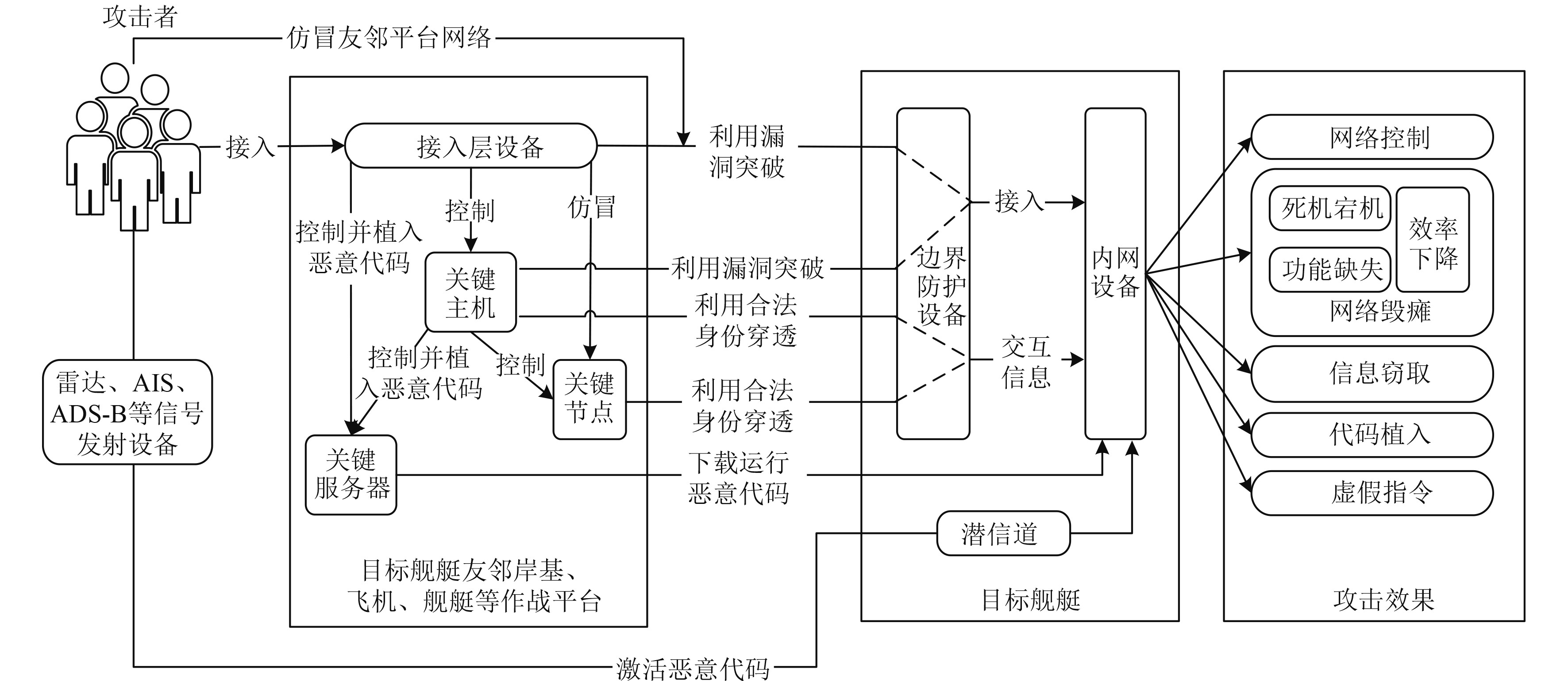

2.1.1 边界外攻击边界外攻击指从水面舰艇网络边界外向舰艇内网发起的网络攻击,即攻击者物理上处于舰艇内部空间以外的攻击,主要包括边界突破攻击、中间接入攻击、操控跳板攻击、钓鱼植入攻击等攻击方式,攻击路径如图1所示。

|

图 1 边界外攻击路径 Fig. 1 Paths of attacks outside the network boundary |

1)边界突破攻击

攻击者首先接入舰艇网络边界外与舰艇内部互联的网络,或者直接仿冒友邻舰艇、飞机等作战平台网络,而后通过渗透攻击突破舰艇边界防护,接入舰艇内网,再进一步利用安全漏洞实施攻击,可达成网络控制、网络毁瘫、信息窃取、信息监视、代码植入、虚假指令等攻击效果,主要难点在于接入或仿冒边界外网络和突破舰艇边界防护。

2)中间接入攻击

攻击者首先接入舰艇网络边界外与舰艇互联的网络,但不突破舰艇网络边界防护,而是仿冒舰艇与舰艇边界外关键节点交互信息,仿冒边界外关键节点与舰艇交互信息,充当边界外网络节点与舰艇网络的中间人,可达成信息窃取、虚假指令、代码植入等攻击效果,主要难点在于接入舰艇边界外网络、破译通信协议和网络节点身份仿冒。

3)操控跳板攻击

攻击者首先接入与舰艇网络边界外与舰艇互联的网络,但不突破舰艇网络边界防护,而是控制边界外网络内关键主机,以其为跳板、使用其合法身份对舰艇实施攻击,可进一步实施边界突破攻击、中间接入攻击、钓鱼植入攻击,主要难点在于接入边界外网络和控制跳板。

4)钓鱼植入攻击

攻击者首先接入与舰艇网络边界外与舰艇互联的网络,但不突破舰艇边界防护,而是控制边界外网络的文件、数据库等关键服务器,在其中植入恶意代码,被动等待舰艇连接服务器下载运行恶意代码,可进一步使用边界突破攻击、潜信道攻击等方式触发恶意代码,造成网络信息设备死机宕机、功能缺失、效率下降等网络毁瘫攻击效果,主要难点在于接入边界外网络、控制服务器和恶意代码开发。

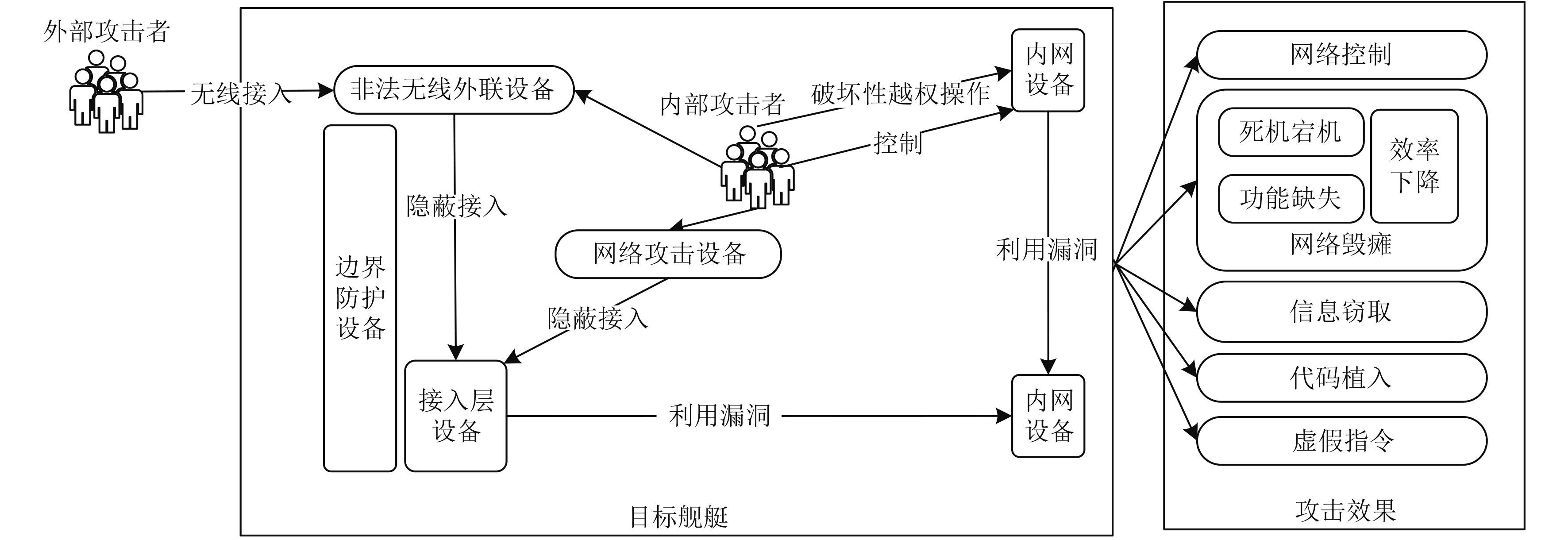

2.1.2 边界内攻击边界内攻击指从水面舰艇网络边界内向舰艇内网发起的攻击,即攻击者攻击物理上位于舰艇内部空间的攻击,主要包括隐蔽外联攻击、隐蔽接入攻击和越权使用攻击方式,攻击路径如图2所示。

|

图 2 边界内攻击路径 Fig. 2 Paths of attacks inside the network boundary |

1)隐蔽外联攻击

攻击者利用舰艇内网非法接入控制、非法外联控制管理或技术漏洞,将无线外联设备隐蔽接入舰艇内网,使得舰艇内网脱离边界防护暴露给舰外攻击者,由舰外攻击者实施进一步攻击,攻击效果与边界突破攻击类似,但更为严重,主要难点在于将非法外联设备隐蔽接入舰艇内网。

2)隐蔽接入攻击

攻击者利用舰艇内网非法接入控制管理或技术漏洞,将攻击设备隐蔽接入舰艇内网,而后从舰艇内部发起攻击,与边界突破攻击、隐蔽外联攻击相比,隐蔽接入攻击更为直接,危害更为严重,主要难点在于将攻击设备隐蔽接入舰艇内部网络。

3)越权使用攻击

当攻击者位于舰艇内部空间,能够物理接触舰艇网络信息设备时,可实施越权使用攻击,攻击者可直接使用本人权限或者利用漏洞获取的权限,对其有一定权限的主机进行破坏性越权操作,如删除关键数据、修改启动文件、随意发送指令等,也可以改主机为跳板对网内其他高价值主机实施攻击,主要难点在于权限提升和可利用的工具软件有限。

2.2 离线攻击与在线攻击相对应,离线攻击是指攻击者不需要与舰艇保持稳定网络连接即可成功实施的攻击,包括代码植入攻击、潜信道攻击、信号破译攻击和信息注入攻击。

2.2.1 恶意代码攻击恶意代码攻击是一种重要的网络攻击方式,分为预先植入和条件触发2个步骤,主要难点在于掌握水面舰艇信息系统情报,开发具备传播能力、免杀能力、条件触发能力的恶意代码和将恶意代码植入水面舰艇信息系统。

1)预先植入

攻击者可通过在线攻击植入,也可在离线情况下,通过供应链攻击和介质摆渡方式植入。攻击链植入主要是使用社会工程学、侵入攻击等方式攻击水面舰艇供应链[15],在操作系统、中间件、服务器软件、编译环境等关键软件植入恶意代码,在芯片、存储器、摄像头等关键硬件中植入或者预留硬件病毒、硬件后门,当这些软硬件被部署于舰艇时,恶意代码被引入水面舰艇;介质摆渡植入需要首先使用供应链攻击、社会工程学等方式将恶意代码植入可能与水面舰艇进行信息交互的光盘、U盘、硬盘、计算机等存储介质,而后恶意代码在舰艇使用这些存储介质传输信息、升级维护等时机自动运行,复制自身到舰艇。

2)条件触发

恶意代码虽可在在线攻击中,与攻击者里应外合实施边界突破攻击,但主要用于离线攻击。代码被植入并运行于水面舰艇信息系统后,首先监视水面舰艇作战指令、导航授时、目标探测等网络报文,当报文符合设定条件时,如舰艇位于特定海域、探测到导弹目标时发作,执行破坏指令,可与潜信道攻击结合,达成网络毁瘫、虚假指令等攻击效果。

2.2.2 潜信道攻击水面舰艇一般具备导航时统、雷达、电子侦察、ADS、AIS等信号接收设备,这些设备形成了舰艇对外信息交互的潜信道,通过潜信道不能建立稳定的网络连接,但能够传递少量信息,这些信息可被用于触发预先植入的恶意代码或者舰艇信息系统存在的缺陷漏洞[16],达成攻击效果,主要难点在于掌握内部通信协议。

2.2.3 信号破译攻击水面舰艇主要通过卫星通信、数据链等无线通信设备对外进行数据交互,这些设备对外辐射的电磁信号虽然一般都经过了高强度加密,但仍有可能被攻击者侦搜破译,导致机密信息泄露,主要难点在于破译加密算法。

2.2.4 信号注入攻击卫星通信、数据链等无线通信设备需要接收信号才能达成数据交互,攻击者可在侦搜破译信号的基础上,与舰艇建立网络连接实施边界突破攻击,也可不实施边界突破,而是利用设备漏洞仿冒合法网络节点向其注入虚假信号、传递虚假信息、重放历史信号,达成扰乱效果,主要难点在于破译加密算法、身份仿冒。

3 网络攻击防护综合考虑各类网络攻击特点、路径和实现难点,从管理和技术2个方面提出如表2所示水面舰艇防护网络攻击要点。

|

|

表 2 水面舰艇防护网络攻击要点 Tab.2 Key points to confront of cyberspace attack threats in surface warship |

水面舰艇信息系统是一类典型战场网络,其组成、特点与飞机、潜艇等作战平台网络类似,在封闭性方面与工厂、医院等生产生活网络类似,以其为对象的网络攻击威胁分析部分适用于这些网络,可作为参考,为其网络安全设计、运维管理、应急响应等提供一定针对性。同时,本文所做研究以当前水面舰艇网络特点、网络攻防技术水平为依据,具有一定局限性,后续应根据水面舰艇发展趋势,紧盯网络攻防技术、战术迭代更新,持续研究预测不断涌现的水面舰艇网络攻击新威胁,促进水面舰艇网络安全水平不断提升。

| [1] |

薛亮, 孔祥营. 舰艇信息系统基础设施发展回顾及展望[J]. 指挥控制与仿真, 2022, 44(1): 92-96. XUE Liang, KONG Xiangying. Review and prospect of ship information system infrastructure development[J]. Command Control & Simulation, 2022, 44(1): 92-96. DOI:10.3969/j.issn.1673-3819.2022.01.013 |

| [2] |

白鹏万, 吴胜勇, 李秉. 透过“舒特”系统探析战场网络战[J]. 军队指挥自动化, 2015(1): 74−77. BAI Peng-wang, WU Shengyong, LI Bing. Analysis of batelfield network Warfare through SUTER[J]. Automation of Military Command, 2015(1): 74−77. |

| [3] |

杨艳萍, 叶锡庆, 张明安, 等. 战场网络战基本模型研究[J]. 系统仿真学报, 2011, 23(5): 1014−1020. YANG Yanping, YE Xiqing, ZHANG Mingan, et al. Research on basic models for battlefield network war[J]. Journal of System Simulation, 2011, 23(5): 1014−1020. |

| [4] |

王永华. 战场网络空间攻击探析[J]. 军事学术, 2014(8): 44−47. WANG Yonghua. The analysis of battlefield cyber spaceattacks[J]. Military Atr, 2014(8): 44−47. |

| [5] |

杨红娃. 战场网络攻击综述[J]. 通信对抗, 2005(4): 3−7. YANG Hongwa. The summarize of battlefield network attack[J]. Communication Countermeasures, 2005(4): 3−7. |

| [6] |

杨红娃, 战场网络攻击效能评估技术[J], 通信对抗, 2006(1): 24−28. YANG Hongwa. The evaluating technology of battlefield network attacking efficiency [J]. Communication Countermeasures, 2006(1): 24−28. |

| [7] |

李冬, 宋里宏, 王璐, 等. 战场网络攻击效能分析[J]. 网络安全技术与应用, 2007(3): 78−79. LI Dong, SONG Lihong, WANG Lu, et al. Analyzing the effectiveness of battle field network attacking[J]. Network Security Technology and Application, 2007(3): 78−79. |

| [8] |

闫坤, 陈楚湘, 刘鹏. 基于相似性的战场网络攻击策略[J]. 兵工自动化, 2021, 40(11): 86-91. YAN Kun, CHEN Chuxiang, LIU Peng. Battlefield network attack strategy based on similarity[J]. Ordnance Industry Automation, 2021, 40(11): 86-91. |

| [9] |

高峰瑞, 朱磊. 海战场网络电磁空间作战需求研究[C]// 第七届中国指挥控制大会论文集, 2019: 655−658. GAO Fengduan, ZHU Lei. Research on combat requirement of network electromagnetic space for sea battle field[C]//Proceedings of the 7 th China Command and Control Congress. 2019: 655−658. |

| [10] |

王鹏飞. 海战场赛博空间指挥控制和安全防御技术[J]. 舰船电子工程, 2021, 41(9): 20−24. WANG Pengfei. Research on cyberspace command control and security defense technology of sea battlefield[J]. Ship Electronic Engineering. 2021, 41(9): 20−24. |

| [11] |

汤扣林. 海战场网络空间态势感知与生成[C]// 第六届中国指挥控制大会论文集, 2018, 776−780. TANG Koulin. Network situation awareness and generation for the sea battlefield[C]// Proceedings of the 6 th China Command and Control Congress, 2018, 776−780. |

| [12] |

付钰, 严博, 吴晓平. 海战场网络空间信息安全防护体系建设对策研究[J]. 海军工程大学学报(综合版), 2019, 16(3): 23−26. FU Yu, YAN Bo, WU Xiaoping. Strategy of cyberspaceinformation security protection in naval battle field. Journal of Naval University of Engineering, 2019, 16(3): 23−26. |

| [13] |

吴鑫辉, 邹雨, 郑锐. 网电空间作战发展及对海上作战影响分析[J]. 网络安全技术及应用. 2020(12): 173−175. WU Xinhui, ZHOU Yu, ZHENG Rui. Analysis on the development and influence with maritime iperation of cyberspace operation[J]. Network Security Technology and Application. 2020(12): 173−175. |

| [14] |

杨媚. 嵌入式舰船电子信息系统入侵攻击在线发现方法[J]. 舰船科学技术, 2020, 42(20): 148−150. YANG Mei. Research on online discovery method of embedded ship electronic information system intrusion attack[J]. Ship Science and Technology, 2020, 42(20): 148−150. |

| [15] |

齐越, 刘金芳, 李宁. 开源软件供应链安全风险分析[J]. 信息安全研究, 2021, 7(9): 790-794. QI Yue, LIU Jinfang, LI Ning. The analysis of security risk in open source software supply chain[J]. Journal of Information Security Research, 2021, 7(9): 790-794. DOI:10.3969/j.issn.2096-1057.2021.09.001 |

| [16] |

唐士杰, 袁方, 李俊, 等. 工业控制系统关键组件安全风险综述[J]. 网络与信息安全学报, 2022, 8(3): 1−17. TANG Shijie, YUAN Fang, LI Jun, et al. Review on security risks of key components in industrial control system[J]. Chinese Journal of Network and Information Security, 2022, 8(3): 1−17. |

2024, Vol. 46

2024, Vol. 46