信息技术与物联网技术的成熟与应用,使船舶智能化、网络化与自动化管理成为可能[1]。船舶物联网可为船舶航行环境监测、船舶设备远程控制提供可靠保障。非法入侵行为将会给船舶物联网安全带来极大威胁,甚至产生难以磨灭的损失[2-3]。采取有效措施对船舶物联网非法入侵行为进行检测显得极其重要。

数据规模的不断扩大以及非法入侵方式的复杂化,为船舶物联网非法入侵行为检测带来极大挑战。周飞菲[4]针对入侵行为检测效果差的问题,提出在对规则、攻击以及边界信息进行精准划定的基础上,利用支持向量机对非法入侵行为进行分类的方法。由于该方法获得非法入侵行为特征不够全面,且存在梯度消失等问题,以致非法入侵行为检测效果并不理想。金诗博等[5]根据虚假注入攻击下的物联网参数的变化,实现指标特征数据的获取后,利用贝叶斯分类器完成虚假数据类型的识别。单一模型获得的非法入侵数据特征具有片面性与不完整性,通过多组合模型实现非法入侵行为特征的多尺度获取,是提高非法入侵行为检测效果的关键[6]。因此,本文研究多模型组合的船舶物联网非法入侵行为检测方法,以改善非法入侵行为检测效果,确保船舶物联网的安全、平稳运行。

1 船舶物联网非法入侵行为检测 1.1 密集连接卷积神经网络传统深层卷积神经网络梯度爆炸或过拟合缺陷,密集连接卷积神经网络的提出,使得这一问题得以解决,该网络的随机2层之间都具有关联,即其前向各层输出结果构成了当前层的输入,该层处理后的特征图也将被其后各层所利用,以维持网络各层的密集连接状态。该网络通过较少数量卷积核即可实现输入样本特征的学习,在有效降低了网络参数量的同时,能够实现底层特征的高效利用。DCCNet网络基本结构如图1所示。

|

图 1 CNet网络基本结构 Fig. 1 Basic Structure of DCCNet Network |

该网络中含有3个密集连接块,过渡层位于2个密集连接块之间,起到连接作用。每个密集连接块都具有5层结构,利用非线性变换函数

| $ {X_l} = {H_l}\left[ {{x_o},{x_1}, \cdots ,{x_{l - 1}}} \right]。$ | (1) |

式中:x-1表示密集连接块中各层连接特征。通过Hl对密集连接块的各层进行处理,可获得特征图数量表示为

各密集连接块获得的样本数据特征图存在尺寸差异,为使其输出特征维度具有一致性,在其后接入过渡层,依次完成密集连接块输出特征的归一化、激活函数、卷积与池化操作。

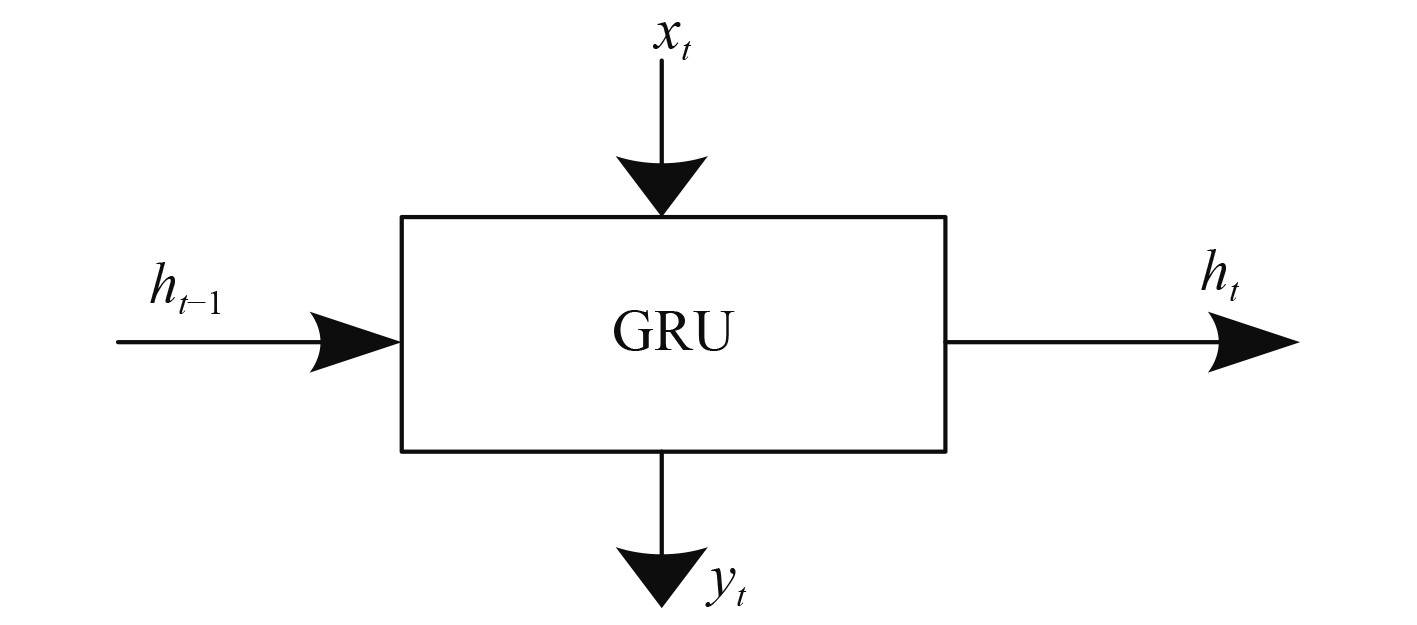

1.2 门控循环单元门控循环单元(GRU)是对循环神经网络(RNN)的改进与延伸,在时间序列数据处理上与长短时记忆网络(LSTM)性能差异不大,但因其缺失一个控制门,网络参数使用数量更低,网络收敛效率更高。GRU的基本结构如图2所示。

|

图 2 GRU输入输出原理图 Fig. 2 Schematic diagram of GRU input and output |

图2中,

|

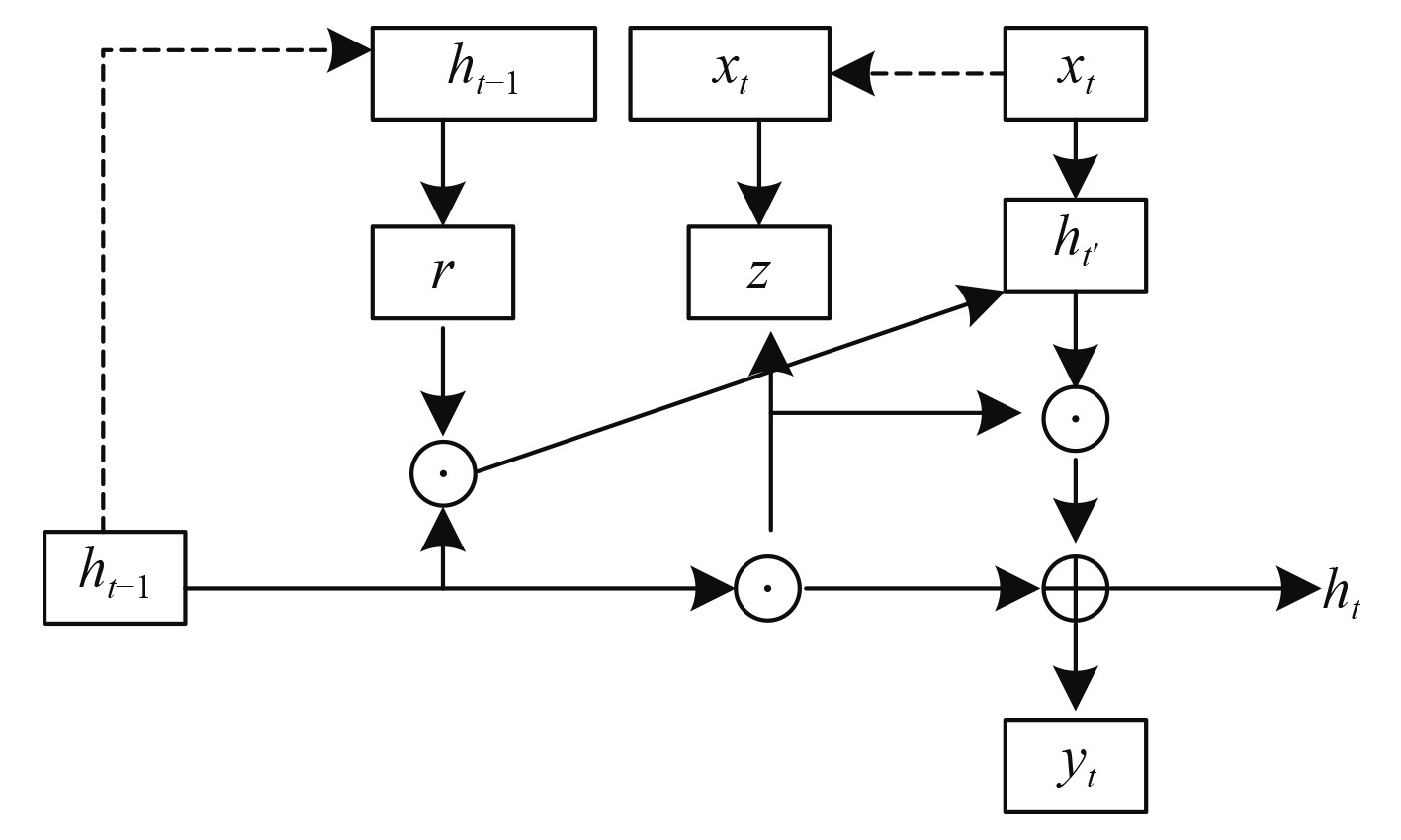

图 3 GRU工作原理 Fig. 3 Working principle of GRU |

在GRU中,根据

| $ {r_t} = \sigma \left( {{{\boldsymbol{W}}_r}{x_t} + {{\boldsymbol{U}}_r}{h_{t - 1}}} \right) ,$ | (2) |

| $ {z_t} = \sigma \left( {{{\boldsymbol{W}}_z}{x_t} + {{\boldsymbol{U}}_z}{h_{t - 1}}} \right) 。$ | (3) |

式中:

通过重置门

| $ {h'_{t - 1}} = {h_{t - 1}} \cdot {r_t} 。$ | (4) |

将

| $ {h'_t} = \tanh \left( {W{x_t} + {r_t} \cdot U{h_{t - 1}}} \right) 。$ | (5) |

通过更新门确定后一节点的隐状态输入ht,计算公式为:

| $ {h_t} = {z_t} \cdot {h_{t - 1}} + \left( {1 - {z_t}} \right) \cdot {h'_t}。$ | (6) |

更新门的取值区间为[0,1],门控信号无限接近1,说明可获得更多的“记忆”数据;反之,当其无限趋近于0,则表明更多的数据被“遗忘”。

1.3 船舶物联网非法入侵行为检测组合模型船舶物联网流量数据为典型的一维数据,一维卷积层可有效增强非法入侵行为检测组合模型对时间序列数据的学习性能,因此对DCCNet网络作改进处理,通过一维卷积对原有二维卷积进行替换,采用小卷积核完成船舶物联网流量数据核心特征的提取。将1通道且卷积核大小为3的一维卷积部署于首个密集连接块前端,以获取改进DCCNet网络首层特征,通过批归一化处理提高网络训练效率,利用最大池化层加大网络感受野,避免网络出现过拟合缺陷。通过一维卷积提取输入样本数据特征后,将其输入到密集连接块中,通过其内的BN1D+ReLU+Conv1D(1×1)+BN1D+ReLU+Conv1D(3×3)的

船舶物联网流量样本数据经过一维DCCNet网络处理后,可实现其空间特征的完整提取,将其作为GRU的输入,以获得其时间维度特征,从而实现其时空特征的全面学习。采用基于改进DCCNet-GRU的船舶物联网非法入侵检测组合模型对船舶物联网流量样本数据进行处理,可得:

| $ \left\{ \begin{gathered} {f_1} = DCCNet1D\left( f \right),\\ {f_2} = Batchnorm1D\left( {{f_1}} \right) ,\\ {f_3} = GRU\left( {{f_2}} \right) ,\\ {f_4} = Avgpool1D\left( {{f_3}} \right) 。\\ \end{gathered} \right. $ | (7) |

式中:f1为船舶物联网流量样本数据的初始特征张量;f2为Batch-Normalization层获得的特征张量;f3为GRU提取的特征张量;f4为船舶物联网非法入侵检测组合模型输出的流量数据特征,利用全连接层对其进行处理,即可完成船舶物联网非法入侵行为检测,确定非法入侵行为类型。

2 实验结果与分析以船舶物联网为研究对象,将不同非法入侵行为攻击类型数据注入到船舶物联网中,构建样本数据集,数据总量为10000条,以4∶1比例划分训练样本、测试样本,在PyTorch1.2深度学习框架下开展船舶物联网非法入侵行为检测实验,设定批量处理规模为128,学习率初值为10−3,最大训练次数为500,利用Adam优化器对组合模型参数进行寻优。非法入侵行为攻击数据类型如表1所示,采用本文方法对船舶物联网非法入侵行为进行检测,分析其检测性能。

|

|

表 1 非法入侵行为攻击数据表 Tab.1 Illegal intrusion behavior attack data table |

选取精确率(P)、召回率(R)以及F1分数作为船舶物联网非法入侵行为检测的评价指标,将训练样本作为非法入侵行为检测组合模型的输入对其进行训练,通过对各非法入侵行为的P、R、F1指标值差异,分析本文方法的非法入侵行为检测性能,实验结果如表2所示。实验结果表明,本文方法可实现船舶物联网非法入侵行为检测,检测效果较好。

|

|

表 2 本文入侵行为检测结果 Tab.2 Intrusion detection results of this article |

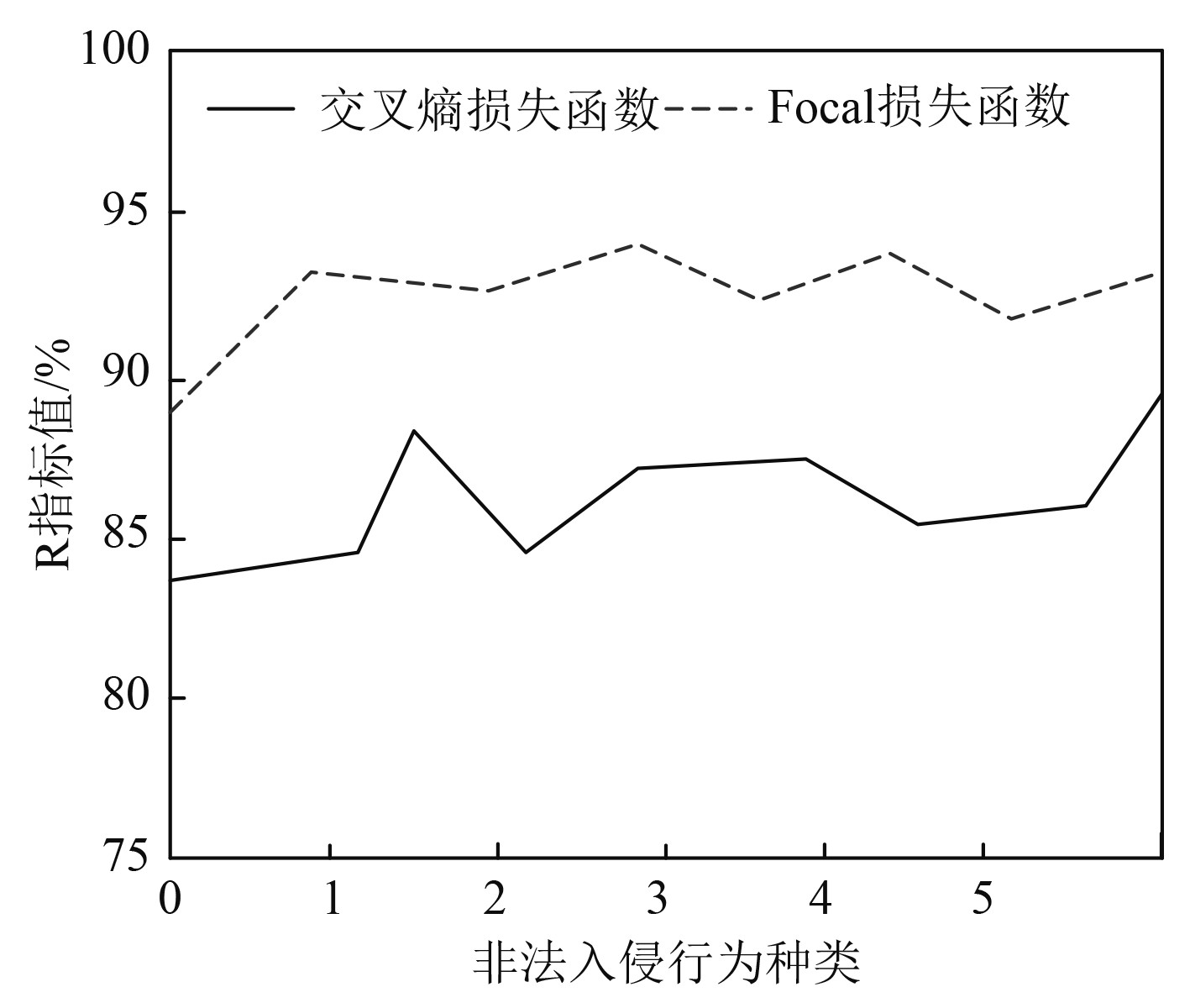

损失函数对非法入侵行为检测组合模型至关重要,本文选取交叉熵损失函数与Focal损失函数进行实验,通过对比不同损失函数下各非法入侵行为的R指标值的变化曲线,研究损失函数选择对非法入侵行为检测组合模型性能的影响,实验结果如图4所示。分析可知,当以Focal为非法入侵行为检测组合模型的损失函数时,模型对不同非法入侵行为的检测R指标均较高,达到90%以上;当模型采用交叉熵损失函数时,各非法入侵行为检测R指标值均较低,最大值仅为88%左右,因此,本文采用Focal损失函数。

|

图 4 损失函数对入侵行为检测组合模型性能影响 Fig. 4 Impact of loss function on the performance of intrusion behavior detection combination model |

增长率

|

图 5 非法入侵行为检测组合模型性能分析 Fig. 5 Performance analysis of the combined model for illegal intrusion detection |

采用本文方法对测试样本中的非法入侵行为进行检测,通过对检测结果进行分析,验证本文方法的检测效果,实验结果如表3所示。分析可知,应用本文方法对船舶物联网非法入侵行为进行检测,可实现各种非法入侵行为类型的识别,其中在Shellcode、Exploits非法入侵行为上存在一个误检测样本。实验结果表明,本文非法具有非法入侵行为检测能力,并可取得良好的检测效果。

|

|

表 3 非法入侵行为检测结果分析 Tab.3 Analysis of illegal intrusion detection results |

构建基于DCCNet-GRU的船舶物联网非法入侵检测组合模型,在包含不同非法入侵行为样本数据集上进行非法入侵行为检测效果分析。实验结果表明,本文方法可实现船舶物联网非法入侵行为检测,采用Focal损失函数,

| [1] |

乔楠, 李振兴, 赵国生. XGBoost-RF的物联网入侵检测模型[J]. 小型微型计算机系统, 2022, 43(1): 7-11. QIAO Nan, LI Zhen-xing, ZHAO Guo-sheng. Intrusion detection model of Internet of Things based on XGBoost-RF[J]. Journal of Chinese Computer Systems, 2022, 43(1): 7-11. |

| [2] |

张娅. 基于深度学习网络的物联网非法入侵识别研究[J]. 微电子学与计算机, 2020, 37(6): 75-78. ZHANG Ya. Research on Internet of Things illegal intrusion recognition based on deep learning network[J]. Microelectronics & Computer, 2020, 37(6): 75-78. DOI:10.19304/j.cnki.issn1000-7180.2020.06.015 |

| [3] |

胡向东, 周巧. 基于深度学习的工业物联网智能入侵检测[J]. 计算机系统应用, 2020, 29(9): 47-56. HU Xiang-dong, ZHOU Qiao. IIoT intelligent intrusion detection based on deep learning[J]. Computer Systems & Applications, 2020, 29(9): 47-56. DOI:10.15888/j.cnki.csa.007620 |

| [4] |

周飞菲. 基于支持向量机方法的网络入侵检测实验研究[J]. 西南师范大学学报(自然科学版), 2020, 45(1): 57-61. ZHOU Fei-fei. Support vector machine method for network intrusion detection[J]. Journal of Southwest China Normal University(Natural Science Edition), 2020, 45(1): 57-61. DOI:10.13718/j.cnki.xsxb.2020.01.010 |

| [5] |

马明艳, 陈伟, 吴礼发. 基于CNN_BiLSTM网络的入侵检测方法[J]. 计算机工程与应用, 2022, 58(10): 116-124. MA Ming-yan, CHEN Wei, WU Li-fa. Intrusion detection method based on CNN_BiLSTM network[J]. Computer Engineering and Applications, 2022, 58(10): 116-124. DOI:10.3778/j.issn.1002-8331.2102-0062 |

| [6] |

李俊, 夏松竹, 兰海燕, 等. 基于GRU-RNN的网络入侵检测方法[J]. 哈尔滨工程大学学报, 2021, 42(6): 879-884. LI Jun, XIA Song-zhu, LAN Hai-yan, et al. Network intrusion detection method based on GRU-RNN[J]. Journal of Harbin Engineering University, 2021, 42(6): 879-884. DOI:10.11990/jheu.202005001 |

2023, Vol. 45

2023, Vol. 45