2. 南京工程学院,江苏 南京 211167

2. Nanjing Institute of Technology, Nanjing 211167, China

舰船网络作为舰船之间信息交互的载体[1],负责全部舰船的数据传输任务。但舰船网络容易受到黑客的攻击导致舰船网络的安全受到威胁。其中舰船网络攻击分为伪造攻击、抗假冒攻击、穷举攻击等攻击方式[2]。其中,穷举攻击出现频率最高,该种攻击方式是攻击者通过测试密钥集里每个密钥的密文,对采集密文实施脱密后,得出正确的密钥,以此攻击舰船网络[3]。

相关学者对舰船网络安全课题展开研究,林宜春[4]采用交叉移动认证协议加密舰船网络数据,提高舰船网络安全防御等级。但是该认证协议在交叉移动求解阶段计算量大,导致协议生成时间较慢,影响舰船网络抗攻击效果。陈惠红等[5]研究伪ID的认证协议,通过密文加密方法对舰船网络数据实施加密,增加攻击者攻击舰船网络的难度,提升舰船网络安全。但是该认证协议对于舰船网络的穷举攻击的防御能力不强。无线射频识别(Radio Frequency Identification,RFID)技术的安全性高、存储容量大、读取速度快等优点,被广泛应用在物流行业。RFID双向认证协议有效实现RFID设备认证,保障RFID设备安全,但该协议仍有不足。在RFID双向认证协议基础上实施改进,提高认证协议的隐私保护能力。为此针对以上方法的不足,本文研究抗穷举攻击改进RFID双向认证协议保障舰船网络安全。

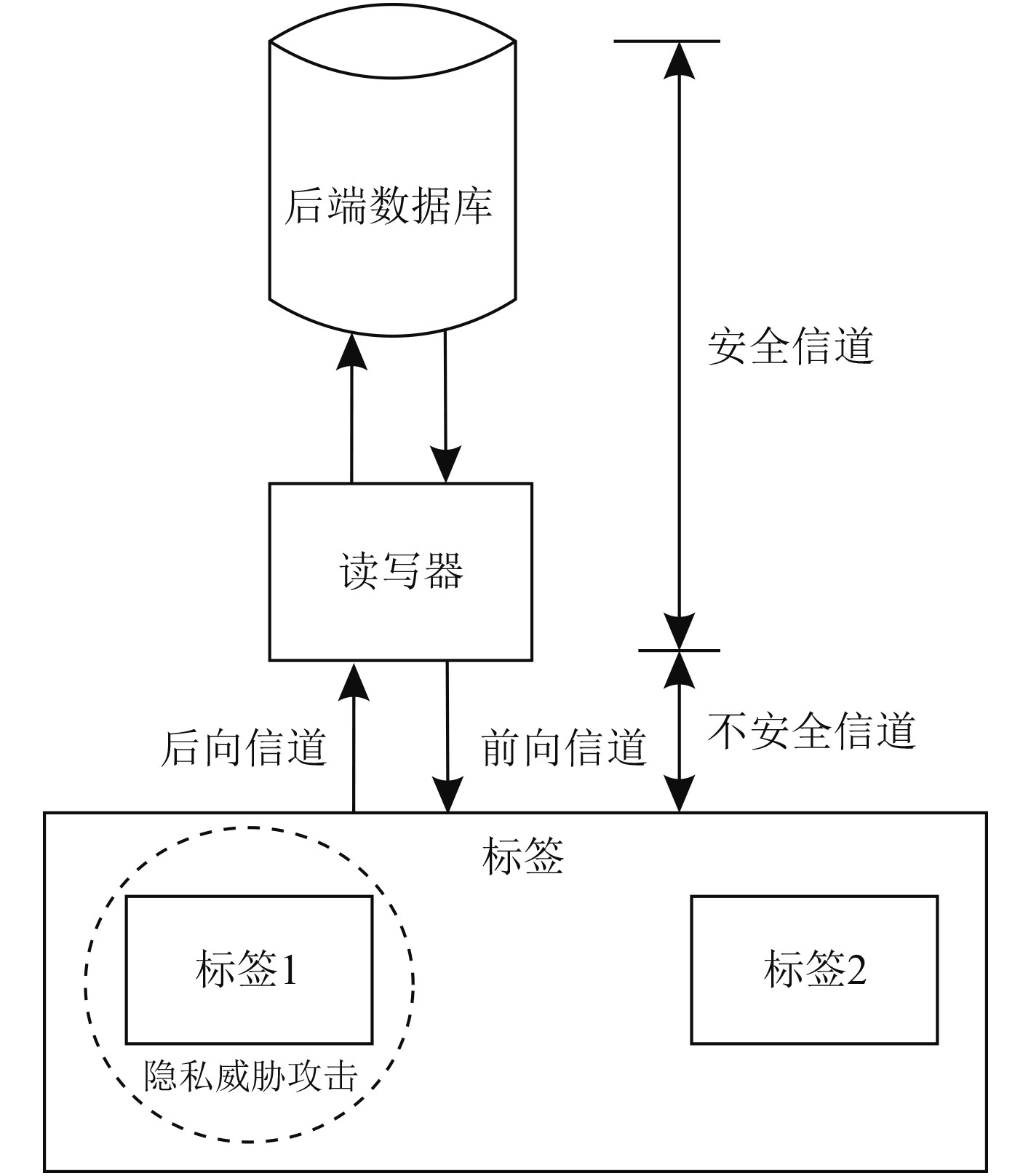

1 舰船网络安全的改进RFID双向认证协议 1.1 舰船网络的RFID安全隐患RFID通过电磁耦合方式,经射频信号完成目标检测,得出目标全部数据[6]。将RFID系统应用在舰船网络中,提高舰船对目标检测能力。RFID系统总结构,如图1所示。可知,RFID系统包括后端数据库、标签、读写器。采用有线信号实现后端数据库与读写器的数据通信,此时该信道为安全信道;采用无线信号实现标签与读写器的数据通信,但是因隐私威胁攻击,导致该信道为不安全信道。

|

图 1 RFID系统总结构 Fig. 1 Overall structure of RFID system |

舰船网络的RFID安全隐患主要包括:

1)伪造攻击

伪造RFID系统的关键部分,例如伪造标签攻击舰船网络的RFID系统得出舰船网络核心数据。

2)隐私攻击

因在舰船网络数据通信中采用明文的形式实施传输,会受到攻击者截取舰船网络中隐私数。

3)穷举攻击

利用测试得出密钥集里每个密钥的密文,得出脱密后密钥,攻击舰船网络,盗取其中数据,该种攻击方式隐蔽性极高,出现概率最大,因此重点对该攻击方法实施识别。

1.2 抗穷举攻击改进RFID双向认证协议RFID双向认证协议认证流程为:

1)在初始状态下,服务器和标签实现身份ID和密钥的共享。阅写器与标签之间传输随机数,标签把请求信息传输给服务器。

2)服务器按照自有数据库判断认证能不能完成,如果完成认证,需要将认证数据返回至标签,同时对密钥实施更新。

3)判断标签认证数据能不能超时,如果不超时,表明此时完成协议认证,同时对密钥实施更新。

因RFID双向认证协议采用哈希函数对数据实施加密,加密后数据为明文,攻击者很容易破解秘钥。为了提高舰船网络安全,改进RFID双向认证协议,采用置换交叉合成运算加密舰船网络数据。用Pcs(X,Y)表示置换交叉合成运算,其具体运算过程如下:

1)认证协议中舰船网络数据的二进制序列分别用

2)若

3)分别计算出

4)为了求出Pcs(X,Y)运算结果即认证协议中舰船网络数据的二进制序列Q,需要分别将

| $ {S_Q}\left( {X - Y} \right) = \left| {{S_Q}\left( X \right) - {S_Q}\left( Y \right)} \right| 。$ | (1) |

式中:

改进RFID双向认证协议中主要符号描述,见表1。

|

|

表 1 协议中主要符号描述 Tab.1 Description of main symbols in the protocol |

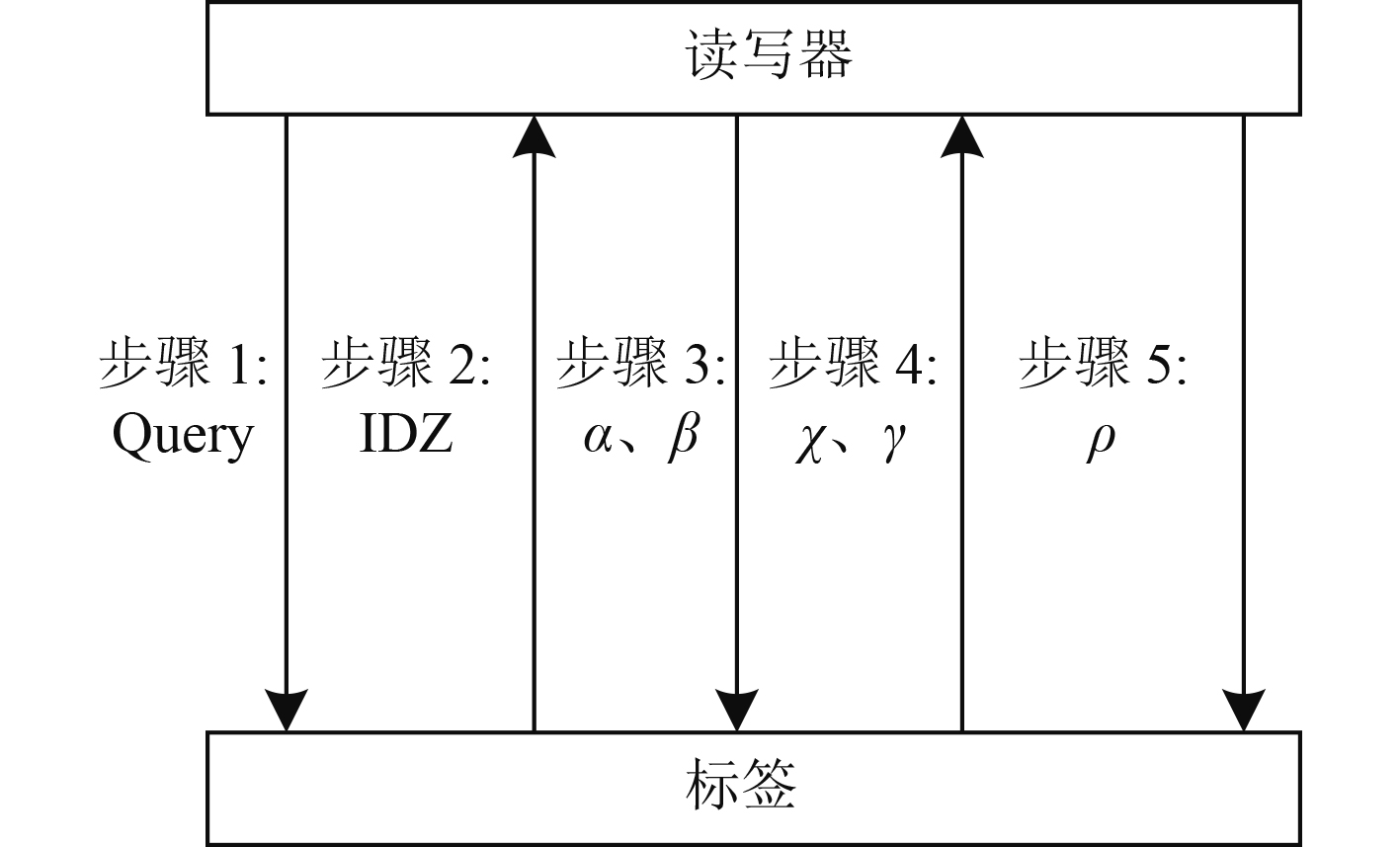

改进RFID双向认证协议在出厂之前实施初始化操作后,进行协议认证环节,该协议流程如图2所示。

|

图 2 协议流程 Fig. 2 Protocol process |

由图2可知,改进RFID双向认证协议流程为:

步骤1 通过读写器向标签传输Query认证请求;

步骤2 标签使用假名

步骤3 读写器在舰船网络数据

操作1:读写器舰船网络数据

操作2:标签顺利完成读写器首次认证后,读写器生成随机数

| $ \alpha = {R_1} \oplus ID,$ | (2) |

| $ \beta = Pcs\left( {{R_1},ID} \right)。$ | (3) |

把

步骤4 标签利用

| $ \chi = {R_2} \oplus {R_1},$ | (4) |

| $ \gamma = Pcs\left( {S + {R_1},ID \oplus {R_2}} \right)。$ | (5) |

将

步骤5 读写器对标签实施二次认证。读写器二次认证公式

| $ {R_2}^\prime = \chi \oplus {R_1},$ | (6) |

第1次认证舰船网络通信数据

| $ \gamma ' = Pcs\left( {{S_{new}} \oplus {R_1},ID \oplus {R_2}^\prime } \right) 。$ | (7) |

判断

操作3:读卡器用

操作4:求解

步骤6 标签利用

| $ IDZ = Pcs\left( {IDZ,{R_2}} \right),$ | (8) |

| $ S=Pcs\left(S,{R}_{1}&{R}_{2}\right) 。$ | (9) |

通过上述过程,完成整个协议舰船网络数据的加密传输,保障穷举攻击下,舰船网络通信安全。

2 仿真测试与分析为测试本文方法的应用效果,将某舰船网络数据集作为试验对象,试验参数设置,如表2所示。

|

|

表 2 试验参数 Tab.2 Test parameters |

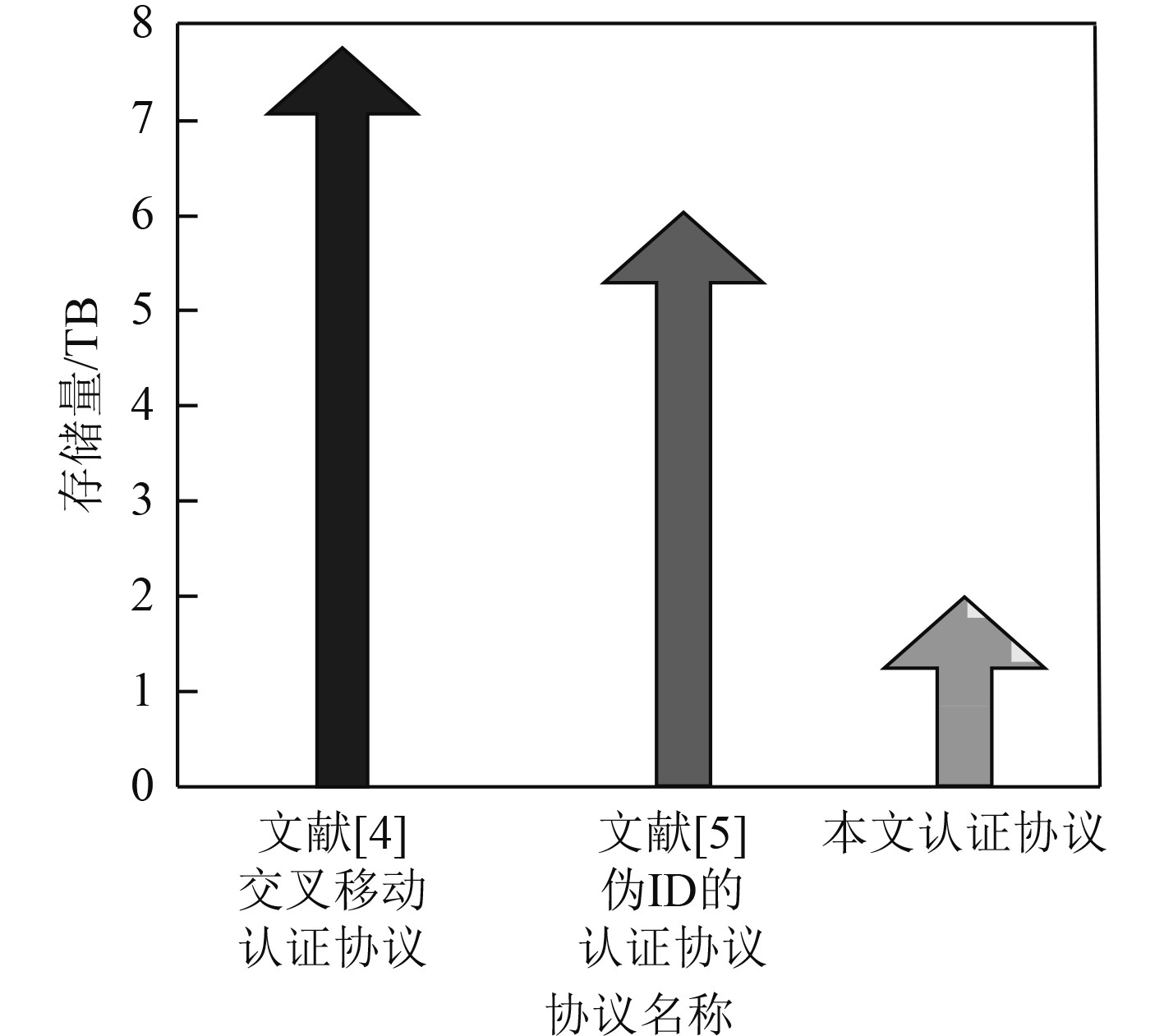

实验对比方法分别为文献[4]交叉移动认证协议、文献[5]伪ID的认证协议,将存储量和计算量作为评价认证协议性能的指标,选取舰船网络中数据标签作为测试目标,采用3种协议对测试目标实施加密处理,存储量测试结果如图3所示。可知,本文认证协议的存储量为2 TB,分别比文献[4]交叉移动认证协议、文献[5]伪ID的认证协议低5.8 TB、4 TB,说明采用本文认证协议舰船网络的数据实施加密后数据所占舰船网络的空间少。

|

图 3 存储量测试结果 Fig. 3 Storage capacity test results |

3种协议的计算量测试,测试结果见表3。表中:随机数计算量用

|

|

表 3 计算量测试 Tab.3 Calculation quantity test |

分别采用3种协议对舰船网络中6种不同类型的穷举攻击方式实施安全防御,并结合2个安全性评价指标(双向认证、后向安全性),得出3种协议的安全性测试,测试结果见表4。分析可知,本文认证协议的安全性明显高于文献[4]交叉移动认证协议和文献[5]伪ID的认证协议的安全性,本文认证协议符合全部防御安全要求。说明本文认证协议可满足舰船网络安全的需求,且抗穷举攻击能力比较强,适合多种类型的舰船网络攻击方式的防御;文献[4]交叉移动认证协议在暴力攻击和假冒攻击方面,抗攻击能力差,无法实现这2种类型的攻击防御,该协议的安全性能比较差;文献[5]伪ID的认证协议对于异步攻击的防御能力较差,该协议的安全性能一般。

|

|

表 4 安全性测试 Tab.4 Safety testing |

针对以往认证协议的舰船网络抗穷举攻击效率低问题,研究抗穷举攻击改进RFID双向认证协议,该协议可辅助舰船网络数据的加密传输和身份认证,提升舰船网络抗穷举攻击效率。实验结果表明,本文认证协议适合多种类型的舰船网络攻击方式的防御,且应用效果较好,针对舰船网络数据的安全的防御给予有效保护。

| [1] |

徐延杰, 孙浩, 雷琳, 等. 基于对抗攻击的SAR舰船识别卷积神经网络鲁棒性研究[J]. 信号处理, 2020, 36(12): 1965-1978. DOI:10.16798/j.issn.1003-0530.2020.12.002 |

| [2] |

吴恺凡, 殷新春. 一种支持三方认证的轻量级RFID双向认证协议[J]. 小型微型计算机系统, 2022, 43(10): 2205-2213. |

| [3] |

范文兵, 常正泰, 艾璐琳, 等. 基于PUF的高安全性轻量级RFID三方认证协议[J]. 郑州大学学报(工学版), 2023, 44(2): 46-52. DOI:10.13705/j.issn.1671-6833.2023.02.002 |

| [4] |

林宜春. 基于交叉移动的抗假冒攻击的移动认证协议[J]. 控制工程, 2021, 28(6): 1250-1254. |

| [5] |

陈惠红, 陈志刚. 基于伪ID的改进的双向认证协议[J]. 控制工程, 2021, 28(10): 2038-2044. |

| [6] |

柳毅, 陈添笑, 洪洲. 抗同步化攻击的轻量级RFID双向认证协议[J]. 计算机应用研究, 2020, 37(4): 1136-1139. |

2023, Vol. 45

2023, Vol. 45