2. 湖南工业职业技术学院,湖南 长沙 410208;

3. 湖南安全技术职业学院,湖南 长沙 410151

2. Hunan Industry Polytechnic, Changsha 410208, China;

3. Hunan Vocational Institute of safety Technology, Changsha 410151, China

船舶通信网络对于船舶航行安全保障产生重要影响[1]。在网络通信量海量提升的条件下,船舶通信网络在实际运行过程中有较大概率受到非法入侵攻击[2],由此造成船舶通信网络安全威胁。随着船舶航行对通信网络依赖程度的提升,对于船舶通信网络安全性提出更高要求[3]。因此研究一种新的检测方法,保障船舶通信网络安全具有重要意义。

谢雨飞等[4]在入侵检测方法研究中引入隐马尔可夫模型,该方法在实际应用过程中的误警率较高。杨彦荣等[5]利用生成对抗网络与粒子群优化极限学习机算法进行网络入侵检测,该方法在实际应用过程具有较高的复杂度。陈卓等[6]将卷积神经网络引入网络入侵检测问题中,该方法的主要缺陷体现在不易收敛、学习效率较差两方面。针对上述问题,研究基于数据挖掘的船舶通信网络非法入侵智能检测方法,并通过实验过程研究本文方法的应用性能。

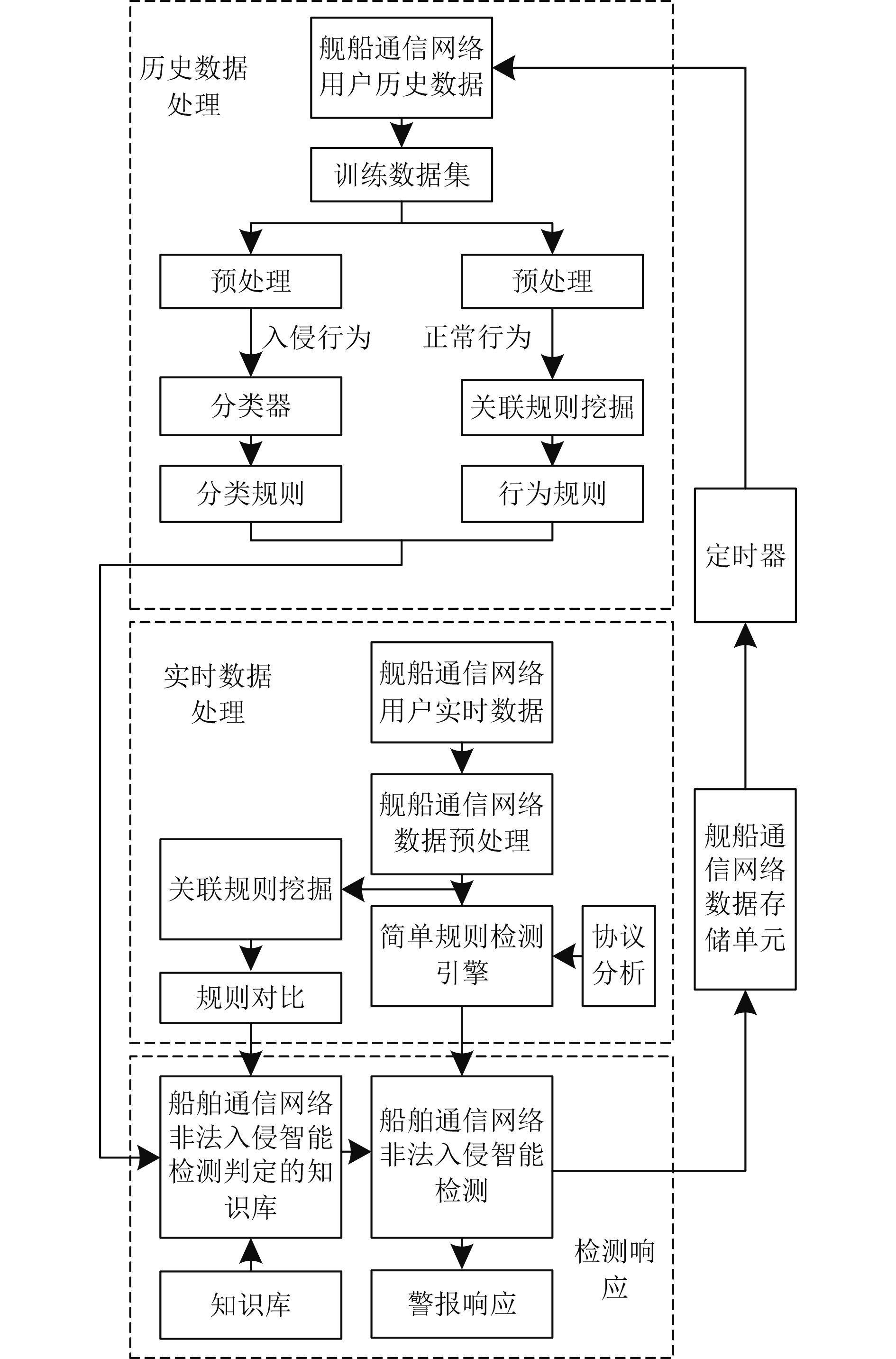

1 船舶通信网络非法入侵智能检测方法 1.1 基于数据挖掘的非法入侵智能检测模型构建根据数据挖掘技术特征与船舶通信网络运行状态,构建基于数据挖掘的船舶通信网络非法入侵智能检测模型,该模型融合了协议分析、数据挖掘与规则对比等不同技术。图1为基于数据挖掘的船舶通信网络非法入侵智能检测模型整体结构。基于数据挖掘的船舶通信网络非法入侵智能检测模型主要分为3个部分,第1部分是历史数据处理部分、第2部分是实时数据处理部分、第3部分是检测响应部分。

|

图 1 基于数据挖掘的船舶通信网络非法入侵智能检测模型整体结构 Fig. 1 Overall structure of intelligent detection model for illegal intrusion in ship communication network based on Data Mining |

关联规则挖掘与分类挖掘是最为关键的2个环节,针对这2个环节进行详细分析。

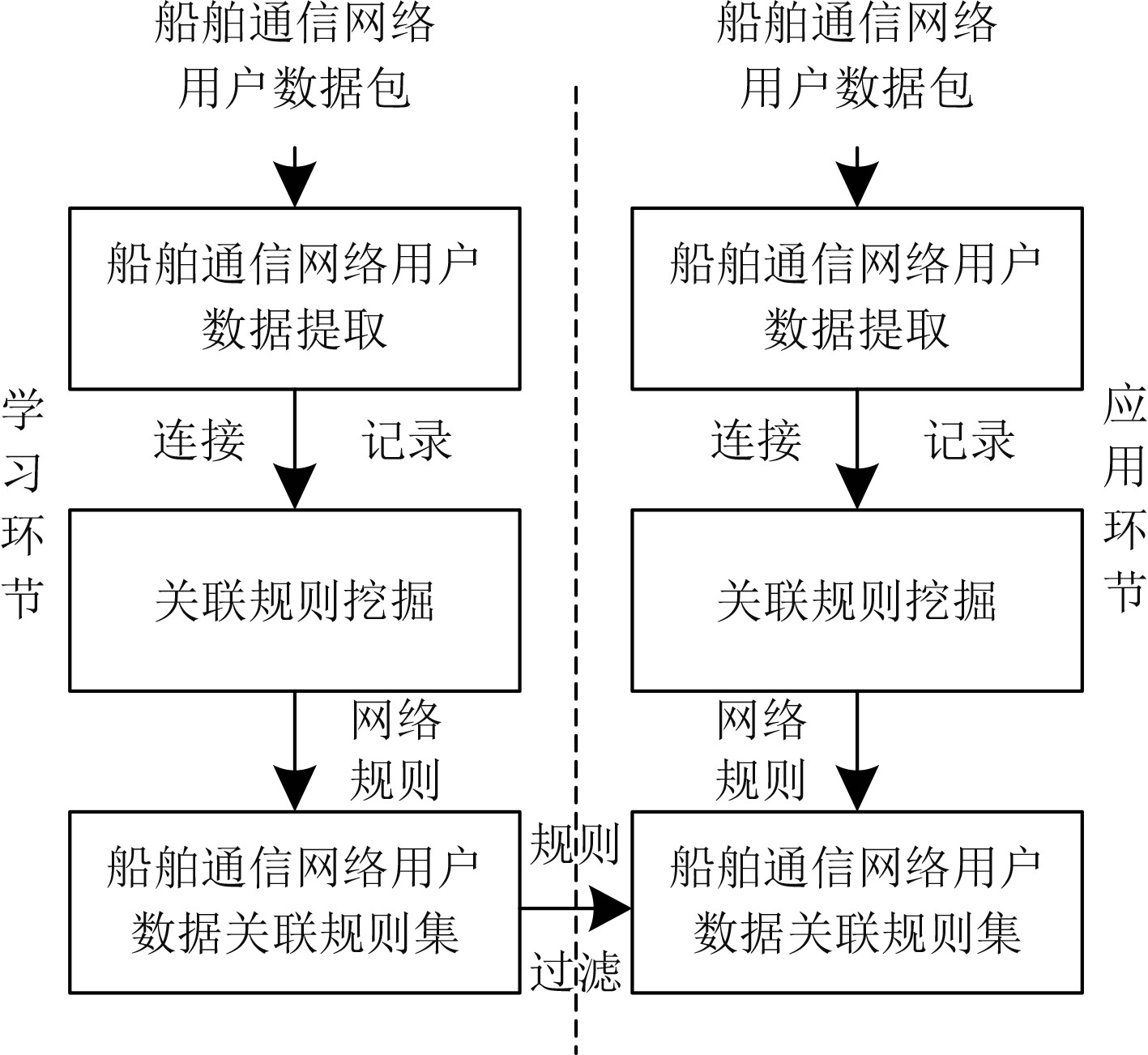

1.2 非法入侵行为关联规则挖掘船舶通信网络非法入侵智能检测模型内,关联规则挖掘的实现过程分为2个环节,分别是规则的学习环节与运用学习到的规则进行检测的环节。图2为船舶通信网络非法入侵智能检测模型内非法入侵行为关联规则挖掘实现过程。

|

图 2 非法入侵行为关联规则挖掘过程 Fig. 2 Association rule mining process of illegal intrusion |

学习环节中,针对船舶通信网络用户数据包内所包含的用户数据,利用数据挖掘算法中的关联规则挖掘分析算法,挖掘船舶通信网络用户正常行为条件下数据间的相关性,获取船舶通信网络用户数据关联规则集。采用相应算法对关联规则集内的各规则进行过滤处理,清除其中所包含的无用和不适用规则,提升关联规则集对于非法入侵检测的适用度,并以此作为船舶通信网络非法入侵检测的标准。

应用环节中,针对待检测的用户行为数据,在检测规则集内确定是否存在符合要求的规则,以此检测船舶通信网络的非法入侵行为。确定符合要求的规则的过程即非法入侵检测过程中的数据分析过程,规则有效性对于最终非法入侵检测结果的准确性产生直接影响。

关联规则挖掘的主要目的是在船舶通信网络用户数据包内挖掘数据间的关联[9]。关联规则可通过下式描述:

| $ X \Rightarrow Y。$ | (1) |

式中:

以

| $ suooprt\left( {Q \Rightarrow B} \right) = P\left( {Q \cup B} \right),$ | (2) |

| $ confidence\left( {Q \Rightarrow B} \right) = P\left( {B\left| Q \right.} \right) 。$ | (3) |

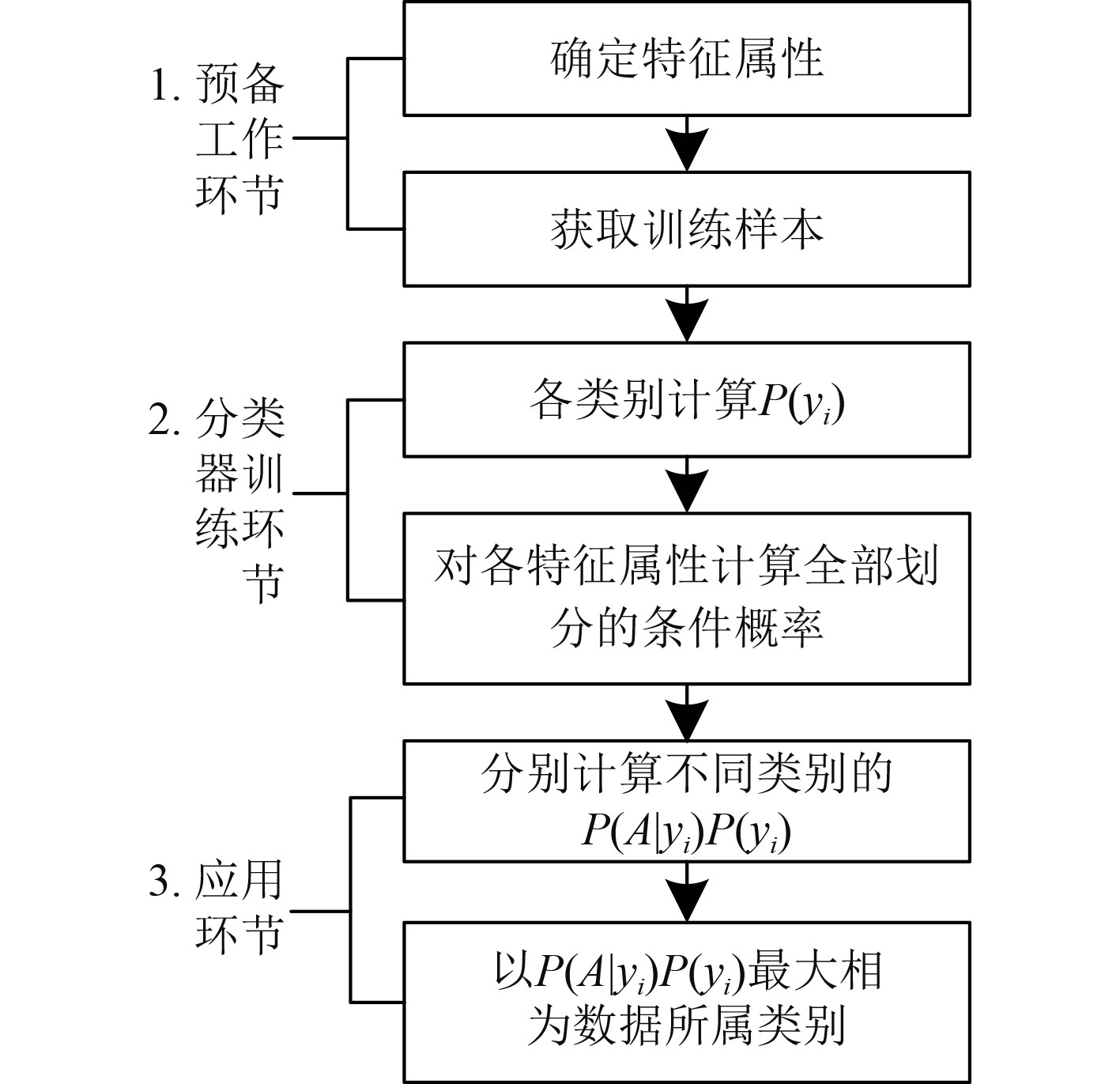

由于船舶通信网络用户数据规模较小,因此选用以古典数据概率为基础的朴素贝叶斯算法对用户数据进行分类,实现非法入侵用户分类检测。朴素贝叶斯分类算法针对待分类的船舶通信网络用户数据,确定在此数据产生的条件下产生不同类别的概率,产生概率最大的概率即为该船舶通信网络用户数据所属类别。基于朴素贝叶斯分类算法的船舶通信网络用户数据的分类过程实现可分为3个环节,具体描述如图3所示。

|

图 3 朴素贝叶斯分类算法处理数据流程 Fig. 3 Data processing flow of naive Bayesian classification algorithm |

第1环节是朴素贝叶斯分类算法实现的基础,具体功能为依照实际状态判断特征属性,同时分类部分待分类船舶通信网络用户数据,构建训练样本集合。此环节对船舶通信网络用户数据分类的影响较为显著。所生成分类器的质量受特征属性与训练样本质量影响显著[15]。

第2环节的主要工作为生成分类器,确定不同非法入侵行为类别在训练样本内的出现概率和不同特征属性对不同非法入侵行为类别的条件概率,同时存储结果。

第3环节中通过所构建的贝叶斯分类器对待分类的船舶通信网络用户数据实施分类,输入的是分类器与待分类的船舶通信网络用户数据,输出待分类的船舶通信网络用户数据同非法入侵行为类别间的映射关系。

2 结果与分析为验证本文所研究的基于数据挖掘的船舶通信网络非法入侵智能检测方法在实际非法入侵监测中的应用效果,以某型号远洋船舶为研究对象,采集研究对象2019年、2020年和2021年的通信网络用户数据,生成3个数据集合。采用本文方法对3个测试集合内的数据进行分析,检测其中所包含的非法入侵行为。

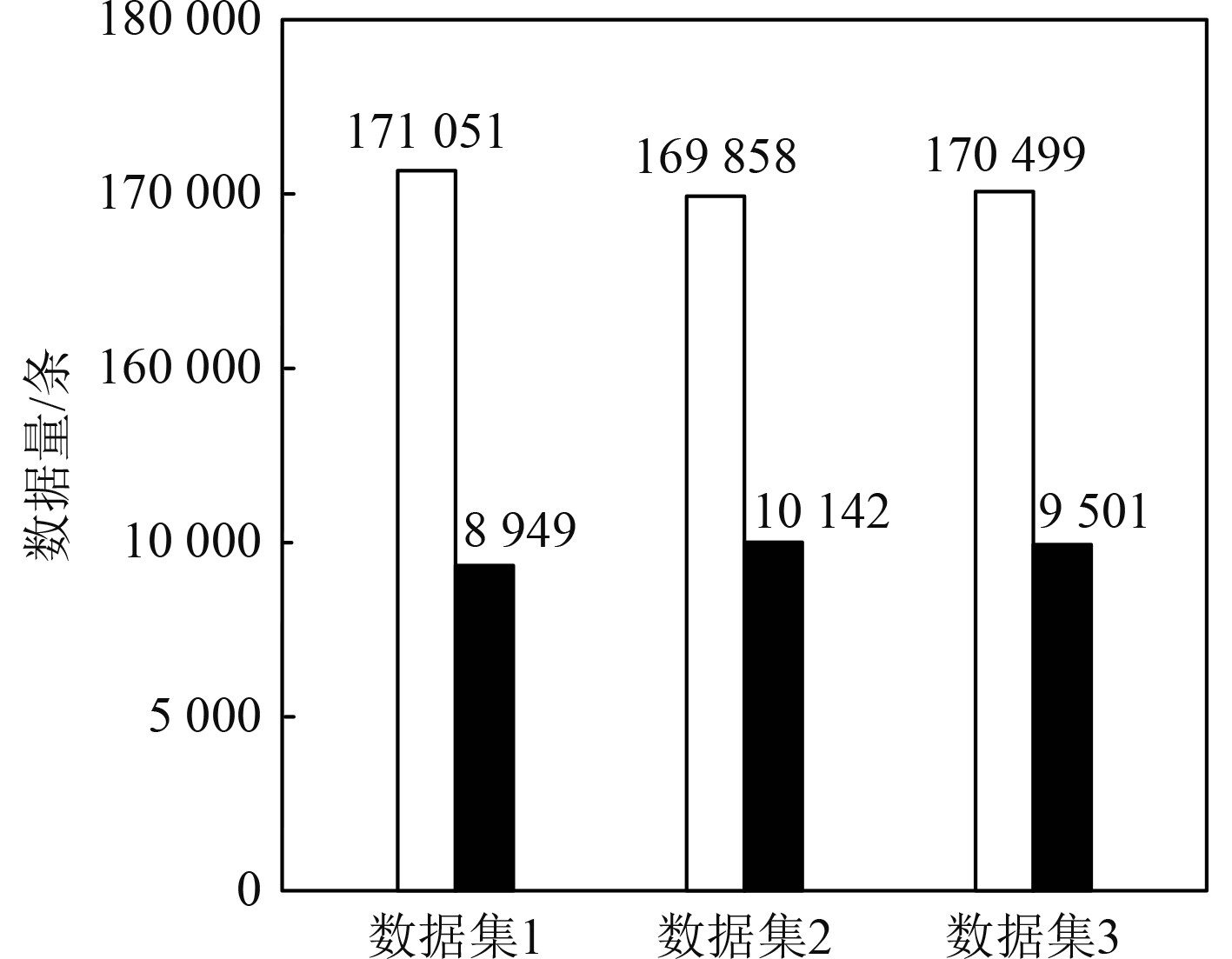

2.1 测试集合介绍各数据集内均包含80000条研究对象通信网络用户数据,图4为3个数据集合内数据信息的具体情况。

|

图 4 各数据集合内数据信息清理 Fig. 4 Data information cleaning in each data set |

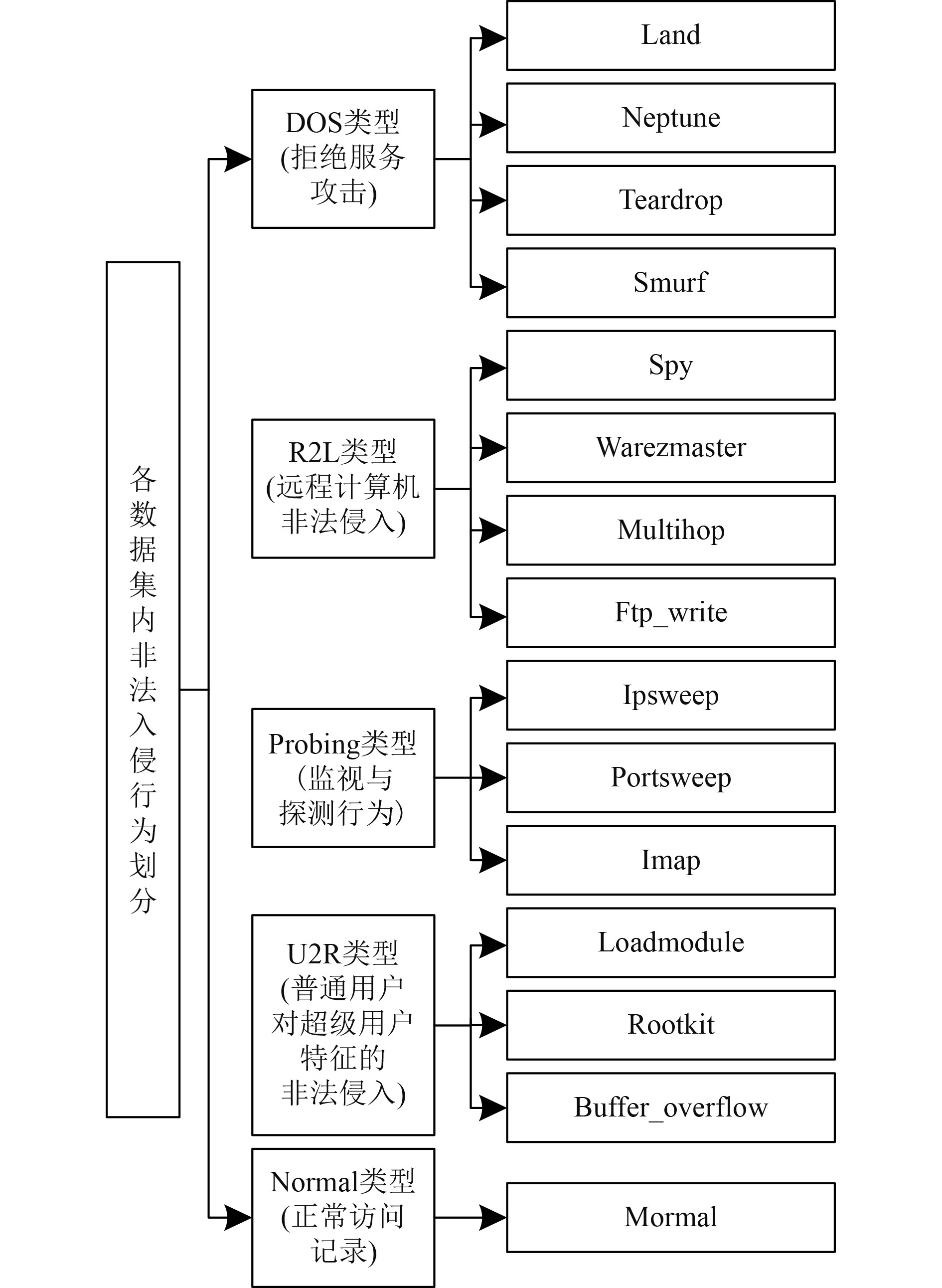

以2019年、2020年的数据集合为训练集,将2021年的数据集合作为测试集,图5为各数据集内非法入侵行为划分情况。

|

图 5 各数据集内非法入侵行为划分 Fig. 5 Classification of illegal intrusion behaviors in each data set |

在测试集内随机选取12条数据,采用本文方法对所选数据进行非法入侵行为智能检测,将本文方法检测结果与这些数据实际非法入侵行为类型进行对比,所得结果如表1所示。分析表1可得,采用本文方法对所选数据的行为类别进行检测时,除第8条数据检测结果有所偏差外,其余数据检测检测全部正确。

|

|

表 1 非法入侵行为检测结果 Tab.1 Illegal intrusion detection results |

为充分说明本文方法的应用性能,采用本文方法对测试集中全部数据进行监测,所得结果如表2所示。分析表2能够得到,采用本文方法对测试集内的数据进行检测,对正常行为与非法入侵行为的检测准确度分别为98.98%和98.25%,而针对不同非法入侵类别的检测精度均高于97%。由此可知,本文方法对于研究对象通信网络非法入侵具有较高的检测精度。

|

|

表 2 测试集数据检测结果 Tab.2 Test results of test set data |

本文研究基于数据挖掘的船舶通信网络非法入侵智能检测方法,利用数据挖掘技术中的关联规则挖掘算法与分类挖掘算法挖掘船舶通信网络用户行为数据间的关联性与非法入侵行为类别。实验结果表明,本文方法具有较好的应用性能。当前本文方法应用中的关键技术还需深度分析,数据挖掘技术在入侵检测中的应用具有一定的复杂性,在后续的研究中需逐步完善。

| [1] |

陈红松, 陈京九. 基于循环神经网络的无线网络入侵检测分类模型构建与优化研究[J]. 电子与信息学报, 2019, 41(6): 1427-1433. DOI:10.11999/JEIT180691 |

| [2] |

于天琪, 胡剑凌, 金炯, 等. 基于移动边缘计算的车载CAN网络入侵检测方法[J]. 计算机科学, 2021, 48(1): 34-39. DOI:10.11896/jsjkx.200900181 |

| [3] |

曾宏志, 史洪松. 半监督技术和主动学习相结合的网络入侵检测方法[J]. 吉林大学学报:理学版, 2021, 59(4): 936-942. |

| [4] |

谢雨飞, 田启川. 基于隐马尔可夫模型的CTCS无线通信系统入侵检测分析[J]. 铁道学报, 2021, 43(8): 73-80. DOI:10.3969/j.issn.1001-8360.2021.08.009 |

| [5] |

杨彦荣, 宋荣杰, 周兆永. 基于GAN-PSO-ELM的网络入侵检测方法[J]. 计算机工程与应用, 2020, 56(12): 66-72. DOI:10.3778/j.issn.1002-8331.1911-0321 |

| [6] |

陈卓, 吕娜, 陈坤, 等. 基于时空图卷积网络的无人机网络入侵检测方法[J]. 北京航空航天大学学报, 2021, 47(5): 1068-1076. |

| [7] |

代建建, 陶洋, 章思青. 基于自步学习的无线传感网入侵检测集成算法[J]. 计算机工程与设计, 2019, 40(5): 1249-1253+1270. |

| [8] |

孙宇嫣, 蔡泽祥, 郭采珊, 等. 基于深度学习的智能变电站通信网络故障诊断与定位方法[J]. 电网技术, 2019, 43(12): 4306-4314. DOI:10.13335/j.1000-3673.pst.2019.0143 |

| [9] |

马莉莉, 刘江平. 基于数据挖掘的光纤通信网络异常数据检测研究[J]. 应用光学, 2020, 41(6): 1305-1310. |

2022, Vol. 44

2022, Vol. 44