2. 广西水利电力职业技术学院,广西 南宁 530023

2. Guangxi Vocational College of Water Resources and Electric Power, Nanning 530023, China

因为舰船网络受到的局限较多,资源较为脆弱,导致其内部文件容易被入侵,从而遭到严重破坏,最后造成网络泄露、失效,在经济上蒙受巨大损失[1-3]。以此为前提,保护舰船网络安全,防止其受到各种入侵攻击是重中之重[4-5]。近年来舰船网络的信息传输量不断上升,网络数据会话关系连接的延迟时间也延长,直接导致非法入侵行为更加猖獗。面对上述问题,李军等[6]以三角模糊层次分析法为基础,设计舰船网络预警系统,吴育宝[7]设计以SOA为技术架构的舰船网络管理系统,但前者的网络数据采集精度较低,后者的检测性能较差,为此本文研究基于非法入侵检测的舰船网络安全预警系统。非法入侵检测指的是通过分析计算机网络节点数据检测其中是否存在违反安全的行为,具体可分为信息的采集、分析以及系统的响应3个模块[8]。

1 基于非法入侵检测的舰船网络安全预警系统 1.1 舰船网络安全预警系统总体结构以区块链为技术支撑构建基于非法入侵检测的舰船网络安全预警系统,实现舰船网络非法入侵信息的采集、检测以及安全预警,精准发出预警信号,可视化呈现非法入侵现场,令整体预警信息共享。系统以区块链技术为支撑实现数据信息服务,简化其读取与保存过程,在数据层采用NetflowV5采集舰船网络数据流,然后通过无线移动网络将其运输至容器层,通过IoT网关接收端连接网络服务器,降低数据传输量提升信息共享效率,实现交互同时封装、发布数据至中间层,中间层预处理舰船网络数据流令其精确程度提升,并且桥接环境与舰船,完成基础应用程序的封装可视化,同时通过接口与应用层交互,在应用层通过预警模块获取预警结果,经决策模块获取分析结果并呈现在可视化界面,极大程度降低非法入侵风险,提高舰船网络安全智能化水平,最后通过用户层实现整体过程管控。

1.2 基于Netflow的舰船网络数据采集系统数据层通过Netflow采集舰船网络数据,Netflow内包括关键域定义:源与目的的IP地址和端口号,协议、服务的类型和路由器输入端口共7个。利用路由器完成Netflow同其软硬件的舰船网络数据流缓存存储[9-10],整体数据流记录均保存在缓存数据中所示。采集到Flow实体舰船网络数据流记录时,于缓存区内刷新该数据包的新舰船网络数据流记录,如果后续采集的数据接近之前的记录,可加载其至对应记录。Flow聚集在缓存区内并持续刷新,置换适宜Flow并以V5格式记录进行输出,通过UDP聚集全部置换出的记录,将其传送至目的网络工作站。

1.3 基于无线移动网络舰船网络数据传输舰船网络安全预警系统的管理基础是无线移动网络的分布,舰船网络数据的传输应用无线移动网络完成。

以交换机为核心实现舰船网络数据流的接收和转换,在总节点部署大容量AC控制器,采用负荷分担策略运行,通过AC集中管理全部AP接入点,实现网络全覆盖,保证所有舰船网络信息的及时整合、传输以及存储[11],保证舰船网络信息的管理效果。

1.4 舰船网络安全预警系统应用层 1.4.1 舰船网络非法入侵预警通过系统应用层的预警模块解析网络传输时采集的实时舰船网络通信数据,并且对其数据形式进行转化。

舰船网络非法入侵数据源于传输至应用层的数据包,经过封装舰船网络协议传输非法入侵数据包至终端控制协议,传输数据包至无线移动网络,然后通过解析数据包获取数据帧,传输后解析所传输的数据帧,将其转化成舰船网络非法入侵解析需要的数据格式[12]。

应用完成解析的非法入侵数据展开系统的非法入侵检测。输入完成解析的非法入侵数据,对其进行数值化处理并展开训练,均衡化完成训练的数据,然后进行归一化处理,没有完成训练的数据则直接进行归一化处理,得到入侵检测模型,结合深度神经-记忆网络训练模型得到最优[13-14],对于不是最优的模型参数进行调整,至模型最优后展开测试,实现数据的分类检测。

具体非法入侵检测流程如下:

1)选取舰船网络非法入侵特征参数

已知舰船网络的非法入侵形式具有多样性,设置总样本数量为

| $ Q\left( i \right) = \sum {\sqrt {\frac{{\left| {m_1^i - m_2^i} \right|}}{{\eta _1^i + \eta _2^i}}} } 。$ | (1) |

其中,

2)舰船网络非法入侵检测

通过舰船网络待检测非法入侵数据

| $ Y = {W^{\rm{T}}}X ,$ | (2) |

其中,

| $ C = \sum\limits_{i = 1}^N \frac{\sqrt {{{{{\left( {X - {u_i}} \right)}^2}}}}}{N}。$ | (3) |

式中,

令

| $ {v_i} = \sum\limits_{j = 1}^n {\frac{{{u_{ij}} \cdot {x_i}}}{{{u_{ij}},\forall i}}} 。$ | (4) |

得到其第

| $ {d_{ij}} = \left\| {{v_i} - {x_j}} \right\|。$ | (5) |

得到所有非法入侵样本距离平方和为:

| $ Q = \sum\limits_{i = 1}^c {\left( {u_{ij}^md_{ij}^2} \right)\sum\limits_{j = 1}^n {\left( {u_{ij}^md_{ij}^2} \right)} } 。$ | (6) |

其中,

通过系统应用层的决策模块实现舰船控制,其中,舰船行驶是通过控制舰船主机上部署的电机实现,因此为保证控制的协调性,需要下发一个控制指令,驱动电机控制启动电机驱动器对电机实行控制。

电机控制器接收上位机或者导航模块以及遥控器下达的指令后,依据相应的控制策略或者方法获取舰船各个电机的转角和转速,获取的结果经由控制器无线移动网络实时传送至驱动器。各个驱动器依据指令信号,对舰船主机实行控制。其中转向电机旋转角度的获取,依据电机输出端的编码器完成。

1.4.3 系统应用层的可视化界面可视化界面是人机交互的重要媒介,也是展开舰船网络安全预警的重要技术手段。为使本文系统呈现的舰船网络安全预警结果更加多元化,选用电子地图模式将地球横、竖向划分为经、纬线共18条,组成地理位置网络经纬网。在地图内其坐标为双精度浮点,若将地图呈现在可视化界面内,需对地图坐标双精度浮点与屏幕坐标进行转换。在此使用图形相似比计算方式转换地图坐标与屏幕坐标后,通过地图控件MapX实现舰船网络安全预警可视化。

2 实验结果与分析为了测试本文系统的非法入侵检测预警效果,选取某舰船网络为实验对象。

利用本文系统采集不同信号频率下该舰船网络的数据流信息,采集结果如图1所示。本文系统的网络数据流采集结果随着样本数据的增加,预测值与实际值之间的误差逐渐减小,二者几乎重合,相对误差较小,相对误差最小值约为 0.04%,可有效保证后续网络安全预警的精度。

|

图 1 舰船网络数据流采集结果 Fig. 1 Ship network data stream acquisition results |

网络会话连接延迟表示因为舰船网络传输差异导致的会话连接等待时间不同,由于系统存在多种非法入侵形式,网络会话连接延迟时间越长,系统被非法入侵的风险越高,反之越低。本文系统的网络连接规划如图2所示。可知,通过通信卫星能够监测到相关舰船之间的网络连接情况,经过空中的通信信号收发器,可以有效维持相关舰船同中心通信舰船间的稳定网络关系。将中心通信舰船与8个下级子舰船相连,其中1~4号、5~8号舰船的数据丢弃水平分别为5或20 MB/ms。

|

图 2 本文系统网络连接规划图 Fig. 2 This paper system network connection planning diagram |

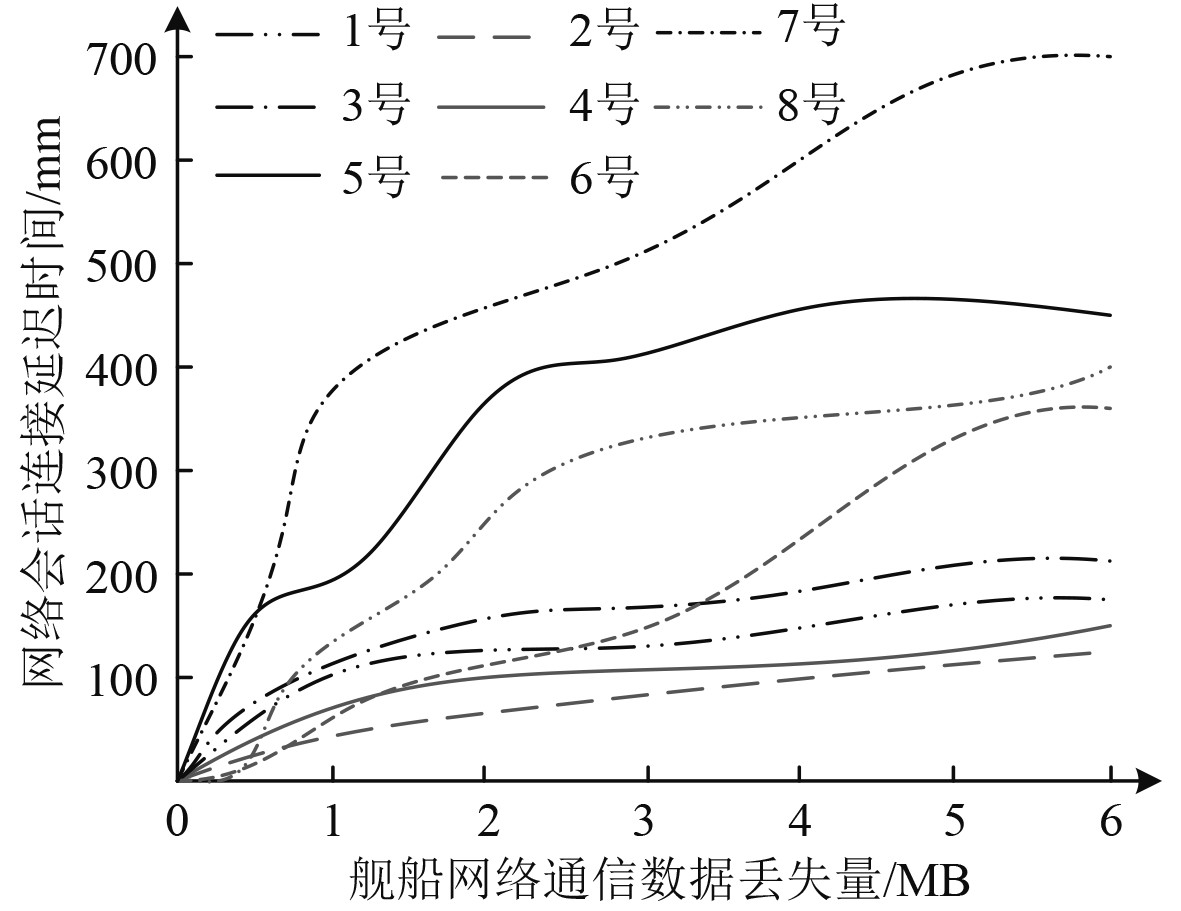

经本文系统控制图2中的双号子舰船主机,忽略单号子舰船。研究差异舰船网络通信数据丢弃形式下,中心舰船和子舰船之间的网络会话连接延迟时间变化,具体情况如图3所示。可知,5 MB/ms数据丢弃水平下,随着舰船网络通信数据丢失量的增加,中心通信舰船和1~4号子舰船间的网络会话连接延迟时间随之不断增长。但是二者的网络会话连接延迟时间只是较小程度地增加,且本文系统控制后的2,4号子舰船的网络会话连接延迟显著小于1,3号子舰船。20 MB/ms数据丢弃水平下,7号子舰船和中心通信舰船的网络会话连接延迟时间最大,高达700 ms,5号子舰船其次,远大于本文系统控制后6,8号子舰船的相关延迟时间。综上可知,经本文系统控制后,舰船之间的网络会话连接延迟时间也可以受到良好控制,可有效抑制非法入侵行为。

|

图 3 网络会话连接延迟 Fig. 3 Network session connection delay |

建立满足舰船网络安全预警的非法入侵检测数据集,基于各项舰船网络特征集合CUP99数据集令数据集具有舰船网络特征和非法入侵样本,并随机划分为舰船网络非法入侵检测的训练集与测试集,数据集数据量如表1所示。

|

|

表 1 舰船网络非法入侵检测数据量表 Tab.1 Data table of ship network intrusion detection |

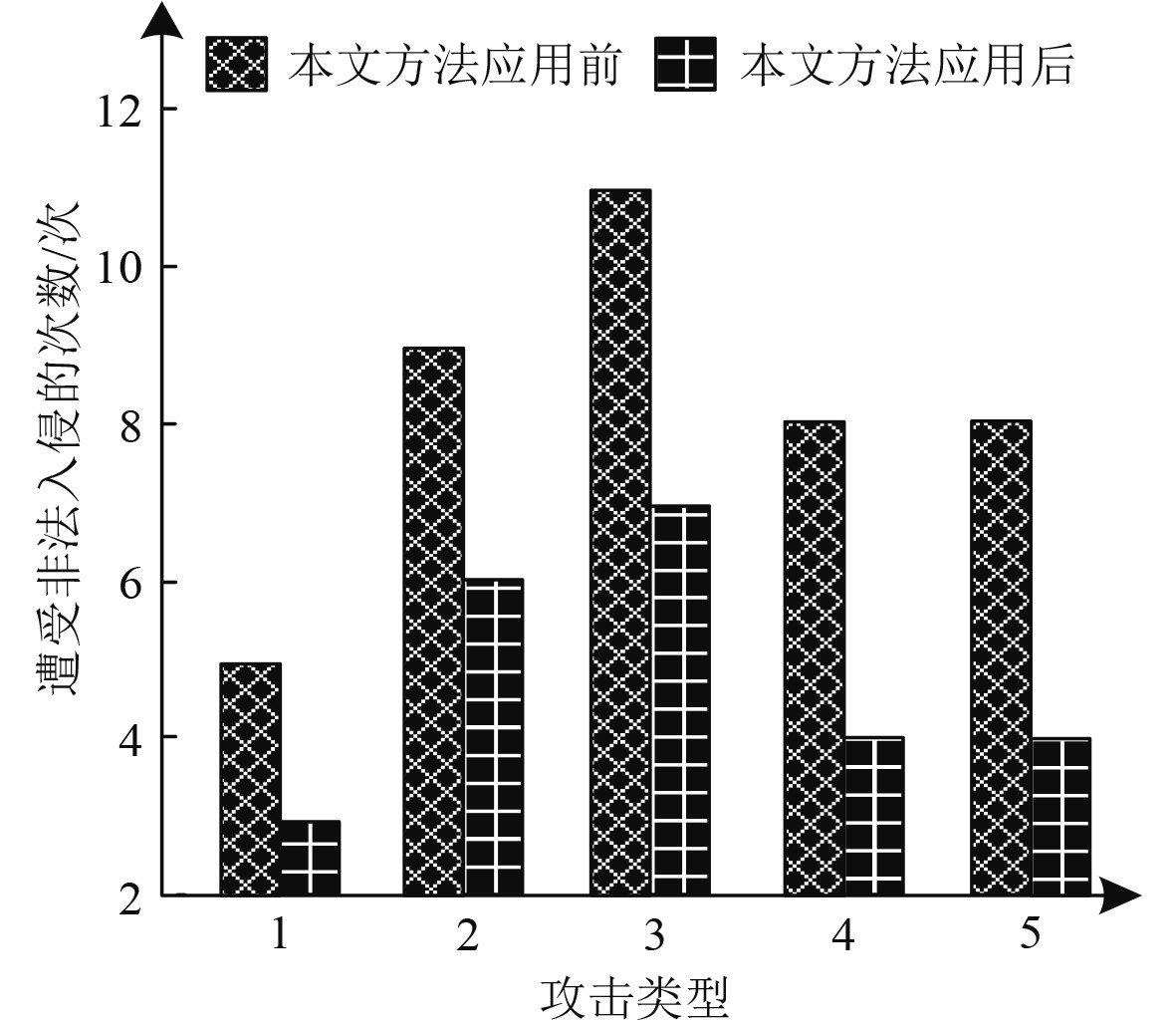

通过舰船网络非法入侵检测的训练集训练应用本文系统前后的非法入侵样本,然后测试集展开测试,得到应用本文系统前后遭受非法入侵的结果如图4所示。分析图4得到,采用本文系统后受不同类型的非法入侵次数显著减低,说明本文系统具有较高的应用安全性能。原因是本文应用后,可有效针对各类型非法入侵进行预警,并通过用户端实时对该入侵情况进行防范、处理,有效提升了本文系统对于不同非法入侵类型的防御能力。

|

图 4 非法入侵测试结果 Fig. 4 Illegal intrusion test results |

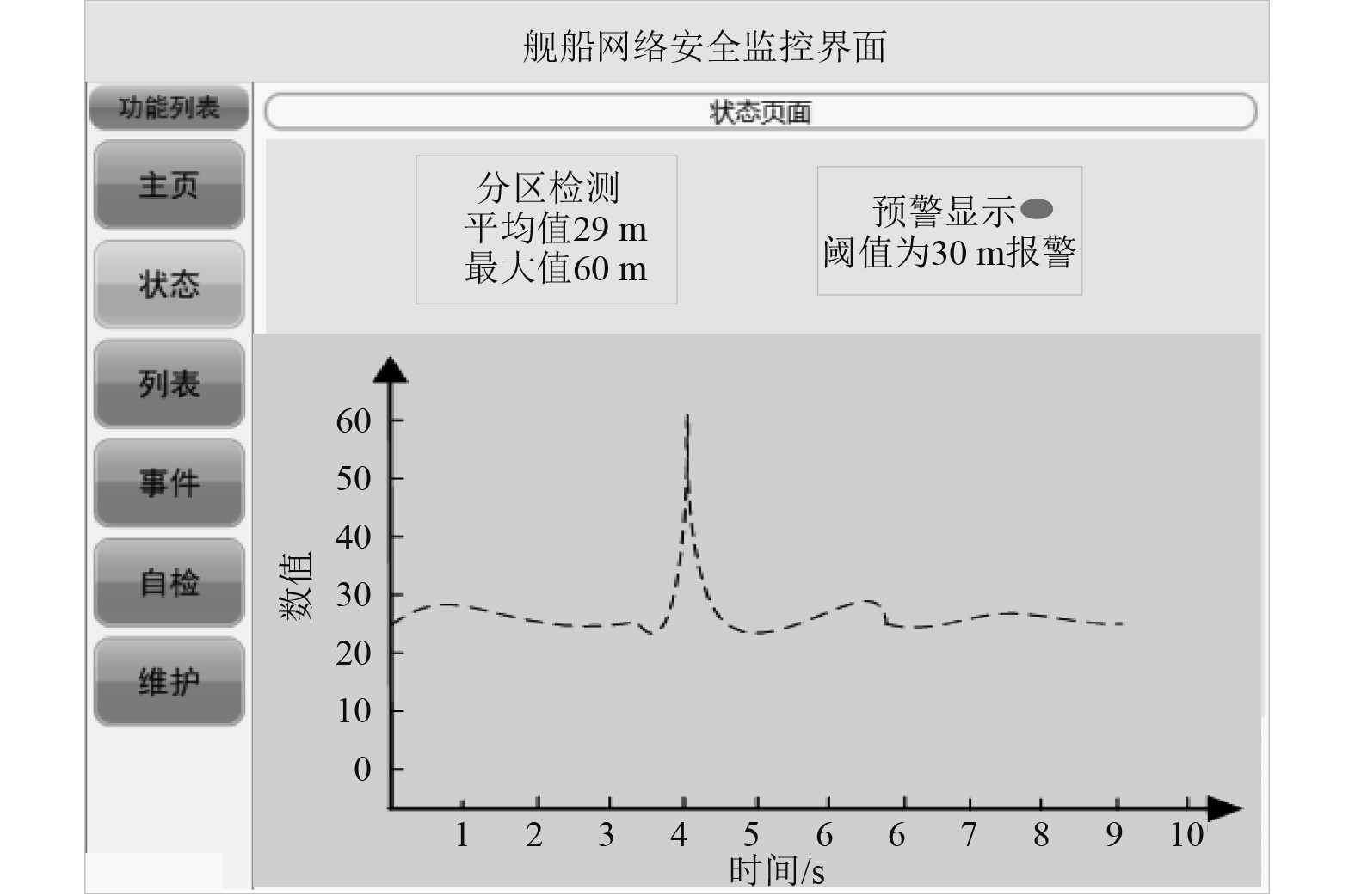

监控该舰船网络的安全界面如图5所示。可以看出,整体被监控舰船网络安全的非法入侵样本距离平均值和最大值分别为29 m和60 m。本文系统监测到4 s之前的非法入侵样本距离变化平稳,且低于阈值,在4 s时监测到的非法入侵样本距离高于设定的阈值,说明出现非法入侵,此时本文系统启动对应处理措施,令其恢复平稳,说明本文系统实现舰船网络安全的有效监测和预警。

|

图 5 舰船网络安全监控界面 Fig. 5 Ship network security monitoring interface |

若系统进行长时间运行,可能会在过程中出现偶发故障,继而引起自动热启动现象。以自动热启动次数为指标衡量系统的可靠性,在系统连续运行1750 h前,其自动热启动累计次数均小于1次,在连续运行时间为1750~3500 h时段内,系统的自动热启动累计次数为1次。系统的自动热启动累计次数跟随连续运行时间的增加而缓慢增加,在系统连续运行5000 h时,自动热启动累计次数仅为3次。说明本文系统在运行过程中出现的中断情况较少,出现预警错误的几率小,具有较高的可靠性。

3 结 语本文设计的基于非法入侵检测的舰船网络安全预警系统具有较高的舰船通信安全研究价值,其克服了传统舰船在网络安全预警方面存在的缺陷,通过Netflow采集舰船网络数据流,解决网络通信数据采集精度低的问题,同时引入网络协议解析数据流,提高数据的分类准确性,最后通过非法入侵检测完成舰船网络安全预警,有效保证舰船网络安全。

| [1] |

王春东, 刘懿铭, 叶欣. 基于入侵检测的网络安全态势评估技术[J]. 南开大学学报(自然科学版), 2021, 54(5): 36-41. |

| [2] |

马琳, 王云霄, 赵丽娜, 等. 基于多模型判别的网络入侵检测系统[J]. 计算机科学, 2021, 48(z2): 592-596. |

| [3] |

慕羡. 船舶导航系统无线网络技术IEEE802.11i安全加密技术[J]. 舰船科学技术, 2020, 42(20): 97-99. |

| [4] |

秦可, 卜仁祥, 李铁山, 等. 基于PCA和SAPSO的船舶风压差神经网络预测模型[J]. 上海海事大学学报, 2020, 41(2): 6-10. |

| [5] |

谢雨飞, 田启川. 基于隐马尔可夫模型的CTCS无线通信系统入侵检测分析[J]. 铁道学报, 2021, 43(8): 73-80. DOI:10.3969/j.issn.1001-8360.2021.08.009 |

| [6] |

李军, 刘杰, 杨梓辉. 基于三角模糊层次分析法的高原库区施工船舶安全预警系统的设计[J]. 上海海事大学学报, 2021, 42(1): 94-99,106. |

| [7] |

吴育宝. 基于SOA架构的船舶网络信息安全管理系统[J]. 舰船科学技术, 2020, 42(22): 169-171. |

| [8] |

张文泷, 魏延, 李媛媛, 等. 基于CA-ResNet网络与nadam优化的入侵检测算法[J]. 重庆师范大学学报(自然科学版), 2021, 38(4): 97-106. |

| [9] |

周毅, 李萌, 张海涛, 等. 船岸一体化数据管理系统的网络安全技术[J]. 船海工程, 2021, 50(3): 73-76. DOI:10.3963/j.issn.1671-7953.2021.03.018 |

| [10] |

程小辉, 牛童, 汪彦君. 基于序列模型的无线传感网入侵检测系统[J]. 计算机应用, 2020, 40(6): 1680-1684. |

| [11] |

王放, 邢冀川. 一种改进型神经网络的光纤预警系统适应性研究[J]. 北京理工大学学报, 2021, 41(6): 649-657. |

| [12] |

杨天琦, 王琦, 叶志浩. 基于迁移支持向量机的舰船综合电力系统继电保护方法研究[J]. 电力系统保护与控制, 2020, 48(23): 124-132. |

| [13] |

李龙浩, 严庆新, 翁建军, 等. 三峡坝区船舶通航安全风险演化的复杂网络模型构建[J]. 船海工程, 2021, 50(4): 137-140. |

| [14] |

魏祥渊, 王兴华, 李丽娜, 等. 雷达误差对船舶碰撞危险预警性能的影响[J]. 上海海事大学学报, 2020, 41(3): 42-46,96. |

2022, Vol. 44

2022, Vol. 44