物联网的发展无疑加速了数字化车间时代的到来,工业物联网控制已成为一个热门问题。工业物联网在远程监控,信息收集和减少人力[1]等方面具有巨大优势。因此,它已被广泛应用于智能电网[2],智能工厂[3]等物联网控制情景中。工业物联网控制系统实现了远程设备与控制端之间的双向通信,可以对分散式基础设施进行集中监控。

不同的工业物联网系统具有不同的角色和功能。例如,监督控制和数据采集(SCADA)系统已被广泛应用于智能电网和数字油田[4]。然而,在诸如数字化智能工厂的场景中,海量数据和复杂的管理逻辑使得数据通常由第三方云进行初步分析和处理,然后转发给相应的企业或用户[5]。

分散的基础架构和多样化的应用程序需求明显增加了工业物联网系统中数据泄露的风险。然而,工业企业和工业数据通信协议的设计者并未对潜在的安全问题给予足够的重视[6]。工业物联网是典型的高风险行业,许多数据管理和消息传输模块却遭受内部人员或外部人员的密集攻击[7]。常见工业物联网协议,如Modbus,BACnet,MQTT[8],并非为数据安全性而设计,通常存在缺少身份验证,数据机密性、数据完整性检查和其他问题,这使得工业通信数据容易受到窃听,身份欺诈和其他攻击。Zolanvari等[9]专门分析了工业物联网场景下主流协议的脆弱性和可能引起的攻击。

面对脆弱的工业物联网协议,业内已经做出了一些努力,提出了新协议来保护硬件安全性或保证数据完整性,但这仍然不足以解决问题。与智能家居和其他物联网平台不同,太多的应用场景和通信协议加剧了工业物联网平台中严重且广泛的安全风险。提出的一些方案通过采用加密策略来实现物联网平台中的隐私保护和需求聚合[10],但是通常是根据特定的场景设计的,这使得这些解决方案主要是孤立和分散的。很少有工作能够大规模解决工业物联网平台的常见数据安全问题,这意味着定制的安全要求大大提高了不同平台的部署成本和难度。因此,本文提出一种可以广泛解决不同工业物联网平台所面临的数据安全风险的解决方案。

本文对不同类型的工业物联网控制场景进行深入分析,设计了一种通用的安全方案来保护工业物联网控制中的数据安全。首先分析工业物联网场景所面临的风险,包括工业物联网协议的不安全性,弱密码安全配置,内部攻击的可能性,不安全的远程支持以及云的不可靠性。然后针对上述攻击,将不同的工业通信场景抽象为一个通用模型,并提出了在该模型下应达到的安全要求。最后,使用基于身份的可分组条件代理重新加密技术[11],构造一个通用安全技术方案。结果表明,该方案能够以较低的开销实现智能控制的数据安全性。本文研究总结如下:

1)新模型。

将不同的通信模型抽象为一个统一的通用模型。工业物联网平台的安全性取决于环境、协议、设备,这使得保护数据安全性的现有努力通常仅限于特定情况。这不能满足工业物联网平台复杂和广泛使用环境的需求。本文的工作使设计技术方案来保护各种工业物联网平台的数据安全成为可能。

2)全面的风险分析。

从内到外探索导致大多数工业物联网平台的数据泄露风险。协议风险:通信协议漏洞。用户使用:弱密码和内部攻击造成的安全风险。外部风险:第三方平台和基础架构脆弱的外部接口的安全风险。

3)新技术方案。

提出一种通用安全技术方案,该技术方案可以实现身份认证,数据机密性和数据的细粒度分布,满足当前的工业控制安全需求。本文评估了该方案在实际场景中的性能,结果表明额外增加的开销可以忽略不计。

1 相关工作由于覆盖范围广、安全性较低,工业物联网控制系统在遭受攻击后通常会造成巨大的损失。Pollet等[12]对SCADA,EMS,DCS,AMI和智能电网系统进行了100多次安全评估,其中SCADA相关安全事件的主要原因是企业IT网络流量和第三方网络互连。首次引入工业物联网协议时,工业物联网系统的安全性不是问题。结果,诸如MODBUS,Ethernet / IP,DNP 317和iso-tsap之类的通用协议在运行时不提供机密性、身份验证或数据完整性,从而使其容易受到各种攻击[13]。为了解决工业物联网控制系统中的安全问题,已经提出了许多解决方案。Sun等[14]开发了一种网络物理监视系统(CPMS),用于检测智能电表入侵和不良数据注入攻击。Celik等[15]引入了SAINT,这是一种用于物联网应用程序的静态污染分析工具,用于评估物联网设备的安全性和隐私风险,但不能保证链接上数据的安全性。Mahmood等[16]提出一种基于Diffie-Hellman的混合轻量级认证方案,并确保了消息的完整性,但没有考虑中间节点的安全性。Lin等[17]提出了一种基于区块链的安全双向认证系统BSeIn来实现细粒度的访问控制策略,但是BSeIn的开销在大多数工业物联网控制系统中都不能忽略。Saxena等[18]提出了一种智能电网的认证和授权方案,可以有效地防止对不同设备的各种内部和外部攻击。但是,由于弱口令攻击和其他问题,该方案无法有效识别受攻击的恶意设备。

2 工业物联网控制系统概述大量工业物联网系统根据功能需求和场景使用专有的通信协议。有数十种常见的工业物联网协议,适用于不同的工业物联网控制场景。常见的工业物联网控制系统可以大致分为两类:一类是以智能电网和数字油田为代表的SCADA系统;另一类是以智能工厂为代表的基于云平台的工业物联网控制系统。

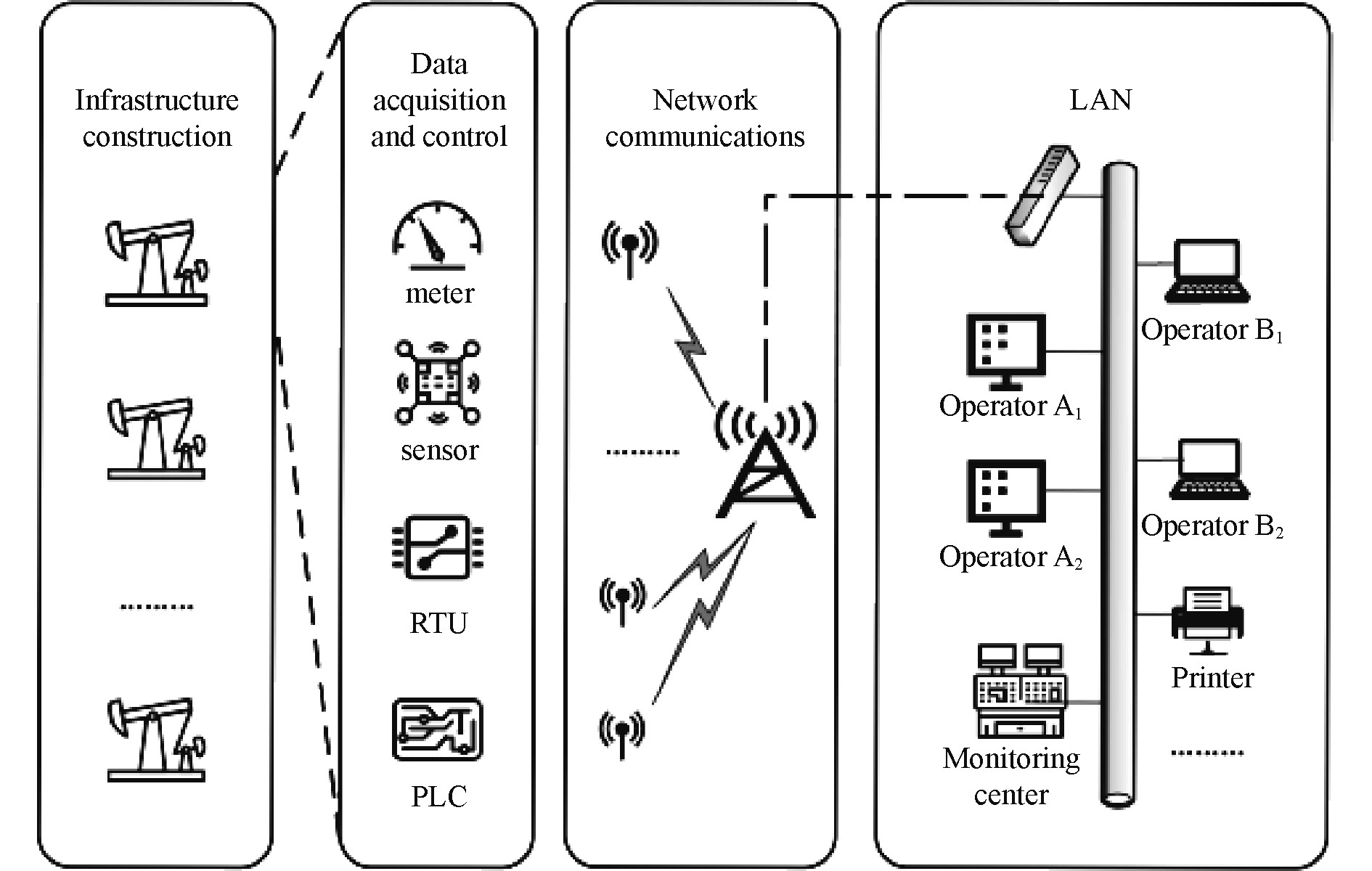

2.1 SCADA系统通常,SCADA系统中有2个主要角色,即中心和外围设备。外围设备是数据持有者,通常是基础结构。在数字油田的情况下,外围设备是油井。为了确保油井的正常运行,在油井中分布了大量传感器,用于感测现场数据。此外,采集现场的每个基础设施还配备有PLC和RTU,用于将电信号转换为数字信号,处理数据和控制设备。中心是数据请求者或命令启动器。控制器和监控中心之间的数据交互通常通过无线网络传输。通常情况下,监控中心对监控工作进行统一管理,权限分配给不同的运营商,对不同地区的基础设施进行监督。图1为SCADA系统的体系结构。

|

图 1 SCADA系统的体系结构 Fig. 1 SCADA System Architecture |

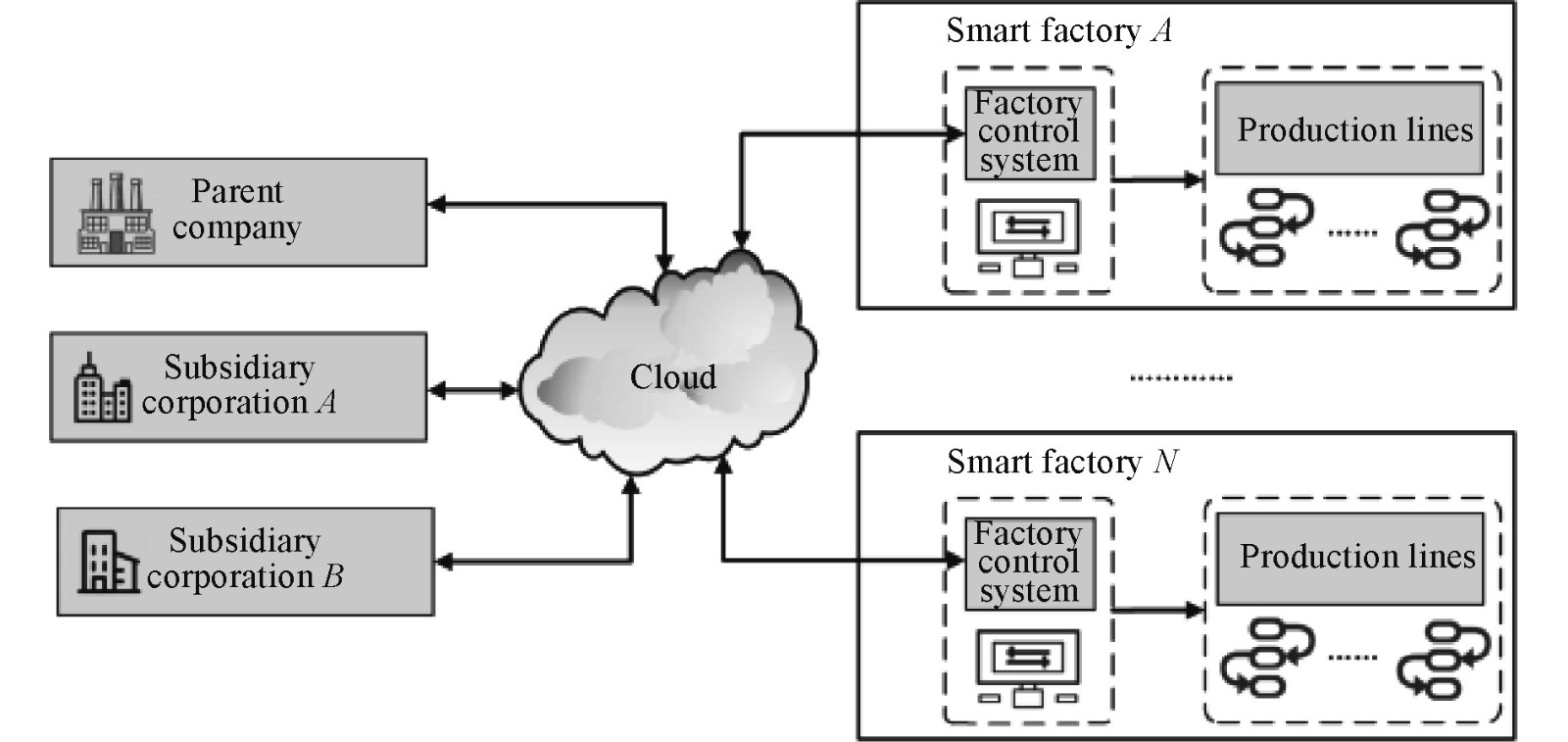

智能工厂和智能家居设备的运行是典型的基于云的工业物联网控制系统。智能工厂利用物联网技术和设备监控技术来加强信息管理和服务,实现车间的无人管理。如图2所示,不同车间中的每条装配线都配备有车间控制器,负责发布车间生产条件并接收指令。因为有许多从事工业生产的公司,无法实现集中管理。因此,车间控制器连接到云,而云连接到公司网络。云执行数据的初步处理和分析,并将数据交付给相应的公司和车间进一步处理。

|

图 2 基于云的工业物联网控制系统的架构 Fig. 2 Cloud-based industrial IoT control system architecture |

SCADA系统中的基础设备通常较弱,并且需要在现场配备数据采集和控制设备。但是,基于云的工业物联网控制系统增加了云,从而将一些计算任务转移到云中,从而减轻了监控中心的负担。

3 工业物联网安全威胁 3.1 不安全的工业物联网协议大多数工业物联网协议仅设计为考虑不同的应用场景、功能要求和运营效率,而没有考虑安全问题。作为行业标准协议,Modbus还存在以下问题:

1)缺乏身份证明。这意味着攻击者只需找到有效地址即可建立Modbus会话。

2)缺少授权。这意味着用户之间没有分类,用户权限也没有划分,这大大增加了内部攻击的可能性。

3)缺乏数据加密机制。数据以纯文本格式传输,因此攻击者很容易拦截和解析数据。

由于工业物联网协议太多,无法通过统一的协议修改方式来解决这些安全问题。

3.2 弱密码安全配置由于缺乏网络安全意识,各个行业中的设备普遍存在弱密码配置,大部分路由器、网关和设备都配置有默认密码和空密码[19]。

在具有大量基础设施、工业控制路由器、PLC、RTU、HMI应用软件等的工业物联网控制系统中,此问题更为严重。由于这些设备分散且无法在物理级别受到保护,因此这意味着弱密码问题无疑是工业物联网控制系统中的漏洞[20]。本文实际调查了采用工业物联网控制系统的6家公司的23种设备和应用,其中18种设备使用弱密码或空密码,结果如表1所示。

|

|

表 1 弱密码设备的统计信息 Tab.1 Statistics of weak password devices |

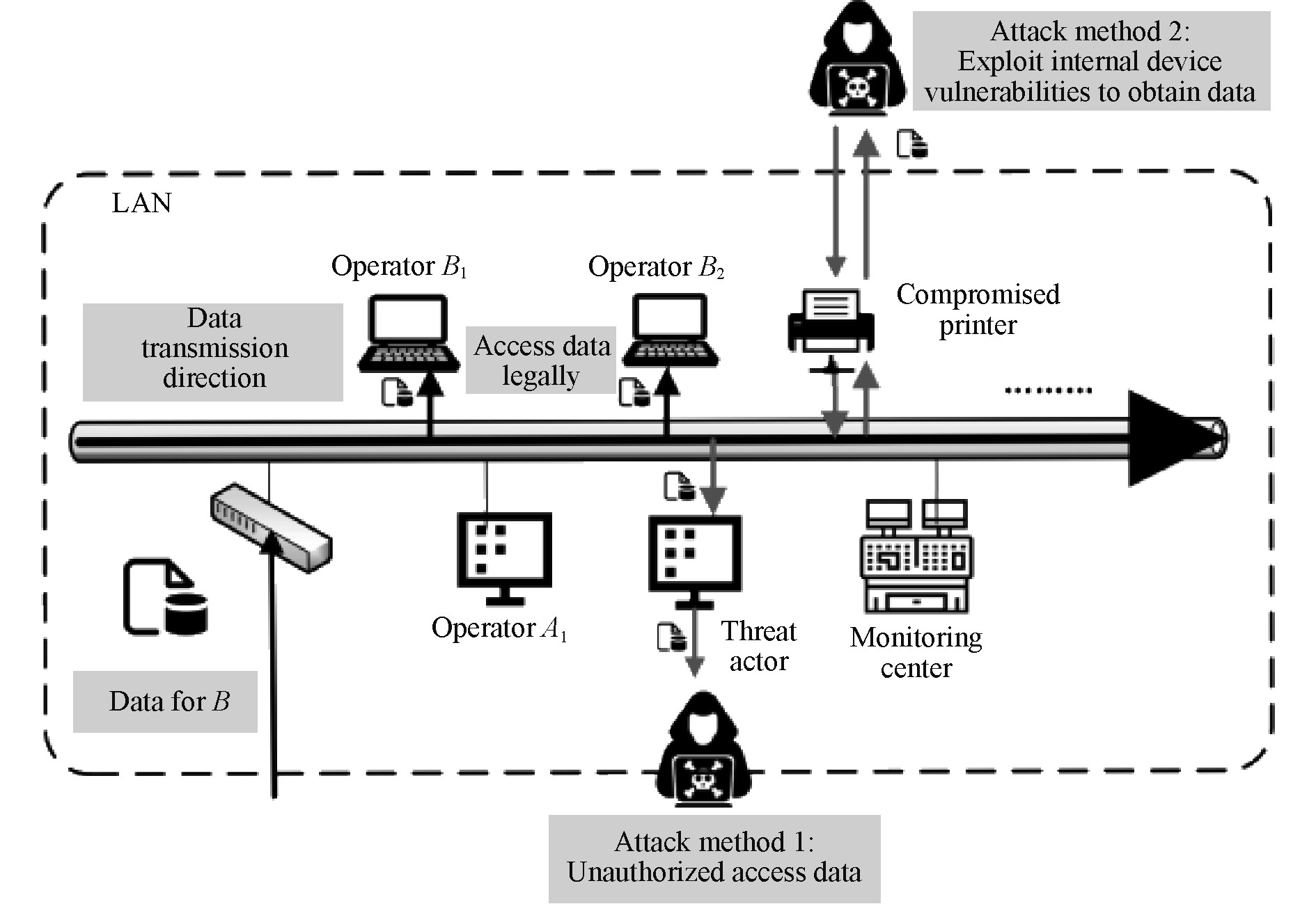

数据流经无线网络并到达公司的局域网后,将其堆积在数据的临时存储区中,等待相应的监视器提取并处理。但是,如图3所示,现有的工业物联网协议没有设置用户权限的划分,并且很少有公司网络预先划分数据,这意味着局域网中的所有用户都可以访问任何基础设施信息。

|

图 3 内部攻击模式。 Fig. 3 Internal attack model |

实际上,不同组的操作员处理来自不同区域的设备的消息。未经授权,不得访问其他设备信息。另外,由于内部网络中存在打印机和路由器等低安全性设备,攻击者也可以通过攻击低安全性设备来读取内部网络的数据。

3.4 云平台的不可靠性许多工业物联网控制系统利用云来进行初步的数据分析,并传输到相应的设备和用户,以实现高效的数据管理。但是,工业物联网控制系统中的数据未加密,这意味着在云中存储和处理的数据是明文。因此,作为第三方平台,云可以获取流经它的所有私有数据。由云数据泄露引起的企业损失案件数量逐年增加,已逐渐成为网络社区关注的关键安全问题之一。

4 本文方案 4.1 设计目标设计目标是抵御上文定义的4种可能的攻击,而又不影响系统的功能和性能。由于工业物联网控制系统通常基于不同的协议,因此本文方案不能基于特定的通信协议。设计目标如下:

1)抵抗窃听攻击。在数据通信过程中,可以防止攻击者从信道窃听并窃取任何明文信息。

2)认证。可以实现通信双方的身份认证,并确保通信双方都是合法的设备或用户。

3)细粒度的访问控制。可以对不同用户的访问权限进行细化划分(例如配置者,不同操作员的权限等),以确保不同操作员在未经授权的情况下无法获取其他设备的隐私信息。

4)基于不受信任的云。云可以完成数据的基本处理和转发,但不能窥探任何明文信息。

5)保证性能。安全方案不会产生过多的性能和时间开销。

4.2 通用模型为了设计适用于各种工业物联网控制系统的通用方案,将这些应用场景抽象为一个统一的模型,该模型分为设备层,数据转发层和数据处理层,如图4所示。

|

图 4 工业物联网控制系统的通用模型。 Fig. 4 Universal control system model of industrial IoT |

1)设备层。

在SCADA系统(数据采集与监视控制系统)或基于云的工业物联网控制系统中,某些基础设施无法独立处理消息,因此需要PLC(可编程逻辑控制器)和RTU(远程终端控制系统)分析数据包或转换信号。其他基础架构可以自己完成此操作。因此,将采集或控制设备及基础设施统一到设备层中,该层负责响应来自数据请求者的消息。

2)数据转发层。

在SCADA系统中,数据通过网络通信到达上位计算机,然后传递到监视中心。在基于云的工业物联网控制系统中,云负责将数据从不同的车间转发到不同的公司。将负责这些工作的角色定义为数据转发层。

3)数据处理层。

在任何系统中,都有向基础结构发出控制命令的数据请求者或用户,但是这些用户的身份在不同情况下是不同的。具有高权限的用户可以读取所有数据,并具有对所有设备的控制权限。不同类型的运营商对不同区域或不同类型的基础结构具有控制权。将这些具有不同权限的用户定义为数据处理层。

4.3 方案1)初始化。

特权最高的用户H首先将密钥作为可信用户分发给运营商和基础架构。具体来说,H首先运行

由于不同区域的基础架构由不同的操作组管理,因此H在初始化阶段需要为不同区域的基础架构配置访问控制权限。具体地,以A组为例,H首先为A组定义条件集

2)运行。

在实施该方案时,本文需要考虑将基础结构发送数据到一个组,临时用户申请对基础结构的访问等。分3类总结实施该计划可能发生的情况。

1)运营商A1访问/控制基础结构XA。本文记录来自操作员A1的访问请求或控制命令为m。A1首先用他的私钥

2)操作组A访问/控制基础结构XA。与第一种情况类似,不同之处在于消息转发层中使用了

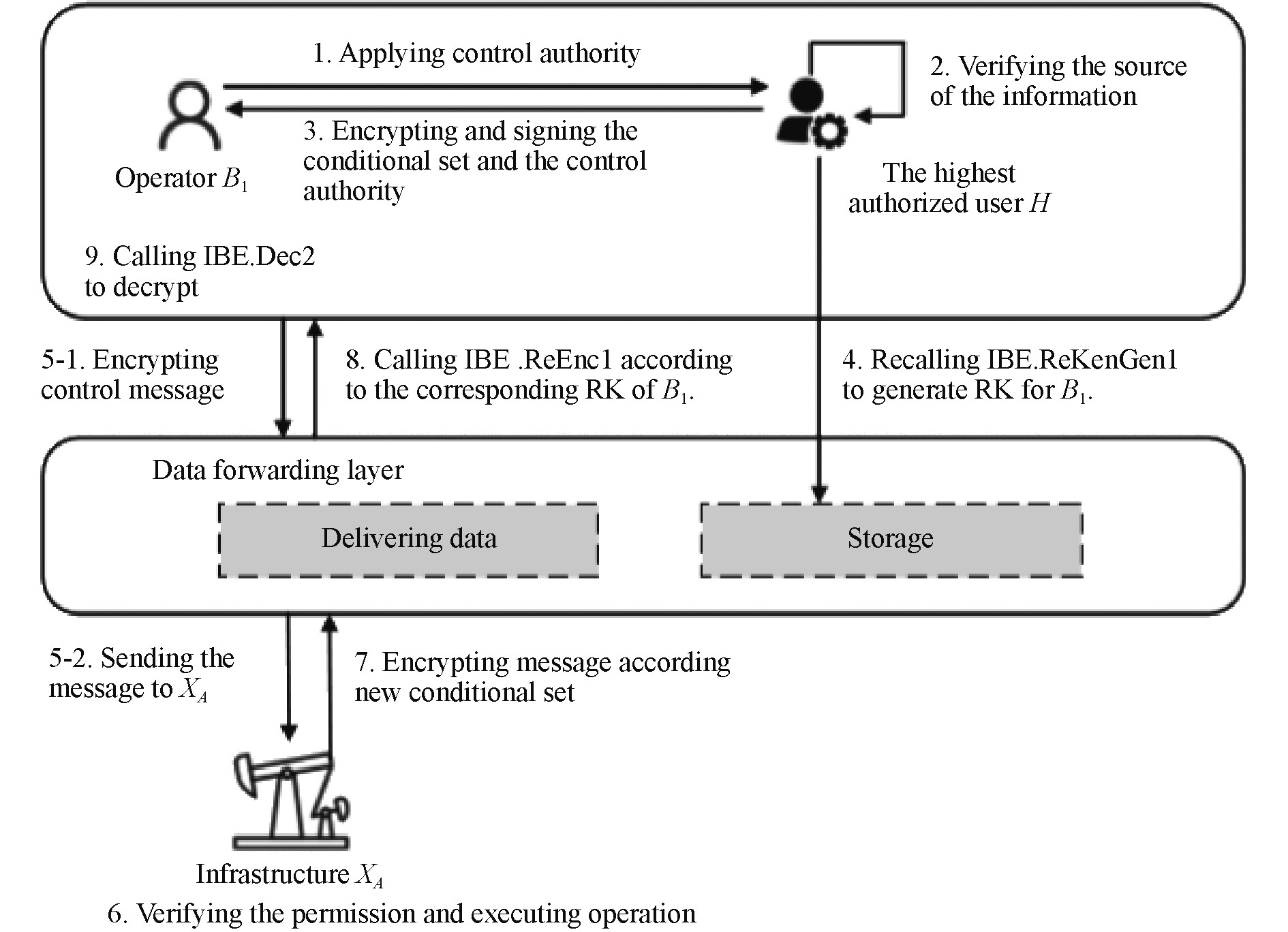

3)操作员B1访问/控制基础结构XA。为了实现灵活的权限控制,本文需要在工业物联网控制过程中考虑对用户的临时授权。本文的方案在这种情况下工作,如图5所示。

|

图 5 临时授权用户控制接口 Fig. 5 Temporarily authorized user infrastructure |

操作员

1)安全的初始化环境。基础架构和方案的初始化安全性非常重要。本文应该确保在初始化阶段安全地传输密钥信息和身份信息。许多情况下都假定安全初始化过程是安全的,但这不是事实,这就是对称密钥不能直接应用于密钥协商情况的原因。如果初始化不安全,则不能保证系统运行时安全性。

2)基础架构不应在本地存储太多数据。基础架构分布在遥远的外围,因此很难统一维护和管理。每个基础结构被破坏的可能性取决于环境,与外部网络的连接性等,因此无法轻松保证其安全性。如果基础设施长时间存储数据或存储大量关键信息,则可以获得更多的隐私信息,这对于工业物联网控制系统是不利的。

3)不同的安全等级。不同的工业物联网控制系统对安全性有不同的要求。可以考虑使用校验码来检查数据完整性,并增强基础结构本身的安全性,以满足不同的安全性要求。另外,对于计算能力较弱的基础架构,还可以使用混合加密来增加对称加密在总加密时间内的比例,以减轻基础架构的负担。还可以考虑可选的安全级别。本文根据实际需要选择不同的加密算法,以实现安全性和性能之间的平衡。

6 结 语本文讨论了不同类型的工业物联网控制系统及其面临的挑战,并详细分析工业物联网控制系统的安全威胁。由于工业物联网控制系统的多样性以及所使用协议的复杂性,现有工作无法为其提供通用的安全机制。因此,本文将不同的工业物联网控制系统抽象为一个通用模型,并定义了工业物联网控制系统应满足的安全要求。基于此通用模型和基于身份的可分组条件代理重新加密,设计一种安全高效的方案来保护工业物联网控制系统中的数据。从理论上证明了本文方案可以有效地防止本文定义的4种攻击。在评估性能时,本文方案仅引入了最小的开销。本文总结了用户的经验和方案设计思想,为探索安全高效的工业物联网控制系统方案提供了启发。

| [1] |

Y. LIAO, LOURES E. D. F. R., DESCHAMPS F... Industrial internet of things: A systematic literature review and insights[J]. IEEE Internet of Things Journal, 2018, 5(6): 4515-4525. DOI:10.1109/JIOT.2018.2834151 |

| [2] |

K. K. ZAME, BREHM C. A., NITICA A. T., et al.. Smart grid and energy storage: Policy recommendations[J]. Renewable and Sustainable Energy Reviews, 2018, 82: 1646-1654. DOI:10.1016/j.rser.2017.07.011 |

| [3] |

G CHENG, L LIU, X QIANG, et al, Industry 4.0 development and application of intelligent manufacturing[C]//2016 international conference on information system and artificial intelligence (ISAI), IEEE, 2016: 407–410.

|

| [4] |

Z. H. SUN, X TIAN.. Scada in oilfields[J]. Measurement and Control, 2010, 43(6): 176-178. DOI:10.1177/002029401004300603 |

| [5] |

PISCHING M. A., JUNQUEIRA F., SANTOS FILHO D. J., et al. Service composition in the cloud-based manufacturing focused on the industry 4.0[C]//Doctoral Conference on Computing, Electrical and Industrial Systems, pp. 65–72, Springer, 2015.

|

| [6] |

D. DZUNG, NAEDELE M., VON HOFF T. P., et al.. Security for industrial communication systems[J]. Proceedings of the IEEE, 2005, 93(6): 1152-1177. DOI:10.1109/JPROC.2005.849714 |

| [7] |

H REN, H LI, Y DAI, et al. Querying in internet of things with privacy preserving: Challenges, solutions and opportunities[J]. IEEE Network, 2018, 32(6): 144-151. DOI:10.1109/MNET.2018.1700374 |

| [8] |

MORRIS T., VAUGHN R., DANDASS Y.. A retrofit network intrusion detection system for modbus rtu and ascii industrial control systems[C]//2012 45th Hawaii International Conference on System Sciences, pp. 2338–2345, IEEE, 2012.

|

| [9] |

ZOLANVARI M., TEIXEIRA M. A., GUPTA L., et al.. Machine learning-based network vulnerability analysis of industrial internet of things[J]. IEEE Internet of Things Journal, 2019, 6(4): 6822-6834. DOI:10.1109/JIOT.2019.2912022 |

| [10] |

H LI, Y YANG, Y DAI, et al. Achieving secure and efficient dynamic searchable symmetric encryption over medical cloud data[J]. IEEE Transactions on Cloud Computing, 2017, PP(99): 1-1. |

| [11] |

Q HUANG, Y HE, W YUE, et al.. Adaptive secure cross-cloud data collaboration with identity-based cryptography and conditional proxy re-encryption[J]. Security and Communication Networks, 2018, 2018. |

| [12] |

POLLET J., CUMMINS J... Electricity for free? the dirty underbelly of scada and smart meters[J]. Proceedings of Black Hat USA, 2010, 2010. |

| [13] |

SANDARUWAN G., RANAWEERA P., OLESHCHUK V. A.. Plc security and critical infrastructure protection[C]//2013 IEEE 8th International Conference on Industrial and Information Systems, IEEE, 2013: 81–85.

|

| [14] |

Y SUN, X GUAN, T LIU, et al. A cyber-physical monitoring system for attack detection in smart grid[C]//2013 IEEE Conference on Computer Communications Workshops (INFOCOM WKSHPS), IEEE, 2013: 33–34.

|

| [15] |

CELIK Z. B., BABUN L., SIKDER A. K., et al. Sensitive information tracking in commodity iot[C]//27th {USENIX} Security Symposium ({USENIX} Security 18), 2018: 1687–1704.

|

| [16] |

MAHMOOD K., CHAUDHRY S. A., NAQVI H., et al.. A lightweight message authentication scheme for smart grid communications in power sector[J]. Computers & Electrical Engineering, 2016, 52: 114-124. |

| [17] |

C. LIN, D. HE, X. HUANG, et al.. Bsein: A blockchain-based secure mutual authentication with fine-grained access control system for industry 4.0[J]. Journal of Network and Computer Applications, 2018, 116: 42-52. DOI:10.1016/j.jnca.2018.05.005 |

| [18] |

SAXENA N., CHOI B. J., R. LU.. Authentication and authorization scheme for various user roles and devices in smart grid[J]. IEEE transactions on Information forensics and security, 2015, 11(5): 907-921. |

| [19] |

HELBLE S. C., GARTNER A. J., MCKNEELY J. A.. Increasing the security of weak passwords: the spartan interface[C]// arXiv preprint arXiv: 2019: 1905.

|

| [20] |

SARKAR S., SARKAR K., GHOSH S.. Cyber security password policy for industrial control networks[C]//2015 1st International Conference on Next Generation Computing Technologies (NGCT), IEEE, 2015: 408–413.

|

2021, Vol. 43

2021, Vol. 43