在船舶的通信导航系统中,对信息和控制命令的加密传输一直都是人们研究的重点,而普通的加密算法已经不能满足人们对高保密信息的通信需求,于是出现了以混沌序列作为加密密钥的通信系统,通过混沌序列的加密,通信系统中的数据能够有效地防止被破解[1-2]。本文主要研究了混沌序列的加密原理,利用熵的不可预测性,开发了一种新型的加密通信系统,最后的仿真结果说明,此算法的加密性能可以满足一般通信的需求。

1 混沌序列发生原理首先建立混沌系统中的离散模型

| ${x_{n- 1}} = f({x_n}),x \in S \in {R^n}\text{。}$ | (1) |

式中,f:S→S为未含任何随机项的函数,其中主要有噪声干扰和参数采样误差。因为,在建立混沌模型中,这些因素的影响很小,可以忽略[3-4]。

在对某一时刻的状态进行建立和预测时,需要将这些状态划分成若干个状态元,然后对这些状态元进行相关的演化操作。因此,先建立统一的状态空间S、并划分不相关联的m个子区间

| $\beta = \{ {C_1},...,{C_m}\} ,\bigcup\nolimits_{i = 1}^{i = m} {{C_i} = S,{C_i} \cap {C_j} \ne \Phi ,\text{当}i \ne j} \text{。}$ | (2) |

式中,当m=1时,即形成了普通分化。继续采用B(β)对状态空间β中的若干份子区间进行表示。当β区间内发生重叠时,则β表示为S的开覆集合。

对于每个集合

| $i = \delta ({C_i}).i \in M = \{ 1,2,...m\} \text{。}$ | (3) |

采用

| $\begin{array}{l} {\mu _\beta }({X_1}) = X_1^\infty \Leftrightarrow {f^{j- 1}}({X_1}) \in {C_{{X_j}}}\text{,}\\[8pt] {\rm{ }} \Leftrightarrow {X_1} \in \bigcap\nolimits_j {{f^{- j + 1}}({C_{{X_j}}})\text{当}j \geqslant 1} \text{。} \end{array}$ | (4) |

式中:

| ${{H}}_n^\beta =- \sum\nolimits_{X_1^m} {p(X_1^n)\log p(X_1^n)}\text{。} $ | (5) |

式中:

| $h_n^\beta = H_{n + 1|n}^\beta = \left\{ \begin{array}{l} H_{n + 1}^\beta- H_n^\beta \;\;\;{\rm{for}}\;\;\;{{n}} \geqslant {\rm{1 }}\text{,}\\[8pt] {\rm{H}}_{\rm{1}}^\beta \;\;\;\;\;\;\;\;\;\;\;\;\;{\rm{for}}\;\;\;{{n}} = {\rm{0 }}\text{。} \end{array} \right.$ | (6) |

对于集合β,其信息熵为

| ${h^\beta } = {\lim _{n \to \infty }}h_n^\beta = {\lim _{n \to \infty }}\frac{1}{n}H_n^\beta\text{,} $ | (7) |

所有可能的集合嫡的上界为:

| ${h_K} = {\sup _\beta }{h^\beta }\text{,}$ | (8) |

当

| $x' \ne x'' \Rightarrow {\mu _\beta }(x') \ne {\mu _\beta }(x'')\text{。}$ | (9) |

所谓船舶网络数据的混沌保密通信是在普通通信的基础上,对信道中的数据进行了混沌加密。其加密通信原理如图 1所示,与普通的信息通信不同的是信源发出的信息首先经由发信机进行编码处理,然后传输到混沌加密信道中,由于加入了可控的噪声源,因此在加密信道中产生了混沌信号,其频谱与噪声频谱类似[5-6]。信号最终传输到发送机中,此时混沌同步系统会与信号中的混沌信号进行耦合消除,并还原出信源的真实信号。

|

图 1 加密通信原理图 Fig. 1 Encrypted Communication Schematic |

本文采用了驱动同步式的混沌加密算法,其基本原理是首先对2个混沌子系统进行归一化的级联,建立一个统一的响应系统,然后由发信机的驱动系统与收信机的响应系统进行渐进式的同步。实现过程如下:

首先建立一个混沌系统

| $x = f(x)\text{,}$ | (10) |

分成2个同步子系统

| $x = \left[ {\frac{{{x_d}}}{{{x_y}}}} \right]\text{,}$ | (11) |

其中

| ${x_d} \in {R^{n1}},{x_r} \in {R^{n2}},{n_1} + {n_2} = n\text{,}$ | (12) |

发信机的驱动方程为

| $\left\{ \begin{array}{l} {{\dot x}_D} = g({x_D},{x_R})\text{,}\\ {{\dot x}_R} = h({x_D},{x_R})\text{。} \end{array} \right.$ | (13) |

其中

| $\begin{array}{l} x = {\{ {x_1},{x_2},{x_3},...,{x_n}\} ^{\rm T}}\text{,}\\ [6pt] {x_D} = {\{ {x_1},{x_2},{x_3},...,{x_{{n_1}}}\} ^{\rm T}}\text{,}\\[6pt] {x_R} = {\{ {x_{{n_1} + 1}},{x_{{n_2} + 1}},{x_{{n_3} + 1}},...,{x_n}\} ^{\rm T}}\text{,}\\[6pt] f = {\{ {f_1},{f_2},{f_3},...,{f_n}\} ^{\rm T}}\text{,}\\[6pt] g = {\{ {f_1},{f_2},{f_3},...,{f_{{n_1}}}\} ^{\rm T}}\text{,}\\[6pt] h = {\{ {f_{{n_1} + 1}},{f_{{n_2} + 1}},{f_{{n_3} + 1}},...,{f_n}\} ^{\rm T}}\text{。} \end{array}$ | (14) |

收信机的同步响应系统方程为:

| ${\dot x'_R} = h({x_D},{x'_R})\text{,}$ | (15) |

则总的混沌加密方程为

| $\left\{ \begin{array}{l} {{\dot x}_D} = g({x_D},{x_R})\text{,}\\ {{\dot x}_R} = h({x_D},{x_R})\text{,}\\ {{\dot x'}_R} = h({x_D},{{x'}_R})\text{。} \end{array} \right.$ | (16) |

在2个子系统中存在的误差会慢慢减小,并达到最终的同步。

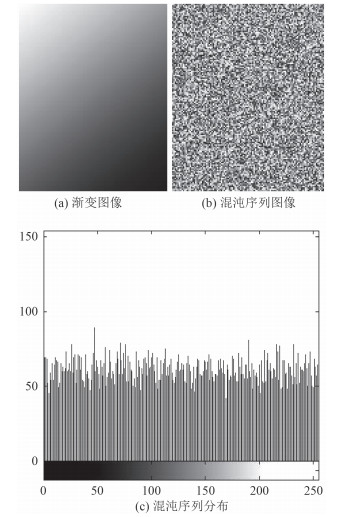

2.3 加密算法验证为了验证本文的船舶网络加密算法的可行性,下面采用图像加密传输进行验证,得到特性仿真图如图 2所示,图 2(a)表示渐变的黑白图像,图 2(b)表示混沌加密后的散点图像,图 2(c)表示在时域上的图像混沌序列分布图。

|

图 2 特性仿真 Fig. 2 Characteristic simulation |

从上面的混沌序列仿真图可以发现,图 2(a)中的渐变图像随着灰度值连续变化,在图 2(c)的直方图中,对应的混沌序列分布非常平坦,并不能直观的与灰度值进行一一的对应。因此本文提出的混沌加密算法的随机性得到了良好的体现。

3 结语在船舶网络数据传输中,对保密性的强烈需求促进了人们对先进加密算法的研究,本文研究的混沌加密算法,其加密特性优秀,相信在未来会获得广泛的推广和应用。

| [1] | 李慧, 阿孜古丽·吾拉木, 张长胜, 等. 一种基于混沌演进密钥的分布式仿真框架[J]. 系统仿真学报, 2013 (10): 2386–2389. |

| [2] | 刘叙含, 申晓红, 姚海洋, 等. 基于帐篷混沌观测矩阵的图像压缩感知[J]. 传感器与微系统, 2014 (9): 26–28+31. |

| [3] | 王颖, 张晓忠, 曾娟, 等. 基于二级混沌映射的OFDM安全传输方案[J]. 通信学报, 2016, 07 : 132–139. |

| [4] | 王晓鑫, 翁贻方, 郑嵘. 基于Logistic混沌系统的网络视频加密算法研究[J]. 北京工商大学学报(自然科学版), 2008 (2): 43–46+50. |

| [5] | NGUYEN X Q, TRUNG Q D, NGUYEN S V, et al. Chaotic direct-sequence spread-spectrum with variable symbol period:a technique for enhancing physical layer security[J]. Computer Networks, 2016 (43): 531–535. |

| [6] | IQTADAR H, TARING S, MUHAMMAD A G, et al. Efficient method for designing chaotic S-boxes based on generalized Baker's map and TDERC chaotic sequence[J]. Nonlinear Dynamics, 2013, 741 (2): 154–158. |

2017, Vol. 39

2017, Vol. 39