针对基于位置服务中移动终端用户位置隐私泄露问题,提出了一个基于相似轨迹替代查询的位置隐私保护方案.该方案在基于位置服务请求的用户及候选者身份匿名化的基础上,采用相似轨迹函数挑选出一定时间间隔内和用户轨迹相似度最高的候选者;然后由该时刻所挑选出的候选者替代用户发起位置服务请求,从而实现用户身份、查询和轨迹的隐私性保护.通过安全性分析,该方案满足匿名性、不可伪造性、以及抵抗连续查询服务追踪攻击等安全特性.仿真实验结果表明,本方案有效提高了最优候选者轨迹相似度以及最优候选者挑选效率.

Aiming at the problem of privacy leakage of mobile terminal users in location based service, a location privacy protection scheme is proposed based on similar trajectory replacement query. In this scheme, identities of the requesting user and all the candidates are annonymized. By adopting the similar trajectory function to calculate the trajectory similarities between all the candidates and the requesting user at certain time intervals, the optimal candidate with highest similarity is selected to represent requesting user in requesting LBS. So the identities of the requesting user. The privacy of queries and the trajectories is protected. Security analyses prove that the scheme satisfies such security features as anonymity, unforgeability, and resisting continuous query service tracking attack. Simulation shows that the proposed scheme effectively improves the trajectory similarity of the optimal candidate and the efficiency of the best candidate selection.

随着智能移动设备、全球定位系统和无线通信技术的不断发展与完善,基于位置的服务(LBS,location based service)[1-3]日益兴起,并受到广大用户的欢迎.例如,移动终端用户可通过向LBS服务器发送位置服务请求,以获取该位置的天气、餐饮、导航等服务信息,进而享受LBS带来的便利.但该过程往往会使某些敏感的个人隐私信息被泄露,如个人的生活习惯、兴趣或看病就医的医院等.因此,在享受LBS带来便利的同时,如何保护用户的隐私是亟待解决的关键问题之一[4-6].当前,尽管一些学者在防止用户实时位置信息泄露方面已取得一些研究成果[7],但是攻击者通过对用户的位置轨迹信息进行分析,依然可获取用户的隐私信息.因此,在保护用户位置隐私的基础上,如何进一步防止泄露用户的轨迹信息已成为当前研究的一个热点[8].针对该问题,提出了一个基于相似轨迹替代查询的位置隐私保护方案.首先通过可信匿名服务器为所有LBS服务请求的用户身份进行匿名化处理,当某个用户预发起位置服务请求时,可信匿名服务器采用轨迹相似性算法计算出请求用户所在特定区域内所有候选者与请求者在一定时间间隔内的轨迹相似值;然后从中选出一个与请求用户轨迹相似度最优的候选者;最后,该最优候选者替代用户发起LBS服务请求,从而实现用户身份、查询和轨迹的隐私性保护.在随机预言模型下给出了方案匿名性和不可伪造性的安全性证明,并分析了连续查询服务追踪等安全特性.同时也对最优候选者轨迹相似度和最优候选者挑选算法进行了仿真,结果表明了所提方案的有效性和高效性.

1 相关工作近年来,一些国内外学者针对用户的轨迹隐私保护问题做了大量的研究工作,并取得了一些有价值的成果. Pan等[9]提出一种基于失真的移动用户连续查询匿名方案,选择一个泛化区域,该区域内至少存在包括请求用户在内的K个用户,实现K-匿名;同时参考用户的运动速度和方向确定泛化区域的面积,进而实现用户轨迹隐私保护.随后,Freudiger J等[10]提出一种基于节点移动性分布的度量方法来评估可能的混合区域位置的混合效果,考虑到混合区域的位置隐私依赖于其网络中的位置,方案利用组合优化技术优化混合区的布局,进而达到保护用户轨迹隐私的效果. Kato等[11]假设预知用户的移动状态,基于用户的移动轨迹、停顿、位置偏移角度以及可达性等因素,可对虚假轨迹每一跳进行路由选择,提出一种虚拟匿名化的轨迹隐私保护方案,但该方案所选虚假轨迹的相似度有待提高.霍峥等[12]提出一种移动社交网络环境下的轨迹隐私保护方案,通过设计一种签到序列缓存机制,为缓存的签到序列构建前缀树,并对其进行剪枝和重构,形成K-匿名前缀树,遍历K-匿名前缀树便可得到K-匿名签到序列,进而取得轨迹K-匿名的隐私保护效果.文献[13]中,用户通过缓冲区存储自己的历史位置和与之相交换的伪位置,当LBS服务请求时,用户从缓冲区选择包括自身在内的k个位置请求LBS服务,从而达到K-匿名的用户轨迹隐私安全.考虑到用户位置所在区域的敏感度问题,Chen等[14]提出一种量身定制的隐私模型,通过局部抑制的方法来实现轨迹数据匿名化,进而达到保护用户轨迹隐私的效果.随后,赵婧等[15]提出一种适用于新兴的轨迹数据发布隐私保护方案,在防止身份链接攻击的基础上,也能够防止属性攻击.李凤华等[16]提出一种高效的轨迹隐私保护方案,基于地图背景信息、轨迹相似性以及用户行动模式等特征来构建k-1条虚假轨迹,以致攻击者无法分辨出其真实轨迹,进而保证终端轨迹隐私安全. Ye A等[17]提出了一种l-查询的位置隐私保护方案,通过将伪查询随机插入真实连续查询间隙中,以便减少连续查询的时间关联性,从而实现更高的用户身份、位置和查询内容的隐私保护. Sun等[18]提出的位置隐私保护方案通过引入标签来区分移动用户的敏感位置和普通位置,并对其实施不同级别的隐私保护,同时提高了LBS服务请求的响应效率.为了提高选择假位置的效率,Li等[19]将信用的激励机制引入分布式K-匿名方案中,基于模糊逻辑,把每个用户的信用度等价于一个概率阈值,只有用户的信用度达到某个概率阈值时,才能够得到周围用户的帮助.通过这种方式,用户被鼓励积极主动参与帮助他人形成K-匿名.从某种意义上讲,以上所介绍的解决方案基本都是从单个时刻的LBS位置隐私保护方案演变而来的,均忽略了2个问题:1)用户请求LBS服务过程中,通信消息的安全问题;2)连续查询位置存在的某种关联性可能会导致用户真实位置信息泄露的问题.

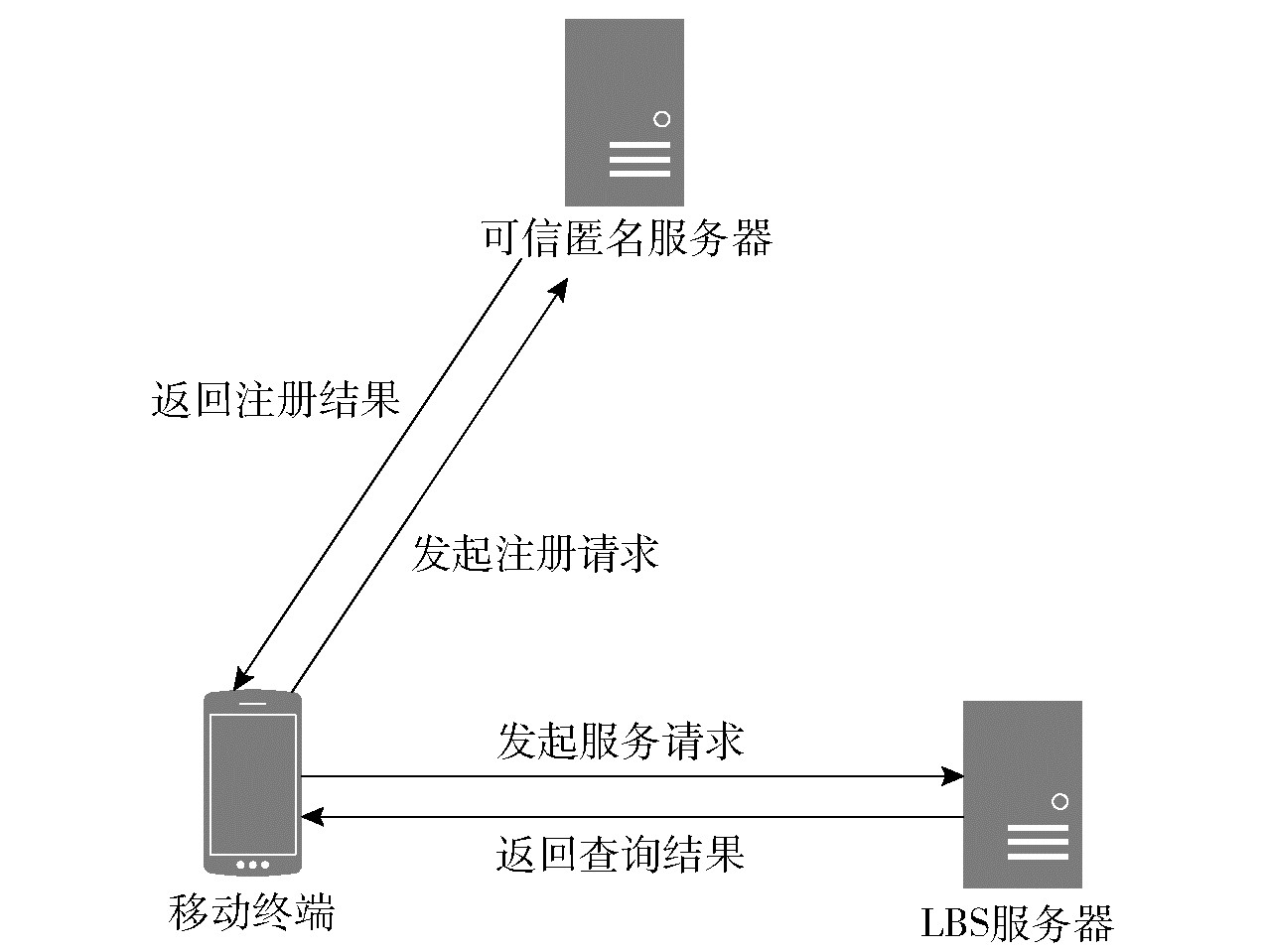

2 预备知识 2.1 轨迹隐私保护系统模型轨迹隐私保护系统模型通常包括:移动终端(MT,mobile terminal)、可信匿名服务器(TAS,trusted anonymous server)和LBS服务器3部分,如图 1所示.

|

图 1 轨迹隐私保护系统架构 |

每部分的功能如下.

1) MT. MT具有2个作用:①向TAS发送身份匿名化请求,然后对匿名化结果的有效性进行验证,并生成相应的密钥信息;②向LBS发起发送位置服务请求,并接收服务查询的结果.

2) LBS服务器. LBS服务器是位置隐私保护系统的核心部分,负责处理来自MT的匿名化位置服务请求,并将查询结果安全地反馈给MT.

3) TAS. TAS记录注册用户的属性矩阵信息(时间及其对应位置坐标采样),处理来自MT的匿名化请求,为MT挑选出最优相似轨迹的用户,生成并发布系统相关参数等.

2.2 双线性对定义[20] 设(G1,+),(G2,*)分别为2个阶均为素数q的加法循环群和乘法循环群,双线性对e:G1×G1→G2满足如下性质:

1) 双线性.对于

2) 非退化性.

3) 对称性.

4) 可计算性.

轨迹相似性表示2条运动轨迹的相似程度,通常采用轨迹相似性函数来进行度量.假设用户的真实运动轨迹为

| $ {T_u} = \{ {\rm{I}}{{\rm{D}}_{\rm{A}}},({x_0},{y_0},{t_0}),({x_1},{y_1},{t_1}), \cdots ,({x_n},{y_n},{t_n})\} $ |

其中:IDA表示用户匿名化之后的身份标识,(xi, yi, ti)表示ti时刻IDA的位置为(xi, yi),采样时间ti满足t0 < t1 < , …, < tn.假设用户在ti时刻相对于其初始点t0时刻的轨迹运动变化方向为

方案包括系统初始化阶段、注册阶段、相似轨迹算法计算阶段和代替查询的位置服务算法请求4个阶段.

3.1 系统初始化阶段系统初始化阶段主要生成系统所需参数,具体步骤如下.

步骤1 选择2个阶数为素数q的循环群(G1,+),(G2,*)和双线性映射e:G1×G1→G2,P为G1的生成元.

步骤2 定义3个安全哈希函数H1:{0, 1}*→G1*,H2:{0, 1}*→{0, 1}n,H3:G2→{0, 1}n,其中n表示一个正整数,{0, 1}*表示任意长度的二进制串.

步骤3 TAS选取2个随机数s∈Zq*和Q∈G1*,计算其公钥PKanon=sP和私钥SKanon=sQ,其中Zq*表示模q的整数乘法群.

步骤4 TAS公开系统参数:

| $ \{ {G_1},{G_2},e,k,n,P,{\rm{P}}{{\rm{K}}_{{\rm{anon}}}},Q,{H_1},{H_2},{H_3}\} $ |

用户注册阶段主要是TAS对用户的身份进行匿名化处理,并生成相应的系统参数.具体步骤如下.

步骤1 用户U通过MT将真实身份的ID信息安全地发送给TAS.

步骤2 TAS随机生成一个m×n矩阵χ(2≤m < n)和一个m维列向量ρ,满足系数矩阵χ的秩等于其增广矩阵χ的秩,即R(χ)=R(χ).显然,R(χ) < n,线性方程组χd=ρ有无穷多解.

步骤3 TAS为每个注册的用户分配一个唯一的n维列向量di,且di满足χdi=ρ,即di为线性方程组χdi=ρ的一个解;然后,TAS随机选取一个n维列向量D,计算用户U的假身份PIDU=DTdi相关验证的参数QU=H1(PIDU)和SU=sQU;最后,TAS通过安全信道将{PIDU, SU, di}发送给用户U.

步骤4 用户U收到消息{PIDU, SU, di}后,计算

TAS根据轨迹相似性函数依次计算出所有候选者运动轨迹和用户U运动轨迹的相似值,步骤如下.

步骤1 假设移动终端用户U的真实轨迹和候选者的移动轨迹采样点分别为

步骤2

TAS根据

步骤3 TAS根据轨迹相似性公式

步骤4 循环步骤1~步骤3,计算其余所有候选者的运动轨迹与用户U运动轨迹的相似度,挑选出轨迹相似度最小的候选者作为最优候选者,若存在多个并列最小相似度,则根据欧式距离公式

| $ {\rm{ dis }}({T_U},{T_i}) = \frac{{\sum\limits_{i = 1}^n {\sqrt {{{({x_U} - {x_i})}^2} - {{({y_U} - {y_i})}^2}} } }}{n} $ |

选取距离用户U较远的一个候选者作为最优候选者.

3.4 代替查询的位置服务算法请求阶段挑选出的最优相似运动轨迹候选者替代用户U发起LBS服务请求,具体服务请求步骤如下.

步骤1 用户U通过广播获取附近可通信范围内候选者匿名身份m1={PIDC1, PIDC2, …, PIDCk-1};随机选择ω∈Zq*,计算

步骤2 TAS接收到请求后,首先随机选择i∈Zq*,并计算I=iZ和r=ip;然后,TAS发送消息

步骤3 用户U接收TAS发送的消息后,计算R=Idi后,检验

步骤4 TAS收到消息后,验证

步骤5 最优候选者B收到消息后,计算

步骤6 LBS服务器收到消息后,首先通过计算

步骤7 最优候选者B收到消息MEGSoB={EnKs(m4)}后,对用户U的身份进行验证,若通过验证,发送数据包MEGBoU={EnKs(m4)}给用户U;否则终止服务.

步骤8 用户U接收到信息MEGBoU={EnKs(m4)}后,解密获取查询结果MG.

4 方案分析主要从方案的正确性和安全性2个方面进行分析.

4.1 正确性分析证明过程包括用户与TAS、用户和用户以及用户和LBS服务器之间消息加密与解密的正确性,即消息m1、m2和m3加密和解密的正确性.

1) 已知用户U利用TAS公钥将通信范围内候选者匿名身份信息m1变换为密文消息c1.其中密文

| $ \begin{array}{*{20}{c}} {F \oplus {H_3}(e({\rm{S}}{{\rm{K}}_{{\rm{ anon }}}},E)) = F \oplus {H_3}(e(sQ,\omega P)) = }\\ {F \oplus {H_3}(e{{(Q,sP)}^\omega }) = }\\ {F \oplus {H_3}(e{{(Q,{\rm{P}}{{\rm{K}}_{{\rm{ anon }}}})}^\omega }) = {m_1}} \end{array} $ |

2) 已知用户U利用LBS服务器公钥将其请求服务的数据信息m2变换为密文消息c2,则密文信息

| $ \begin{array}{*{20}{c}} {\eta \oplus {H_3}(e({\rm{S}}{{\rm{K}}_{{\rm{LBS}}}},\phi )) = \eta \oplus {H_3}(e({r_B}{S_{{\rm{LBS}}}},\omega P)) = }\\ {\eta \oplus {H_3}(e({r_{{\rm{LBS}}}}s{Q_{{\rm{LBS}}}},\omega P)) = }\\ {\eta \oplus {H_3}(e{{({Q_{{\rm{LBS}}}},{r_{{\rm{LBS}}}}sP)}^\omega }) = }\\ {\eta \oplus {H_3}(e{{({Q_{{\rm{LBS}}}},{\rm{P}}{{\rm{K}}_{{\rm{LBS}}}})}^\omega }) = {m_2}} \end{array} $ |

3) 已知用户U利用最优候选者B的公钥pKB将其假身份m3变换为密文消息c3,则密文消息

| $ \begin{array}{*{20}{c}} {T \oplus {H_3}(e({\rm{S}}{{\rm{K}}_B},Z)) = T \oplus {H_3}(e({r_B}{S_B},\beta P)) = }\\ {T \oplus {H_3}(e({r_B}s{Q_B},\beta P)) = }\\ {T \oplus {H_3}(e{{({Q_B},{r_B}sP)}^\beta }) = }\\ {T \oplus {H_3}(e{{({Q_B},{r_B}{S_B})}^\beta }) = }\\ {T \oplus {H_3}(e{{({Q_B},{\rm{P}}{{\rm{K}}_B})}^\beta }) = {m_3}} \end{array} $ |

综上,所述方案的加密与解密的过程是正确的.

4.2 安全性分析从匿名性、不可伪造性和抵抗查询服务跟踪3个方面进行安全性分析.

4.2.1 匿名性定义1 匿名游戏

步骤1 攻击者发起询问获取系统参数{G1, G2, e, k, n, P, PKanon, Q, H1, H2, H3}和必要的参数信息;

步骤2 攻击者选取2个完全不同的信息mb和m1-b作为用户U1与U2的身份信息;

步骤3 选取随机位b∈{0, 1},然后将mb和m1-b发送给U1和U2 2个用户,b对于攻击者是非公开的;

步骤4 可信匿名服务器分别为U1和U2寻找出最优候选者B1与B2,并把加密后的身份信息cb和c1-b发送给最优候选者B1与B2;

步骤5 如果B1和B2收到的加密信息cb和c1-b分别与信息mb和m1-b相对应,则将cb与c1-b按照随机顺序发送给攻击者A;否则,返回攻击者⊥;

步骤6 若攻击者A对cb进行解密运算后能够输出消息m′b=mb,则攻击者赢得这场游戏.

定义攻击者赢得游戏的优势为Adv(A)=|Pr[A]|,其中Pr[A]表示攻击者A能够输出消息m′b=mb的概率,即攻击者能够获取到用户身份信息的概率.

定理 假设在轨迹隐私保护方案中攻击者A在匿名游戏中以可以忽略的概率赢得游戏,则该方案满足匿名性.

证明 若攻击者A作为定理1中匿名游戏的攻击者在步骤5中收到⊥,则表明攻击者A未获取任何有用的信息;考虑另一种情况,假设攻击者A获取2个加密后的数据包

假设攻击者私钥为SKAttack=rAttacksAttackQAttack,攻击者试图通过解密密文

定理 在随机预言模型中,若攻击者A能够在多项式时间内冒充TAS伪造用户注册信息,则表明计算性Diffie-Hellman难题(CDHP)能够在多项式时间内以不可忽略的概率被解决.

证明 假设攻击者A能够在多项式时间内能够以不可被忽略的概率解决计算性Diffie-Hellman难题(CDHP),即攻击者A能够在多项式时间内以不可被忽略的概率求出所必需的参数s,最终使得等式

初始化阶段:设挑战者C拥有(P, sP),并为攻击者A提供系统参数:{G1, G2, e, k, n, P, PKanon, Q, H1, H2, H3},其中PKanon=sP,而s为TAS随机生成的随机数,相对于挑战者C是未知的;攻击者A向挑战者C请求随机预言机H1的随机性应答,同时保持一致性,以避免产生冲突,C保持一个请求-应答列表,以便存储请求的应答.

预言机查询阶段:C能通过随机预言机H1为攻击者A提供预言机查询,并提供相应的请求-应答参数.

攻击者A进行随机预言机H1查询,并获取哈希值,具体过程如下.

H1请求:A向C请求身份IDi的哈希值,C检测请求-应答列表LI是否存在IDi∈LI;

如果IDi∈LI,则将相应的应答发送给A;否则随机选择τi∈Zq*,计算H1(IDi),并将(τi, H1(IDi))发送给A,然后把该请求-应答存储到列表LI,则相应的SIDi =τiH1(IDi)是易得的.

伪造性和问题的解决:攻击者A冒充TAS伪造用户注册信息,由于攻击者A无法获取TAS随机生成的随机数s,则无法计算出SU进而使等式

本文方案中,在发起LBS服务请求过程中,发起者由最优候选者代替发起LBS服务查询,故在LBS服务器的查询记录信息是有关最优候选者的查询信息和身份信息;同时,由于用户移动轨迹上不同时间间隔内连续请求的最优候选者是不同的,攻击者无法通过不同时刻匿名区域用户集交集来推断其存在的关联性.设用户在移动轨迹上联系查询的次数为m,每次参入请求的候选者个数为ni,其中1≤i≤m,由于每次查询过程中最优候选者不同,即不同匿名区域候选者相互独立.设攻击者根据PIDU求解di的概率为P(PIDU),截取用户U和候选者之间的通信,并解密消息的概率为P(∅),假设攻击者获取MT用户向TAS注册请求消息,那么连续查询过程中实现用户追踪的概率

仿真实验环境为:Windows7 64位操作系统,Intel i5处理器,4G内存,移动对象生成器Thomas Brinkhoff和Matlab仿真工具.假设该实验在一个网络理想化的环境内进行,通过Thomas Brinkhoff生成大量移动对象的轨迹数据,随机选取某一移动对象作为发起者,通过相似轨迹求解算法和代替查询算法来实现用户轨迹的混淆,从而保护用户的轨迹隐私.与本文方案相比较的有基于随机生成虚假轨迹的方案(Random Scheme)、文献[11]和[16]的方案以及理论上最优的方案.为了保证实验结果的准确性,以下所有的实验结果均为1000次运行的平均值.如图 2所示,在候选者个数K相同的情况下,文献[11]方案的相似度效果最差,因为文献方案在生成虚假轨迹时只考虑了用户在每一次停顿后继续行进的方向问题,而未考虑虚假轨迹的地图背景信息,文献[16]次之.因为在生成虚假轨迹时考虑了用户行动模式和轨迹相似性特征,而且根据虚假轨迹上位置的背景信息做出了合理的调整,从而提高了轨迹相似度.本文方案通过轨迹采样,然后根据轨迹相似性函数选择相似轨迹,由于该方案在较短的时间间隔内进行候选轨迹采样,候选轨迹很短,轨迹相似程度高于文献[16]的方案.

|

图 2 候选者个数与轨迹相似度之间的关系 |

在轨迹段点数一定的情况下,处理时间随着候选者个数的增加而增加,实验结果如图 3所示.原因在于:当增加用户候选者个数或者轨迹段内点数时,由于用户需要匹配一定范围内更多的候选者用户,需要增加一定的时间开销.同时,在候选者K一定的情况下,算法执行时间随着轨迹段的点数N的增加而增加.例如,当候选者K=5时,轨迹段的点数N从2增加到10,算法的执行时间从19ms增加到41ms,这表明处理时间与轨迹段上点的数量成正比.因此,寻找最优相似轨迹的总时间随着候选用户个数K和轨迹段上点数N的增加而增加.需要注意,本文方案在实际应用场景中需要满足候选用户个数K≥2和轨迹段上的点数N≥2的条件.如果轨迹段上的采样点数N=1,那么该轨迹段由该采样点来替代,显然,一个点无法确定轨迹段的相似性,故本方案无法适用.如果请求用户所在环境过于稀疏,如K=0,周围无候选者能够替代用户请求服务;若K=1,即只有一个候选者,无需使用轨迹相似性函数选择最优候选者,直接替代用户请求服务,攻击者是可以通过候选者的连续查询进行跟踪来获取发起者的有关隐私信息.

|

图 3 选者个数和轨迹段的点数对选取最优相似轨迹所需时间的影响 |

当轨迹段的点数N一定,候选者K的变化对算法执行时间的影响如图 4所示.其中,由于随机生成虚假轨迹方案未考虑其他任何信息,故执行效率高,但通过安全分析,用户隐私的保护程度是最低的.由于文献[16]方案考虑了用户行动模式、虚假轨迹的有效性以及虚假轨迹相关位置的背景信息等因素,故在对虚假轨迹生成和选择时需要更多种的可能遍历和检验,使得算法执行时间相对较长.在本方案中,只是通过现有轨迹的采样,而不需要轨迹的生成,而且只需要通过相似轨迹函数选取最优的相似轨迹,无需考虑其他因素,故本文方案的执行时间效率优于文献[16]方案和随机生成选择方案.

|

图 4 候选者个数对算法执行时间的影响 |

针对基于位置服务中移动终端用户位置隐私泄露问题,提出了一个基于相似轨迹代替查询的轨迹隐私保护方案.本方案在LBS服务请求中的用户及候选者身份匿名化的基础上,采用相似轨迹函数挑选最优相似轨迹候选者替代真实用户进行LBS服务请求,从而实现了用户的真实身份信息、位置轨迹以及查询内容的隐私性保护.通过对方案安全性分析,该方案能够满足匿名性、不可伪造性以及抵抗连续查询攻击.最后从候选者与请求用户相似度、方案候选者个数和轨迹段的点数对算法所需时间的影响以及算法的执行效率3个方面进行仿真实验,实验结果表明,本方案所选最优候选者与真实用户在一定时间间隔内轨迹相似程度明显优于其他方案.因此,该方案对基于位置服务中移动用户的位置隐私保护有着重要的理论意义和应用价值.

| [1] |

Huang Haosheng. Progress in location-based services 2014[J]. Lecture Notes in Geoinformation and Cartography, 2016, 46(6): 0463. |

| [2] |

Sun Yanming, Chen Min, Hu Long, et al. ASA:against statistical attacks for privacy-aware users in location based service[J]. Future Generation Computer Systems, 2017(70): 48-58. |

| [3] |

He Wen. Research on LBS privacy protection technology in mobile social networks[C]//IEEE, Advanced Information Technology, Electronic and Automation Control Conference. New York: IEEE Press, 2017: 73-76.

|

| [4] |

Huo Zheng, Meng Xiaofeng. A Survey of trajectory privacy-preserving techniques[J]. Chinese Journal of Computers, 2011, 34(10): 1820-1830. |

| [5] |

Naghizade E, Bailey J, Kulik L, et al. How private can i be among public users[C]//UbiComp2015, the 2015 ACM International Joint Conference. Osaka, ACM, 2015: 1137-1141.

|

| [6] |

Zhang Yuan, Chen Qingjun, Zhong Sheng. Privacy-preserving data aggregation in mobile phone sensing[J]. IEEE Transactions on Information Forensics & Security, 2016, 11(5): 980-992. |

| [7] |

万盛, 李凤华, 牛犇, 等. 位置隐私保护技术研究进展[J]. 通信学报, 2016, 37(12): 124-141. Wan sheng, Li Fenghua, Niu Ben, et al. Research progress on location privacy-preserving techniques[J]. Journal on Communications, 2016, 37(12): 124-141. DOI:10.11959/j.issn.1000-436x.2016279 |

| [8] |

Lee Ken C K, Zheng Baihua, Chen C, et al. Efficient index-based approaches for skyline queries in location-based applications[J]. IEEE Transactions on Knowledge and Data Engineering, 2013, 25(11): 2507-2520. DOI:10.1109/TKDE.2012.216 |

| [9] |

Pan Xiao, Meng Xiaofeng, Xu Jianliang. Distortion-based anonymity for continuous queries in location-based mobile services[C]//ACM Sigspatial International Symposium on Advances in Geographic Information Systems. Washington: DBLP, 2009: 256-265.

|

| [10] |

Freudiger J, Shokri R, Hubaux J P. On the optimal placement of mix zones[C]//International Symposium on Privacy Enhancing Technologies. Springer, Berlin: Springer-Verlag, 2009: 216-234.

|

| [11] |

Kato R, Iwata M, Hara T, et al. A dummy-based anonymization method based on user trajectory with pauses[C]//International Conference on Advances in Geographic Information Systems. New York: ACM, 2012: 249-258.

|

| [12] |

霍峥, 孟小峰, 黄毅. PrivateCheckIn:一种移动社交网络中的轨迹隐私保护方法[J]. 计算机学报, 2013, 36(4): 716-726. Huo Zhen, Meng Xiaofeng, Huang Yi. PrivateCheckIn:a trajectory privacy preserving method in mobile social networks[J]. Journal of Computer Science, 2013, 36(4): 716-726. |

| [13] |

Niu Ben, Zhu Xiaoyan, Chi Haotian, et al. 3PLUS: Privacy-preserving pseudo-location updating system in location-based services[C]//2013 IEEE Wireless Communications and Networking Conference. New York: IEEE, 2013: 1-8.

|

| [14] |

Chen Rui, Benjamin C. M. Fung, Noman Mohammed, et al. Privacy-preserving trajectory data publishing by local suppression[J]. Information Sciences, 2013, 231(1): 83-97. |

| [15] |

赵婧, 张渊, 李兴华, 等. 基于轨迹频率抑制的轨迹隐私保护方法[J]. 计算机学报, 2014, 37(10): 2096-2106. Zhao Jing, Zhang Yuan, Li Xinghua, et al. Trajectory privacy preserving method based on trajectory frequency suppression[J]. Acta Computer Science, 2014, 37(10): 2096-2106. |

| [16] |

李凤华, 张翠, 牛犇, 等. 高效的轨迹隐私保护方案[J]. 通信学报, 2015, 36(12): 114-123. Li Fenghua, Zhang Cui, Niu Ben, et al. Efficient trajectory privacy protection scheme[J]. Journal on Communications, 2015, 36(12): 114-123. DOI:10.11959/j.issn.1000-436x.2015320 |

| [17] |

Ye A, Li Yacheng, Li Xu. A novel location privacy-preserving scheme based on l-queries for continuous LBS[J]. Computer Communications, 2016, 1-10. |

| [18] |

Sun Gang, Liao Dan, Li Hui, et al. L2P2:A location-label based approach for privacy preserving in LBS[J]. Future Generation Computer Systems, 2017, 74: 375-384. DOI:10.1016/j.future.2016.08.023 |

| [19] |

Li Xinghua, Miao MeiXia, Liu Hai, et al. An incentive mechanism for K-anonymity in LBS privacy protection based on credit mechanism[J]. Soft Computing, 2017, 21(14): 3907-3917. DOI:10.1007/s00500-016-2040-2 |

| [20] |

Lam T, Rietsch K. Total positivity, Schubert positivity, and geometric Satake[J]. Journal of Algebra, 2016, 460: 284-319. DOI:10.1016/j.jalgebra.2016.03.039 |