2. 北京交通大学 电子信息工程学院, 北京 100044;

3. 北京邮电大学 网络技术研究院, 北京 100876

针对身份与位置分离网络中接入协议的安全问题,提出一种可证明的三元认证接入协议,实现了所有通信实体(终端、接入交换路由器和认证服务器)的双向认证,有效地防止了未授权终端的接入,防止了伪造的认证服务器和非法的接入交换路由器.通过对Ballare-Rogaway模型的扩展和性能分析可知,该协议基于BR扩展模型是可证明安全的.

2. School of Electronics and Information Engineering, Beijing Jiaotong University, Beijing 100044, China;

3. Insisitute of Network Technology, Beijing University of Posts and Telecommunications, Beijing 100876, China

Aiming at assuring the authenticity and creditability of the terminals in identifier/locator separation network, a provably secure three-elements peer access authentication protocol (PSTAAP) protocol was proposed. This protocol realized mutual authentication among all the communicating entities in the network (including terminal, access switch network and authentication center).It can effectively block unauthorized terminals to access the network, and can prevent unauthentic authentication center and access switch router from cheating the terminal.It was verified that this protocol was provably security based on Ballare-Rogaway extended model and performance analysis.

身份与位置分离网络作为未来网络技术重要技术解决方案,可以解决传统网络中带来的安全性问题.但是,与传统网络一样,为了保证网络的安全,终端在接入网络都需要采取一定的安全认证手段进行保护.然而,在传统网络中的二元安全认证方式在安全性、灵活性和效率上存在一些问题.因此,针对以上问题,提出基于身份与位置分离网络的三元认证协议,从而保证身份与位置分离网络中终端认证的安全性.

郑等[1]提出的一体化网络中可证明的安全接入认证协议(PSAAP, provably secure access authentication protocol),没有实现终端和接入交换路由器之间的双向认证.提出安全接入三元认证协议(PSTAAP, provably secure three-elements peer access authentication protocol)实现了所有通信实体的双向认证,有效地防止了未授权的终端接入,防止了伪造的认证服务器,以及非法的接入交换路由器.通过BR模型的扩展,证明该协议基于Ballare-Rogaway(RB)扩展模型是可证明安全的.

1 身份与位置分离网络的模型国内外诸多研究机构开展了身份位置分离网络技术的研究工作,主要研究成果包括:基于主机身份与位置分离的方案,如主机身份协议[2](HIP, host identify protocol),以及基于网络的身份与位置分离方案,如位置身份分离协议[3](LISP, locator/identifier separation protocol)、一体化网络体系结构[4]等.提出的协议正是采用网络的身份与位置分离方案.其中,接入交换路由器(ASR, access switch router)位于接入网的边缘,负责连接接入网和核心网,完成接入标识和路由标识的分离映射.认证服务器(AC, authentication center)位于核心网的服务层,为接入终端和接入交换路由器提供接入认证和授权服务.认证服务器的数据库中存有注册过的接入终端或接入交换路由器的认证信息,并实时监听认证请求.收到认证请求后在既定的认证算法下核实认证者的可信性,最后将认证结果返回接入交换路由器.

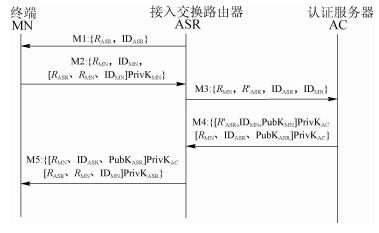

2 PSTAAP协议提出的可证明安全三元认证接入协议PSTAAP,如图 1所示,其通信流程如下.

|

图 1 PSTAAP协议通信流程 |

1) 接入路由器ASR生成随机数RASR,连同它的身份标识信息IDASR发给终端MN,激活本次接入鉴别流程.

2) 终端MN收到ASR发送的RASR和IDASR后,生成随机数RMN,并使用自己的私钥PrivKMN对RASR、RMN、IDMN签名生成身份认证消息[RASR、RMN、IDMN]PrivKMN,连同终端的身份标识信息IDMN一起发送给接入交换路由器ASR.

3) 接入交换路由器收到终端MN请求认证的消息后,生成随机数R′ASR,连同终端MN和接入路由器ASR的身份标识IDMN和IDASR,以及随机数RMN发送给认证服务器AC请求认证.

4) 所有的身份认证都由认证服务器AC来完成,当AC收到ASR提交的身份认证请求后,根据IDMN和IDASR分别搜索MN和ASR的有效公钥PubKMN、PubKASR,并验证MN和ASR的身份.验证成功向ASR发送认证成功响应分组,包括PAA和PAN,其中PAA为AC的私钥PrivKAC对R′ASR、IDMN、PubKMN的签名,PAN为AC的私钥PrivKAC对RMN、IDASR、PubKASR的签名.

ASR收到身份认证响应分组后,首先通过AC的公钥PubKAC判断PAA中的随机数R′ASR和步骤3中发送的随机数R′ASR是否一致来验证PAA,从而ASR验证了AC的合法性;然后利用PAA中PubKMN解开步骤2) 中收到的认证消息[RASR、RMN、IDMN]PrivKMN,校验与步骤1中发送的RASR,从而完成ASR对MN的合法性的验证.

5) ASR使用自己的私钥PrivKASR对RASR、RMN、IDMN签名生成身份认证消息[RASR、RMN、IDMN] PrivKASR,连同从AC收到的认证消息PAN发送给MN;MN收到消息后,首先通过用AC的公钥PubKAC解开AC发送的验证消息[RMN、IDASR、PubKASR]PrivKAC,校验与步骤2) 中发送的RMN,从而完成MN对AC的合法性验证;根据获取PubKASR解开ASR发送的验证消息[RASR、RMN、IDMN] PrivKASR获得RMN,校验与步骤1) 中发送的RMN,若一致,完成MN对ASR的合法性验证.

3 PSTAAP协议安全性证明可证明的安全性理论在协议的安全性形式化证明中得到了广泛的应用, 比较有代表性的是BR93模型和BR95模型[5].笔者设计的PSTAAP协议中共有4类实体,分别是攻击者、终端、接入交换路由器和认证服务器.因此,需要扩展BR93和BR95中的协议模型,给出适用于本协议的安全三元认证协议定义.

定义1 如果PSTAAP协议是安全的三元认证协议,那么对任意的多项式时间攻击者需要同时满足如下4个条件.

1) 如果协议中接入交换路由器和认证服务器的会话,即oracles ϕASR, ACs和φAC, ASRt具有匹配会话,那么它们都可以转到接受状态.

2) 如果协议中终端和认证服务器的会话,即oracles ψMN, ACs和φAC, MNt具有匹配会话,那么它们都可以转到接受状态.

3) 如果协议中终端和接入交换路由器的会话,即oracles ψMN, ASRs和ϕASR, MNt具有匹配会话,那么它们都可以转到接受状态.

4) 不匹配会话的概率是可忽略的.

下面针对该定义给出相关证明.

定理1 如果λ是伪随机函数序列,那么基于λ的PSTAAP协议是一个可证明安全三元认证协议.

如果证明基于伪随机函数序列λ的PSTAAP协议是一个安全的三元认证协议,只需证明该协议满足定义1的4个条件,即以下所述的引理1~引理4.

引理1 如果协议中ASR和AC的会话,即oracles ϕASR, ACs和φAC, ASRt具有匹配会话,那么它们都可以转到接受状态.

证明 按照PSTAAP协议的描述,如果协议的交互过程中存在良性攻击,那么攻击者也不会破坏线路中的消息,只是忠实转发线路上的各种消息.因此,在协议结束时ASR和AC都会转到接受状态.引理1得证.

引理2 如果协议中终端MN和AC的会话, 即oracles ψMN, ACs和φ′AC, MN具有匹配会话,那么它们都可以转到接受状态.

证明 按照PSTAAP协议的描述,如果协议的交互过程中存在良性攻击,那么攻击者也不会破坏线路中的消息进行破坏,只是忠实转发线路上的各种消息.因此,在协议结束时终端MN和AC都会转到接受状态.引理2得证.

引理3 如果协议中终端MN和ASR的会话, 即oracles ψMN, ASRs和ϕ′ASR, MN具有匹配会话,那么它们都可以转到接受状态.

证明 按照PSTAAP协议的描述,如果协议的交互过程中存在良性攻击,那么攻击者也不会破坏线路中的消息进行破坏,只是忠实转发线路上的各种消息.因此,在协议结束时终端MN和ASR都会转到接受状态.引理3得证.

引理4 PSTAAP协议中存在不匹配会话的概率是可忽略的.

证明 在这里,只针对oracles ϕASR, ACs和φAC, ASRt的情况,oracles ψMN, ACs和φAC, MNt、ψMN, ASRs和ϕASR, MNt的情况类似.

这里需要考虑2个试验,第1个实验为真实试验,即攻击者F与PSTAAP协议交互运行的试验,在该试验中,使用密钥K控制下的伪随机函数UK.第2个试验为随机试验.在该随机试验中,引入随机函数E:{0, 1}≤L(k)→{0, 1}k, 使得[X]p=(X, E(X)).在一个给定输入的情况下,随机函数输出的结果是{0, 1}k上均匀分布的比特串.认证服务器和接入交换路由器之间不再共享密钥K.当E=UK时,随机试验等同于真实试验.

结论1 在随机试验中发生攻击成功的概率至多为2-kT(k).(T(k)是攻击者是k的一个多项式函数,表示攻击者查询oracle次数的上限值).按照PSTAAP协议的通信流程,在时间τ0,ASR发送消息流(RASR, IDASR);在时间τ1,MN接收消息流(RASR, IDASR);在时间τ2,ASR接收消息流(RMN, IDMN, [RASR, RMN, IDMN]q);在时间τ3,MN接收消息流([RMN, IDASR, PubKASR]q, [RASR, RMN, IDMN]q.

如果协议会话发起端MN、ASR和会话M,在没有匹配会话的情况下, 那么MN和ASR转到接受状态的概率至多为2-kT(k).

假设在时间τ1,ψMN, ASRs会话收到消息流(RASR, IDASR),并且对ϕASR, MNt响应(RMN, IDMN, [RASR, RMN, IDMN]q).如果ϕASR, MNt转到接受状态,那么在时间τ3, ψMN, ASRs必然收到([RMN, IDASR, PubKASR]q, [RASR, RMN, IDMN]q)的消息流.如果没有任何会话曾经输出过这个消息流,那么敌手能正确计算该消息流的概率至多为2-k.如果确实存在会话曾经输出过该消息流,那么根据RMN, IDASR, PubKASRq, RASR, RMN, IDMNq的形式可得出输出该消息流的会话必定是ϕASR, ht.ϕASR, ht与敌手交互具有如下形式:

| $ \begin{array}{l} ({\tau _0}, \lambda, (R{\prime _{{\rm{ASR}}}}, {\rm{I}}{{\rm{D}}_{{\rm{ASR}}}}))\\ ({\tau _2}, (R{\prime _{{\rm{MN}}}}, {\rm{I}}{{\rm{D}}_{{\rm{MN}}}}, {\left[{R{\prime _{{\rm{ASR}}}}, R{\prime _{{\rm{MN}}}}, {\rm{I}}{{\rm{D}}_{{\rm{MN}}}}} \right]_q}))\\ ({\left[{R{\prime _{{\rm{MN}}}}, {\rm{I}}{{\rm{D}}_{{\rm{ASR}}}}, {\rm{PubK}}{\prime _{{\rm{ASR}}}}} \right]_q}, {\left[{R{\prime _{{\rm{ASR}}}}, R{\prime _{{\rm{MN}}}}, {\rm{I}}{{\rm{D}}_{{\rm{MN}}}}} \right]_q}) \end{array} $ |

针对以上消息流,存在一个会话ψh, ASRv可能输出(R′MN, IDMN, [R′ASR, R′MN, IDMN]q的概率至多为2-k.如果(v, h)≠(MN, s),那么[RMN, IDASR, PubKASR]q=[R′MN, IDASR, PubK′ASR]q的概率至多为2-k(T(k)-2),因此([R′MN, IDASR, PubK′ASR]q, [R′ASR, R′MN, IDMN]q)使得ψMN, ASRs接受的概率至多为2-k(T(k)-2)+2-k+2-k=2-kT(k).因此,结论1得证.

当在ϕ和φ、ϕ、ψ、φ、ψ之间存在的攻击者为良性攻击者时,所用的匹配对话序列组都会让接入终端、接入交换路由器和认证服务器的状态机最终转到接受状态,而存在异常会话的概率为p(z)=1-(1-2-kT(K))(1-2-kT(K))(1-2-kT(K))可见, 协议的异常会话概率p(z)→0.由此得出PSTAAP协议中存在不匹配会话的概率是可忽略的.引理4得证.由引理1~引理4得出定理1得证.因此,PSTAAP协议可以提供足够强度的安全性,是可证明的安全认证三元协议.

4 性能分析性能评估用到的参数及含义见表 1.

|

|

表 1 性能评估用到的参数及含义 |

1) 认证时延

认证时延即移动节点MN发出认证请求时间到接受认证响应的时间间隔,包括消息在节点等待和服务时间,链路传输时延以及认证处理时间.其中,链路传输时延包括无线链路传输时延和有线链路传输时延两部分.因此,

| $ T_{_{{\rm{auth}}}}^{^{(.)}} = P + {T_W} + {T_L} + {T_{{\rm{AU}}}} $ | (1) |

有线链路可靠性较高,不需要考虑数据包分组丢失情况, 因此,TL值与SL值相同.无线链路则需要考虑检测分组丢失的时延.因此,

| $ {T_W} = 2{S_W} + {t_W} $ | (2) |

然而,消息从发送端发送到接收端所需总时延包括消息发送时延、消息传输时延和消息处理时延.

| $ {S_{W/L}} = \alpha + {\beta _{W/L}} + \gamma = \alpha + {L_C}/{B_{W/L}} + \gamma $ | (3) |

认证处理时间包括随机数生成时间、加解密消耗时间、Hash运算消耗的时间以及密钥生成时间.

| $ {T_{{\rm{AU}}}} = {T_N} + {T_{{\rm{US}}}} + {T_{{\rm{Hash}}}} + {T_V} $ | (4) |

因此,可以得出所提出的安全接入认证协议PSTAAP的认证时延为

| $ \begin{array}{l} T_{_{{\rm{auth}}}}^{^{{\rm{PSTAAP}}}} = (6P + 3{T_N} + 3(2{S_W} + {t_w}) + \\ 2{S_L} + 12{T_{{\rm{US}}}} + 5{T_V})\lambda \end{array} $ |

安全接入三元认证方法PSTPAP的认证时延为

| $ \begin{array}{l} T_{_{{\rm{auth}}}}^{^{{\rm{PSTAAP}}}} = (7P + 4{T_N} + 3(2{S_W} + {t_w}) + \\ 3{S_L} + 15{T_{{\rm{US}}}} + 5{T_{{\rm{Hash}}}} + 3{T_V})\lambda \end{array} $ |

2) 认证开销

认证开销Cauth(.)定义为每次认证过程中信令开销与处理开销之和.

所提出的安全接入认证协议PSTAAP的认证开销为CauthPSTAAP=5CS+3CN+12CUS+5CVλ,安全接入三元认证方法PSTPAP的认证开销为

| $ C_{_{{\rm{auth}}}}^{^{{\rm{PSTAAP}}}} = \left( {6{C_S} + 4{C_N} + 15{C_{{\rm{US}}}} + 5{C_{{\rm{Hash}}}} + 3{C_V}} \right)\lambda $ |

根据文献[1]所给出的评估参数,可以计算出所提出协议的认证时延和认证开销.

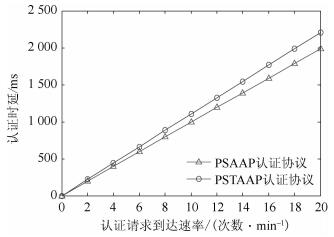

图 2所示为认证时延随认证请求到达速率λ变化的曲线. 2种认证方法的认证时延都随着λ的增大而增加,但是在同等的认证请求到达速率的情况下,笔者提出的PSTAAP认证协议相比于PSAAP认证协议具有稍大的时延,这是因为PSTAAP认证协议中终端和接入交换路由器之间双向认证过程中增加了部分时延.

|

图 2 认证时延随认证请求到达速率变化的曲线 |

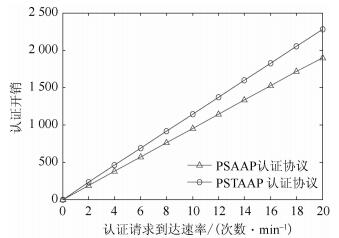

图 3为认证开销随认证请求到达速率λ变化的曲线,两种认证方法的认证时延都随着λ的增大而增加,但是在同等的认证请求到达速率的情况下,提出PSTAAP认证协议相比于PSAAP认证协议具有稍大的认证开销,这是因为PSTAAP认证协议中终端和ASR之间双向认证过程中增加了开销,但对于提升认证协议的安全性来说,上述代价是可以接受的.

|

图 3 认证开销随认证请求到达速率变化的曲线 |

| [1] |

郑丽娟, 韩臻, 徐曼, 等. 一体化网络中可证明安全的三方认证协议[J]. 北京交通大学学报, 2010, 34(5): 26–31.

Zheng Lijuan, Han Zhen, Xu Man, et al. Provably secure three-party authentication protocol in universal network[J]. Journal of Beijing Jiaotong University, 2010, 34(5): 26–31. |

| [2] | Moskowitz R, Farinacci D.Internet draft draft-ietf-hip-rfc4423-bis-11— 2015, Host identity protocol architecture (HIP)[S].[S.l.]: IETF, 2017: 12-14. |

| [3] | Farinacci D. RFC 6830-2017, The locator/ID separation protocol(LISP)[S].[S.l.]: IETF, 2013: 9-14. |

| [4] |

董平, 秦雅娟, 张宏科. 支持普适服务的一体化网络研究[J]. 电子学报, 2007, 35(4): 599–606.

Dong Ping, Qin Yajuan, Zhang Hongke. Research on universal network supporting pervasive services[J]. Acta Electronica Sinica, 2007, 35(4): 599–606. |

| [5] |

罗振营, 龙昭华, 陈万东. 基于TePA的以太网链路层安全分析与研究[J]. 计算机应用研究, 2014, 31(6): 1836–1840.

Luo Zhenying, Long Zhaohua, Chen Wandong. TePA-based security analysis and research at Ethernet datalink layer[J]. Application Research of Computers, 2014, 31(6): 1836–1840. |