为有效控制信息系统中业务流程所面临的安全风险,提出一种基于业务流程的风险控制方法(WRCM).该方法包含风险量化和风险控制两部分,在风险量化部分为风险控制部分定义了11个风险量化参数.在风险控制部分,以线性规划方法为基础,通过控制效果最大化操作,将最小残余风险损失作为目标函数导出安全风险损失最小化部署方案;通过控制成本最小化操作,将最小控制成本作为目标函数,在不超过最小残余风险损失的前提下导出控制成本最小化部署方案.风险控制效果对比实验检测结果表明,WRCM具有较好的安全风险控制效果和较低的控制成本.

In order to effectively control the security risks of the business process in the information system, a risk control method based on work-flow (WRCM) was proposed. It includes two operations, the risk quantification and the risk control. In the risk quantification operation, the risk quantification parameters are defined and initialized. In the risk control operation, the minimum residual risk damage was used as object function to get a minimum risk damage deployment scheme based on linear programming method through the control effect maximization operation. Then, the minimum control cost was used as object function to get the minimum control cost deployment scheme through the control cost minimization operation. Experiments show that the WRCM has preferable risk control effect and lower control cost.

信息安全风险控制作为信息系统安全工程的重要组成部分,已成为建立信息系统安全体系的基础和前提[1-2]. 目前成熟的信息系统风险控制方法主要是以BS7799、NIST SP 800-53和AS/NZS 4360:2004等为代表的风险控制标准. 在信息系统业务风险控制理论与研究方面,Dzazali等[3-7]从风险评估指标、评估方法和控制策略角度提出了信息安全风险的控制方法. 但上述研究成果大多未考虑业务流程因素以及控制成本与控制效果的关系.

针对上述问题,提出一种基于业务流程的风险控制方法(WRCM,work-flow based risk control method),将风险控制措施分析过程融合到业务流程环境中,通过对业务流程安全风险的描述和量化参数定义,实现面向业务流程的风险控制.

1 风险量化信息系统的核心是提供业务信息服务,在系统运行过程中每个业务流程将面临多种安全风险. 为了保证信息系统的机密性、完整性和可用性不受安全风险的损害,需要在业务流程的适当位置部署风险控制措施. 为了便于风险控制措施的部署,有必要对风险控制过程的参数进行定义,并对风险进行量化分析.

1.1 参数定义首先,将信息系统中的信息资产抽象成一组结点N,将信息资产在业务流程中的拓扑关系抽象成一组边L. 信息系统的业务流程用集合N和L表示. 然后,将业务流程所面临的安全风险组合成集合R,将可选择的风险控制措施组合成集合C. 最后,将信息系统控制成本上限定义为参数D.

在风险控制措施部署前,需确定风险控制措施的适用性,即在某一结点部署何种风险控制措施能有效检测和控制何种安全风险. 因此,在风险量化阶段定义参数βrnc(r∈R,n∈N,c∈C),表示若在结点n部署风险控制措施c能否有效控制安全风险r所造成的损失. 其形式化定义为

| ${{\beta }_{rnc}}=\left\{ \begin{matrix} 1,在结点n∈N部署风险控制措施 \\ c\in C可有效控制安全风险r∈R \\ 0,其他情况 \\ \end{matrix} \right.$ | (1) |

在业务流程中部署风险控制措施会产生一定的控制成本,其值由经济支出、人力耗费、系统资源耗费、业务流转时延等诸多因素综合影响. 每项风险控制措施c根据部署位置不同所需要的控制成本也是不相同的. 所以,定义一个参数θnc(n∈N,c∈C),表示在结点n部署风险控制措施c所需的控制成本.

对于每种安全风险,若未能被检测,则造成预期损失为Fr(r∈R). 若在结点n部署风险控制措施c,则可将损失减少frnc(r∈R,n∈N,c∈C). 由于采用生成树方法构建业务流程,故还需将安全风险的传播路径储存在参数Pr(r∈R)中.

为解决业务流程中为结点部署多重风险控制措施的问题,需要实现风险控制措施的多重覆盖,故设置两个部署参数Wnc(n ∈ N,c∈C)和Qrnc(r∈R,n∈N,c∈C),它们的形式化定义为

| ${{W}_{nc}}=\left\{ \begin{matrix} 1,在结点n∈N部署 \\ 控制措施c∈C \\ 0,其他情况 \\ \end{matrix} \right.$ | (2) |

| ${{Q}_{rnc}}=\left\{ \begin{matrix} 1,在结点n∈N部署风险控制措施 \\ c∈C用于有效控制安全风险r∈R \\ 0,其他情况 \\ \end{matrix} \right.$ | (3) |

由于任何安全风险的预期损失必大于风险控制措施部署后对其减少量的总和,故做出如下限定:

| $\underset{n\in N}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{f}_{rnc}}\le {{F}_{r}}~$ | (4) |

将代表信息资产的结点随机分布在一定范围内的直角坐标系中,参数初始化过程均基于结点在坐标系中的位置与分布. 风险控制过程的7个核心参数包括:结点、安全风险、风险控制措施适用性、控制成本、风险控制措施影响程度、安全风险预期损失和控制成本上限. 上述参数的初始化方法设计如下:

1) 结点初始化

将结点随机分布在一定范围内的直角坐标中,并计算任意两个结点n1,n2∈N间的距离. 在实际风险控制过程中,应根据信息资产在业务流程中的拓扑关系确定结点间的相对距离.

2) 安全风险初始化

随机选出每种安全风险的影响结点. 以概率ψ确定每一结点是否会受到安全风险r的影响. 若某安全风险没有可影响的结点,则任意指派一个受其影响的结点n. 在实际风险控制过程中,根据安全日志与记录综合分析确定安全风险的影响范围.

当某结点n1∈N受某种安全风险r影响后与其距离最近的可影响结点n2∈N将首先受到安全风险r的影响,随之与n2距离最近的可影响结点n3∈N也将受到该风险的影响. 由此可知,安全风险的传播形式符合最小生成树算法的核心思想. 因此,根据Prim算法和结点初始化过程中得到的任意两个结点之间的距离,计算出由每种安全风险的影响结点构成的最小生成树,得到该安全风险随业务流程传播的路径Pr.

3) 风险控制措施适用性初始化

对于每种安全风险r所能影响的每个结点(n∈Pr,r∈R)以均匀分布的方式确定风险控制措施c是否能有效控制该安全风险在此结点造成的损失. 若可以,将βrnc设置为1;否则,将βrnc设置为0. 在实际风险控制过程中,应根据相关技术资料结合以往安全风险控制记录以及专家经验汇总确定风险控制措施的适用性.

4) 控制成本初始化

随机分配一个不大于最大成本的整数,作为在结点n部署风险控制措施c的控制成本θnc(n∈N,c∈C). 在实际风险控制实施过程中,控制成本由经济支出、人力耗费、系统资源耗费、业务流转时延等诸多因素影响,其最终值大多以专家讨论、经验汇总、历史数据分析等方式得出.

5) 风险控制措施影响程度初始化

在安全风险初始化过程中,已得到每种安全风险在业务流程中的传播路径. 根据风险控制措施适用性初始化过程中得到的参数βrnc,可在该安全风险传播路径所包含的结点部署有控制效果的风险控制措施.

若某结点在某种风险传播路径中包含较多的子结点,则在此结点部署风险控制措施能使业务流程中的更多结点免受该安全风险的影响. 因此,风险控制措施影响程度的计算方法设计如下:

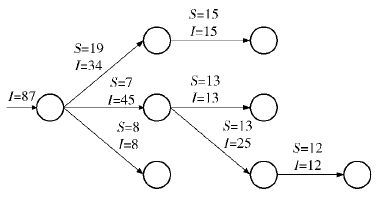

① 根据安全风险传播路径Pr计算任意两个可达结点n1,n2∈Pr间的距离S.

② 将每一结点n与其父节点间的距离加上其所有子节点构成的子树中所有边的距离之和计为I,作为在结点n部署风险控制措施c对安全风险r的损失减少量frnc.

风险控制措施影响程度计算流程如图 1所示.

|

图 1 风险控制措施影响程度计算流程 |

6) 安全风险预期损失初始化

安全风险预期损失值Fr由未部署控制措施时安全风险造成的损失Tr 乘以该安全风险出现的概率λr得出

| ${{F}_{r}}={{\lambda }_{r}}{{T}_{r}},r\in R$ | (5) |

在实际风险控制过程中,一般通过对以往安全事件的总结和分析计算安全风险的预期损失,再结合概率分布理论计算得出相应的数值.

7) 控制成本上限初始化

在实际风险控制过程中,一般由业务流程信息系统运行部门根据实际情况确定控制成本的上限. 为了便于后续研究,由控制成本θnc和控制规模Г,Г∈(0,1)共同确定该上限D:

| $D=\Gamma \underset{n\in N}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{\theta }_{nc}}$ | (6) |

风险控制的目标是在符合控制成本限制的前提下为结点部署最优的风险控制措施,并将安全风险对业务流程造成的损失降低到最小程度,采用的方法为控制效果最大化和控制成本最小化.

2.1 控制效果最大化控制效果最大化过程的主要任务是:制订适当、有效的风险控制措施部署方案,使安全风险的整体损失降低到最小程度.

根据风险量化结果,将风险控制措施部署完成后安全风险所造成的最小损失定义为最小残余风险损失μ. 在本研究中,最小残余风险损失是控制成本最小化过程的限制条件. 故将其定义为

| $\mu =min\left[ \underset{r\in R}{\mathop{\sum }}\,{{F}_{r}}-\underset{r\in R}{\mathop{\sum }}\,\underset{r\in N}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{f}_{rnc}}{{Q}_{rnc}} \right]$ | (7) |

与其他线性规划问题类似,最小残余风险受下列4个限制条件约束.

1) 只有当在某结点部署某风险控制措施具有可行性且实施了具体操作,才能在此节点有效控制某种安全风险. 因此,设定限制条件为

| ${{Q}_{rnc}}\le {{\beta }_{rnc}}{{W}_{nc}}~\forall r\in R,n\in N,c\in C$ | (8) |

2) 在每种安全风险的某一传播路径中,最多有一项风险控制措施发挥作用. 因此,设定限制条件为

| $\underset{n\in p}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{Q}_{rnc}}\le 1,\forall r\in R,p\subseteq {{P}_{r}}$ | (9) |

3) 控制措施部署方案的总成本不应大于控制成本上限D. 因此,设定限制条件为

| $\underset{n\in p}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{\theta }_{nc}}{{W}_{nc}}\le D$ | (10) |

4) 根据部署参数Wnc和Qrnc的部署特性,设定限制条件为

| ${{W}_{nc}}\in \left\{ 0,1 \right\},{{Q}_{rnc}}\in \left\{ 0,1 \right\}~$ | (11) |

在式(8~11)的条件约束下,经过多次循环规划运算,可得到能使安全风险损失降低到最小程度的部署方案,并可求得最小残余风险损失μ.

2.2 控制成本最小化风险控制成本根据部署结点的位置的不同也将发生变化,不同风险控制措施部署方案可实现相同或相近的控制效果. 因此,在控制成本最小化过程中,以控制效果最大化过程所得的最小残余风险损失μ作为限制条件,制订具有最小控制成本的风险控制措施部署方案.

控制成本最小化过程的主要任务是:在不超过最小残余风险损失的前提下运用线性规划方法,寻找具有最小控制成本的风险控制措施部署方案. 因此,定义目标函数:

| $min\left[ \underset{n\in N}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{\theta }_{nc}}{{W}_{nc}} \right]$ | (12) |

根据风险量化过程以及提出方法的部署特点可知,控制成本最小化过程仍然受式(8~11)的条件约束. 同时,残余风险损失不应超过控制效果最大化过程中的最小残余风险损失μ. 因此,设定限制条件为

| $\underset{r\in R}{\mathop{\sum }}\,{{F}_{r}}-\underset{r\in R}{\mathop{\sum }}\,\underset{n\in N}{\mathop{\sum }}\,\underset{c\in C}{\mathop{\sum }}\,{{f}_{rnc}}{{Q}_{rnc}}\le \mu $ | (13) |

在式(8~11)和式(13)的限制与约束下,经过多次循环规划运算后得到的风险控制措施部署方案即为提出方法寻求的最优部署方案.

3 实验与分析 3.1 实验方案为验证WRCM方法的控制效果,实验方案如下.

1) 针对民航某典型信息系统,使用MATLAB设置其核心业务流程的结点和网络参数,构建一个虚拟的业务流程.

2) 目前信息安全领域的权威测试数据集为 KDD99和DARPA2000,它们主要用于对入侵检测方法的性能评估,不适用于对网络信息系统的风险控制效果验证. 因此,在本研究中,根据风险量化过程中的参数初始化方法,构建150个用于模拟攻击的数据集. 每个数据集以随机方式产生一组包含结点位置、安全风险、控制措施以及其他用于安全风险控制过程的参数.

3) 通过LINGO软件实现WRCM方法所述的风险控制措施部署方案.

4) 采用模拟攻击方案对WRCM方法、探索式风险控制措施部署方法(HRCM,heuristic risk control method)和受限制探索式风险控制措施部署方法(RHRCM,restrictive heuristic risk control method)所防御部署的业务流程分别进行模拟攻击,验证WRCM方法的控制效果.

3.2 HRCM部署方法及其改进HRCM部署方法以迭代的方式进行风险控制措施部署位置的选择,可从整体上减少安全风险对业务流程造成的损失. 若某一项风险控制措施的部署导致控制成本超过上限,将搜寻下一个能满足限制条件的风险控制措施. 当控制总成本达到控制成本上限或无满足条件的风险控制措施可部署时,该过程方能结束.

3.3 RAS攻击方案与风险控制效果对比为对比WRCM、HRCM、RHRCM 3种方法在信息安全风险控制中的效果,在本实验中采取随机式攻击方案(RAS,random attack scenarios),随机抽取可对业务流程造成影响的安全风险,对已部署风险控制措施的业务流程进行攻击. 该攻击流程设计如下.

1) 随机选择出一个整数K∈(0,|R|),|R|为集合R中所含安全风险的数量.

2) 在集合R中无放回随机选取数量为K的安全风险,对业务流程进行模拟攻击.

3) 分别计算以不同方法部署风险控制措施后业务所遭受的实际损失.

在评价风险控制方法的控制效果方面,首先计算风险控制措施部署后的损失减少量,其次计算损失减少量与控制成本的比值. 若比值过小则说明该方法在达到相同控制效果时所需的控制成本较大,适用性较差. 为度量3种风险控制方法的控制效果本实验中定义两个控制效果衡量参数E和T:

| $E=风险控制前损失-风险控制后损失$ | (14) |

| $T=E/该方法所需控制成本$ | (15) |

为了便于比较HRCM、RHRCM和WRCM方法在风险控制方面的差异性,将RAS方案对WRCM所部署的业务流程进行模拟攻击后的E和T设为基准值100. 其他两种方法在经过RAS方案模拟攻击后若E值高于100,则说明其损失减小优于WRCM;若T值高于100,则说明该方法所需控制成本优于WRCM. 经过RAS方案模拟攻击,实验结果如表 1和表 2所示.

|

|

表 1 RAS攻击E值结果 |

|

|

表 2 RAS攻击T值结果 |

实验结果表明:

1) WRCM无论是在风险控制效果方面还是控制成本方面均优于其他两种方法;

2) 在特殊情况下,HRCM可获得与WRCM相近的风险控制效果,但其控制成本大幅度提升;

3) 当RHRCM限制其控制成本与WRCM相同时,损失减少量将大幅度下降.

导致上述结果的原因是:

1) HRCM与RHRCM在进行风险控制措施选择时仅重视损失减少效果而忽略了控制成本因素,导致其在控制成本方面的效果较差;

2) HRCM在进行风险控制措施部署过程中一旦超过控制成本上限,便很难继续有效选出合适的风险控制措施,使得该方法的稳定性极差;

3) 在某些特殊情况下,HRCM可以有效控制安全风险导致的损失. 但是根据HRCM的原理,在正常情况下以相同的控制成本作为前提,HRCM很难达到与WRCM相同的控制效果.

4 结束语提出一种基于业务流程的风险控制方法——WRCM. 首先基于业务流程进行风险量化,然后结合线性规划理论进行基于业务流程的风险控制. RAS模拟攻击实验和风险环境变化的控制效果比较实验表明,WRCM方法无论是在风险控制效果还是在控制成本方面均明显优于其他风险控制方法.

未来研究重点将是如何改进WRCM方法的时间复杂度,进一步提高决策效率.

| [1] |

张曼. 信息安全风险评估方法的研究[J]. 信息安全与技术 , 2015, 25 (1)

:18–20.

Zhang Man. Survey of information security risk assessment methods[J]. Information Security and Technology , 2015, 25 (1) :18–20.

( 0) 0)

|

| [2] |

Qasem M M. Information technology risk assessment methodologies:current status and future directions[J]. International Journal of Scientific & Engineering Research , 2013, 4 (12) :966–973.

( 0) 0)

|

| [3] |

Dzazali S, Zolait A. Assessment of information security maturity:an exploration study of Malaysian public service organization[J]. Journal of Systems and Information Technology , 2012, 14 (1) :23–57.

doi:10.1108/13287261211221128 ( 0) 0)

|

| [4] |

Hemanidhi A, Chimmanee S, Kimpan C. Cyber risk evaluation framework based on risk environment of military operation[C]//The First Asian Conference on Defense Technology. Hua Hin, Thailand:IEEE, 2015:42-47.

( 0) 0)

|

| [5] |

Teixeira A, Kin C S, Sandberg H, et al. Secure control systems:a quantitative risk management approach[J]. Control System , 2015, 35 (1) :24–45.

doi:10.1109/MCS.2014.2364709 ( 0) 0)

|

| [6] |

Mousavian S, Valenzuela J, Wang Jianhui. A probabilistic risk mitigation model for cyber-attacks to PMU networks[J]. Power Systems , 2015, 30 (1) :156–165.

doi:10.1109/TPWRS.2014.2320230 ( 0) 0)

|

| [7] |

Moyo M, Abdullah H, Nienaber R C. Information security risk management in small-scale organisations:a case study of secondary schools computerised information systems[C]//Information Security for South Africa. Johannesburg:IEEE, 2013:1-6.

( 0) 0)

|