2. 济宁学院 计算机科学系, 山东 曲阜 273155;

3. 数字出版技术国家重点实验室(筹), 北京 100871

为实现访问控制中客体对主体预授权的准确和及时,针对基于信任的访问控制信任和权限的映射问题,将成功交互的实体授权信息作为用于知识发现的数据决策信息表,结合访问控制的授权规则,提出了一种基于粗糙集的授权规则知识发现方法,实现授权规则中的属性约简、知识决策规则的提取.最后,通过算例分析验证了基于粗糙集的授权规则知识发现方法的有效性.

2. Department of Computer Science, Jining University, Shangdong Qufu 273155, China;

3. State Key Laboratory of Digital Publishing Technology, Beijing 100871, China

To achieve accurate and timely pre-authorization of access from a subject to an object in access control, a method on knowledge discovery of authorization rules was proposed based on rough set theory to reduce knowledge attributes and to extract decision rules. According to the main characteristics of mappings between trust levels and access rights in trust based access control and combined with access authorization rules, this method makes successful use of the interactive entity authorization information as the data decision information table for the discovery of knowledge. Analysis shows that both the knowledge discovery method and the rough set based authorization rules are effective.

近年来,基于信任的访问控制研究是网络安全领域的研究热点问题[1, 2]. 基于信任的访问控制是访问客体根据访问主体的身份或属性信任关系对该主体执行某些权限许可进行控制的过程[3, 4]. 根据系统划分的信任级和授权规则(信任-权限),客体通过对主体属性的信任级别判定决定是否赋权给主体. 目前,许多国内外学者针对基于信任的访问控制中信任和授权问题进行了研究[5, 6, 7, 8]. 大多数研究者侧重于信任的精确预测和计算,授权机制有效性的研究,而对基于信任的访问控制授权方案中,采用客体对主体预授权提高授权安全性的研究涉及较少.

针对基于信任的访问控制信任与权限的映射问题,将成功交互的实体的授权信息作为用于知识发现的数据决策信息表,结合访问控制的授权规则,采用粗糙集理论对决策信息表进行分析,通过数据分类对数据决策信息表中的条件属性约简形成属性约简表,以授权规则中涉及的主要属性作为知识发现的条件属性,以授权规则中目标属性作为决策属性,笔者提出了基于粗糙集的授权规则的知识发现方法,实现授权规则中的属性约简、知识规则的提取.

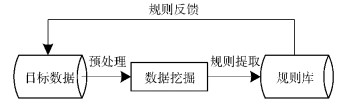

1 相关知识 1.1 知识发现知识发现指从大量的、模糊的和随机数据中,提取潜在的、可信的、有价值的信息和知识的过程. 广义上讲知识发现就是指数据挖掘,狭义上讲是利用各种分析工具在海量数据中发现模型和数据关系之间关系的过程. 知识发现过程是一个知识不断反馈的发现过程[9],如图 1所示.

授权规则的知识发现与最终客体对主体的授权许可有着密不可分的联系,有效的信任-权限的知识发现可以对授权的数据进行分析,用于客体对主体访问请求的授权预测,达到指导客体对主体进行准确的权限管理的目的.

Pawlak提出的粗糙集理论是一种智能数据分析和数据挖掘新的数学方法[10]. 基于粗糙集的授权知识发现是将成功交互的实体的授权信息作为用于知识发现的数据决策信息表,通过数据分类对数据决策信息表中的条件属性约简形成属性约简表,最后对属性约简表中潜在的知识规则进行发现、挖掘和提取,导出知识决策规则.

1.2 相关定义“信息系统E”形式化表示为E={U,A,V,f},其参数具体含义如下.

1) U:研究对象样本的有限集合;

2) A:研究对象所涉及属性的有限集合,A=AC∪AD ,AC为条件属性子集,AD为决策属性子集;

3) V:V=$\mathop \cup \limits_{P \in A} $VP,VP为属性P的域;

4) f:U×A→V,使得对每个对象xi∈U,属性q∈A,有f(xi,q)=Vq.

定义1 在给定信息系统E={U,A,V,f}中,设X$ \subset $U是实体对象上的子集,P$ \in $A是属性集合的子集,则X的下和上近似集及边界区域分别为

| $\begin{gathered} \underset{\raise0.3em\hbox{$\smash{\scriptscriptstyle-}$}}{P} X = \left\{ {Y \in U|P:Y \subseteq X} \right\} \hfill \\ \bar PX = \left\{ {Y \in U|P:\underset{\raise0.3em\hbox{$\smash{\scriptscriptstyle-}$}}{Y} \cap X = \emptyset } \right\} \hfill \\ {\text{Bn}}{{\text{d}}_p}\left( X \right) = \bar PX - \underset{\raise0.3em\hbox{$\smash{\scriptscriptstyle-}$}}{P} X \hfill \\ \end{gathered} $ |

定义2 在给定信息系统E={U,A,V,f}中,设X$ \subset $U是实体对象上的子集,P$ \in $A是属性集合的子集,则S上的近似精度为

| ${\mu _p}\left( X \right) = \frac{{{\text{card}}\left( {\underset{\raise0.3em\hbox{$\smash{\scriptscriptstyle-}$}}{P} X} \right)}}{{{\text{card}}\left( {\bar PX} \right)}}$ | (2) |

其中card(X)表示集合X中的元素个数.

定义3 在给定信息系统E={U,A,V,f}中,设Ψ是E上的一个分类,经约简后的最小属性子集R具有同原始属性集P相同的分类质量,存在R$ \in $P$ \in $A,使得γR(Ψ)=γP(Ψ),称为属性集P在分类Ψ-约简. 所有Ψ-约简的交集称为Ψ-核,记作coreΨ(P).

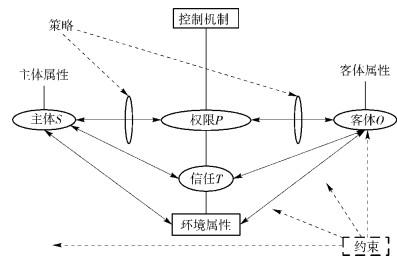

2 基于信任的访问控制授权方案基于信任的访问控制授权模型如图 2所示,该模型是在基于信任的访问控制基础上引入信任的概念,将交互中涉及的属性及其信任值作为授权判断的重要参考依据.

当网络中实体发生交互时,访问客体根据访问主体的请求,依据信任-权限映射规则(策略),获得预测映射关系,对访问主体进行预授权. 接下来,通过授权约束对所有预先授权进行评估,给出本次交互的最终授权. 预授权是保证正确授权的基础,能够提高授权的效率和准确性,保证授权的安全性.

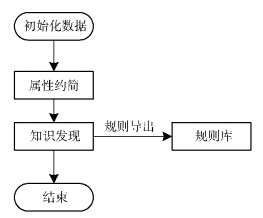

3 基于粗糙集的授权规则知识发现基于粗糙集的授权规则的知识发现过程是利用粗糙集理论将成功交互的实体的授权信息作为用于知识发现的数据决策信息表,通过数据分类对数据决策信息表中的条件属性约简形成属性约简表,最后对属性约简表中潜在的知识规则进行发现、挖掘和提取,导出知识决策规则,作为预授权的策略. 其知识发现流程如图 3所示.

1) 授权知识发现决策信息表

数据初始化阶段,根据用户实体的请求信息从成功交互的原始实体信息数据库中抽取确定的目标数据(标准化、离散化后的数据). 将目标数据中原始实体的属性作为条件属性C,将权限-属性数据表中的实体属性作为决策属性D,进行初始化形成决策信息表,如表 1所示. 在初始化的决策信息表中,条件属性是可能对决策属性产生影响的信息,决策属性是知识发现的目标,表中每一条记录代表一个成功交互过的网络实体.

| 表1 决策信息表 |

为获得高效的预测映射关系,在对成功交互的原始实体权限-属性进行约简时,采用概念层次树方法,每个属性名作为树根,树的叶子结点对应属性信任级别概念. 因此,根据映射规则,可以将高层次的划分进行降级(概念泛化),从而实现决策信息表的信任概念的提升.

2) 决策信息表属性约简

决策信息表中实体属性在授权决策中的重要程度是不同的,由条件属性到决策属性的映射过程中有些条件属性可能是冗余的,在不影响分类效果的前提下,需要通过分类去除冗余的条件属性. 决策信息表属性约简是指在保持决策信息表分类能力不变的情况下,去除掉不相关或不重要的条件属性后得到属性约简表. 这种约简是本着不破坏原始数据集分类质量的“保真”约简. 假设表 1中所有实体对象的C5取值都为3,简单来说表 2就是表 1的一个最简单明了的约简表.

| 表2 约简表 |

采用基于属性重要性的属性约简方法对决策信息表中的冗余属性进行约简,其算法思想:初始化核,计算出核以外的属性的重要性,得出属性重要性的排序,添加重要性程度大的属性到核中,直到核为条件属性集的有效最小约简为止.

3) 授权知识规则发现

在对属性进行最小约简后得出属性约简表的基础上,引入决策规则的可信度,归纳导出决策规则,即条件属性与决策属性之间的关联关系. 决策规则提取的前提是规则描述W,则规则结论用N表示,其形式化描述为

| $W \to N\left[T \right]\left[M \right]$ |

其中:T为决策规则的可信度,是最小约简后条件属性重要性之和,$T = \sum\limits_{i = 1}^n {C\_{\omega _i}{\text{ < }}1} $;M为决策规则的支持度,$M = \frac{{{\text{card}}\left( {\left[W \right] \cap \left[N \right]} \right)}}{{{\text{card}}\left( U \right)}}$.

4 算例分析面向开放式网络基于信任的访问控制中,假设根据用户实体的请求信息以成功交互的16个原始实体Si信息作为目标数据. 表 3中给出了实体信息数据,实体属性C1、C2、C3、C4和C5作为分类的条件属性,D表示决策属性,代表网络授权的可信级别或权限-属性数据表中关键的决策属性.

| 表3 网络实体部分属性分类表 |

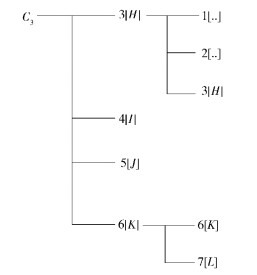

设本次访问控制访问策略中涉及的网络授权规则如表 4所示,以条件属性C3为例,根据映射规则和表 3中实体属性取值,条件属性C3可以划分,如图 4所示.

| 表4 访问许可决策(决策属性——权限) |

表 3经过属性C3的概念提升后,得到表 5的网络实体部分属性分类. 由粗糙集可知,在论域U中关于属性等类分别为

| 表5 概念泛化提升后网络实体部分属性分类表 |

U/C={{S11},{S5,S9,S12},{S4,S3,S13,S10,S16},

{S15},{S14},{S1},{S2,S8},{S6},{S7}}

U/CD={{S10,S9,S5,S3,S11,S15S12},{S1},

{S7,S6,S13,S14,S4,S16,S2,S8}}

U/{C1,C2,C3,C4,}={{S11},{S5,S9,S12},

{S4,S3,S13,S10,S16},{S15},

{S14},{S1},{S2,S8,S6},{S7}}

U/{C1,C2,C3,C5,}={{S11},{S5,S9,S12},

{S1,S4,S3,S13,S10,S16},

{S15,S7},{S14},{S2,S8},{S6}}

U/{C1,C2,C4,C5,}={{S11,S5,S9,S12},

{S4,S3,S13,S10,S16},{S14},

{S15,S1,S7},{S2,S8},{S6}}

U/{C1,C3,C4,C5,}={{S11},{S5,S9,S12},

{S4,S3,S13,S10,S16},{S15},

{S14},{S1},{S2,S8},{S6},{S7}}

U/{C2,C3,C4,C5,}={{S11},{S5,S9,S12,S15,S7},

{S4,S3,S13,S10,S16,S2,S8},

{S14},{S1},{S6}}

决策属性D对条件属性C、C1、C2、C3、C4和 C5的正域分别记为

poSC(D)={S11,S14,S9,S12,S5,S2,S8,S6,S7}

poSC-C1(D)={S11,S14,S1,S6}

poSC-C2(D)={S11,S14,S9,S12,S5,S2,S8,S6,S7}

poSC-C3(D)={S14,S2,S8,S6}

poSC-C3(D)={S14,S2,S8,S6}

poSC-C4(D)={S2,S6,S7,S8,S11,S12,S14}

poSC-C5(D)={S2,S5,S6,S7,S8,S9,S11,S12,S14}

poSC(D)=poSC-C5(D)=poSC-C2(D)

poSC(D)≠poSC-C1(D)≠poSC-C3(D)≠poSC-C4(D)

由约简算法得出,条件属性C对决策属性D的相对约简为{C1,C3,C4},条件属性C对决策属性D的相对核也为{C1,C3,C4}. 因此,可以提取得到授权知识规则如表 6所示.

| 表6 基于粗糙集方法提取的授权知识规则 |

由表 6可见,提取的授权知识规则与访问控制中访问许可决策(决策属性——权限许可)表 4的授权规则一致. 其中,关键属性C1、C3和C4对授权的影响没有发生变化,而对授权没有明显影响的属性C2和C5进行了约简,显然将会提高访问控制中预授权算法的效率,同时也表明了该方法约简的有效性.

5 结束语为了满足预授权的需要,提出了面向开放式网络环境基于信任的访问控制中基于粗糙集的授权规则的知识发现. 该方法是在原有授权规则的基础上对决策信息表内授权的规则再次进行约简,将多余的信息去除求出每一实体对象的核值,以核值为出发点,判断是否是最小约简,根据最小约简得出尽可能小的授权决策规则,达到提高授权算法执行效率的目的. 该研究为基于信任的访问控制中客体对主体进行准确、及时的预授权奠定了基础.

| [1] | Blaze M, Feigenbaum J, Lacy J. Decentralized trust management[C]//Proceedings of the 1996 IEEE Symposium on Security and Privacy[S. l.]:IEEE, 1996:164-173.[引用本文:1] |

| [2] | Glynos D, Argyroudis P, Douligeris C. Collaborative service evaluation with the Two Hop trust framework[J]. Security and Communication Networks, 2012, 5(6):594-613.[引用本文:1] |

| [3] | Han Guangjie, Jiang Jinfang, Shu Lei, et al. Management and applications of trust in wireless sensor networks:a survey[J]. Journal of Computer and System Sciences, 2014, 80(3):602-617.[引用本文:1] |

| [4] | 刘武, 段海新, 张洪, 等. TRBAC:基于信任的访问控制模型[J]. 计算机研究与发展, 2011, 48(8):1414-1420. Liu Wu, Duan Haixin, Zhang Hong, et al. TRBAC:Trust based access control model[J]. Journal of Computer Research and Development, 2011, 48(8):1414-1420.[引用本文:1] |

| [5] | 李小勇, 桂小林. 动态信任预测的认知模型[J]. 软件学报, 2010, 1:163-176. Li Xiaoyong, Gui Xiaolin. Cognitive model of dynamic trust forecasting[J]. Journal of Software, 2010(1):163-176.[引用本文:1] |

| [6] | 赵斌, 何泾沙, 黄娜, 等. 基于平衡权重的动态综合信任度量方法[J]. 北京邮电大学学报, 2015, 38(2):113-117. Zhao Bin, He Jingsha, Huang Na, et al. Dynamic global trust evaluation based on balance weight[J]. Journal of Beijing University of Posts and Telecommunications, 2015, 38(2):113-117.[引用本文:1] |

| [7] | Masood R, Shibli M A, Ghazi Y, et al. Cloud authorization:exploring techniques and approach towards effective access control framework[J]. Frontiers of Computer Science, 2015, 9(2):297-321.[引用本文:1] |

| [8] | Lu J, Joshi J B D, Jin L, et al. Towards complexity analysis of user authorization query problem in RBAC[J]. Computers and Security, 2015(48):116-130.[引用本文:1] |

| [9] | 杨立, 左春, 王裕国. 面向服务的知识发现体系结构研究与实现[J]. 计算机学报, 2005, 28(4):445-457. Yang Li, Zuo Chun, Wang Yuguo. Research and implementation of service oriented architecture for knowledge discovery[J]. Chinese Journal of Computers, 2005, 28(4):445-457.[引用本文:1] |

| [10] | Pawlak Z. Rough sets[J]. International Journal of Computer and Information Sciences, 1982, 11(5):341-356.[引用本文:1] |