基于按需距离矢量路由协议,结合编队通信系统的特点,对黑洞问题进行了分析,进而提出按需距离矢量路由的安全机制方案.结合具体的路由协议,不仅着眼于算法的特点,还充分考虑应用的特征,而且方案简单易于实现.仿真结果表明,该方案能保证网络的分组投递率,带来额外的控制开销也是在系统可以承受的范围之内.

Based on ad-hoc on-demand distance vector routing protocol, combined with the features of formation communication system, the black hole problem was analyzed and an ad-hoc on-demand distance vector routing method with security mechanism was proposed to solve the problem. Combining the specific routing protocol, the proposal not only focuses on the characteristics of the algorithm, but takes account of the specific features of the application, making it simple and easy to implement. Simulations show that in addition to guaranteethe packets delivery ratio, the extra control overhead is able to withstand in the system range as well.

移动自组织网络是无基础设施的无线网络的一种典型代表,是临时形成的多跳无线移动节点的集合,在实际中具有广泛应用. 编队通信是移动自组织网络的一个重要应用[1, 2]. 编队通信网络易受到恶意节点的攻击,特别是黑洞问题. 然而,编队通信的研究主要集中在拓扑控制,而安全性相对很少受到关注,针对这种情况,结合具体的路由协议,并且充分考虑移动自组织网络和编队通信的特点来解决安全性问题. 在众多的移动自组织网络路由协议中,按需距离矢量路由(AODV,ad-hoc on-demand distance vector routing)协议[3]表现良好,是当前研究的热点. AODV协议来源于对距离矢量路由协议的改进,加入了按需路由的特性,使得其路由效率高,节省了有限的节点资源,然而也是基于这种特性,使得其路由机制容易受到恶意节点的攻击. AODV协议在设计之初并没有包含抵御恶意攻击的任何安全机制,而编队通信恰恰对网络的安全性要求很高,因此设计一种简单有效的路由安全机制对于编队通信至关重要. 在原始的协议中,AODV协议并不限制中间节点回复路由信息的请求,只要有可用的路由,中间节点可响应路由请求(RREQ,routing request). 这种机制的应用可以减少路由延迟,开销相对较低,但系统将成为恶意节点攻击的目标. 恶意节点可以很容易地破坏路由协议的正常执行,使得局部网络失效,甚至整个网络瘫痪[4].

1 基于AODV协议的黑洞问题的研究现状以及存在的问题AODV协议在最初设计中没有考虑安全问题. 由于AODV协议广范应用在实践中,有很多基于AODV的方法用来解决黑洞问题.

文献[5]基于目的节点发送确认分组来检查黑洞的存在. 当从源到目的没有恶意节点的时候,它实际上会增加很多开销. 另外,它也将增加网络延迟.另一些解决黑洞问题的方法是与相邻节点进行 协商[6, 7, 8]. 文献[6]缺点是恶意节点可以回复虚假信息,声称有到目的节点的路由,而其他节点并不能辨别消息的可靠性. 在文献[7]中,每个节点监听邻居节点并动态计算其相邻节点的信任值. Htoo等[8]利用个人信誉系统,找到黑洞节点. 这些方法都需要额外的机制来避免恶意节点的攻击,将会产生额外的开销.

Raza等[9]提出一种新型强制路由信息修改模型的架构,引入自动纠错机制来指引节点选择正确的路径信息,从而防止黑洞攻击. Yerneni等[10]利用RREQ和路由答复转发的数目来检测攻击.

所有这些安全机制集中在路由协议本身,并不结合具体的应用和它们的特征,因而机制设计复杂,如果在网络中不存在任何恶意节点,将产生大量的额外开销.

笔者提出的方案结合具体的路由协议AODV,并充分考虑了移动自组织网络和编队通信应用的特点,简单且表现良好.

2 黑洞问题以及解决方案任何放置在从源节点到目的节点路径上的恶意节点,声称它有到目的节点的最短路径,并捕获网络中的数据分组便形成了一个“黑洞”.

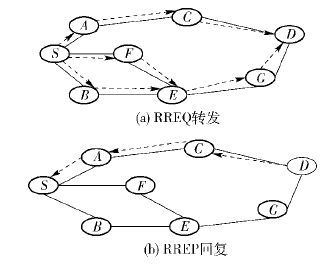

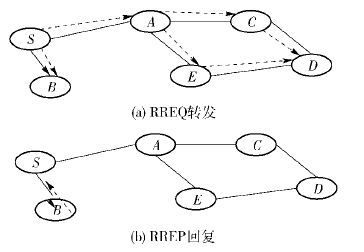

2.1 AODV协议中正常的路由发现过程在正常的情况下,源节点S要向目的节点D发送数据,它首先初始化一个路由发现进程. 源节点S向其邻节点{A,B}广播一个RREQ报文(见图 1(a)),然后{A,B}又向它们的邻节点广播RREQ报文,最终目的节点D接收到了RREQ报文. 路径寻找进程中,A到D有3条可用的路径,分别为{S,A,C,D}、{S,F,E,G,D}和{ S,B,E,G,D}. 但是,目的节点D最先收到来自中间节点C的RREQ信息,所以它向中间节点C发送路由回复(RREP,routing reply)报文,并沿着原来的路径到源节点S,而对后来的RREQ信息置之不理. 源节点S收到RREP报文后,认为路由寻找进程已经结束,建立起{S,A,C,D}这条路径,如图 1(b)所示.

2.2 AODV协议中黑洞的形成过程源节点S向其邻节点广播一个RREQ报文(见图 2(a)),恶意节点可以通过返回包含虚假信息的RREP在网络中形成一个只吸收数据包的黑洞,如图 2(b)所示. 源节点S要寻找一条通向目的节点D的路径,而恶意节点B在收到源节点S广播发送的RREQ后,立即产生一个含虚假信息的RREP,宣称它有到达目的节点D的最短路径. 如果这个含虚假信息的RREP包比其他RREP包提前到达源节点S,则一个伪造的路径就建立起来了. 源节点S就会把送往目的节点D的数据包发送给节点B. 节点B就依靠这种方法变成网络中的一个数据包黑洞,恶意节点可以通过黑洞任意拦截数据包,严重破坏了网络的正常运行.

2.3 黑洞问题的解决方法为解决黑洞问题,如第1节所述,已经提出了多种基于AODV的改进方法,虽然都是基于路由协议AODV,但并没有充分考虑移动自组织网络和编队通信应用的特点.

基于上述考虑,为解决编队通信网络的黑洞问题,笔者提出了基于AODV的安全机制(AODV-S,AODV with security mechanism)方案. 该方案基于传统协议,让网络中的节点与网络中其他节点以一种独特的方式进行通信,而这种方式网络外的节点并不知道. 所以,当恶意节点要加入网络时不会成功,因此避免了恶意节点拦截和破坏网络信息.

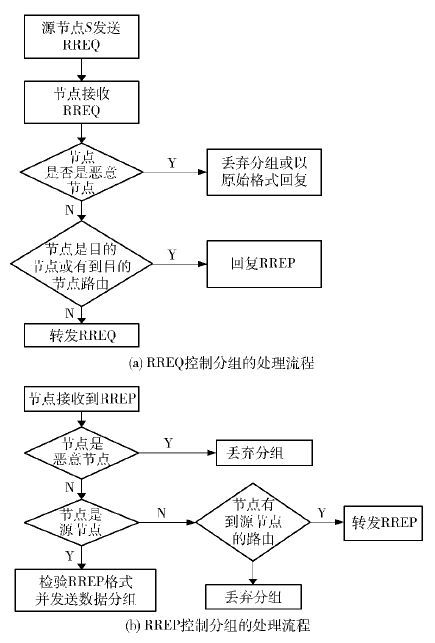

AODV-S方案:在控制分组RREQ中加入一些额外的验证信息,使原有的控制报文格式更改,故意加入该网络的恶意节点不能识别该控制分组的格式,并丢弃控制分组,或者如果它回复不正确格式的控制分组,正常的网络节点接收应答分组会知道这不是一个正常的网络分组,并丢弃该分组. 这样,恶意节点不能加入数据传输的过程,从而保证了网络的安全性.

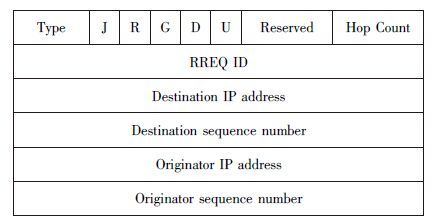

2.4 控制分组的格式1) RREQ分组

在原始协议中,RREQ分组的格式如图 3所示.

而在提出的AODV-S方案中,在分组中添加2个额外的条目即目的节点IP地址的别名和源节点IP地址的别名. 在新的格式中,对新的条目的值的设置如下:

Destination IP address alias=Destination IP address+1

Originator IP address alias=Originator IP address+1

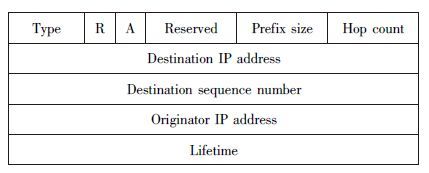

2) RREP分组

在原始协议中,RREP分组的格式如图 4所示.

在AODV-S 协议中,如同RREQ分组,在RREP分组中添加2条额外的条目,分别是源节点IP地址的别名和目的节点IP地址的别名,这些条目只有网络中的节点才能识别.

2.5 控制分组的处理流程控制分组的处理流程如图 5所示.

AODV-S方案充分考虑编队通信的特征,只有少量的附加信息用于标识节点来保证网络的安全,这是非常简单且有效的,而且不会带来附加的开销,这对于资源有限的网络系统是至关重要的. 此外,它不改变原始协议的过程也可以识别恶意节点,这并不需要认证等附加过程.

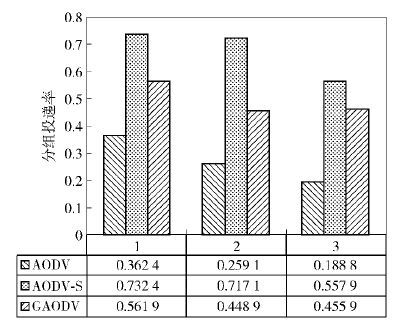

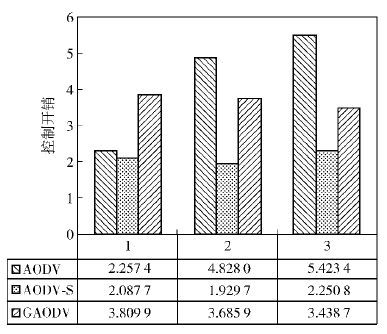

3 仿真结果以及分析运用NS2仿真分析AODV-S的性能并与原始的AODV协议和文献[5]的方法进行比较.

仿真中,在范围为1000m×1000m的场景中随机设置20个节点,每个节点无线传播距离都是250m,信道容量为2Mbit/s. 每个仿真执行100s,使用两径传播模型,介质访问控制层采用IEEE 802.11协议.

为了说明恶意节点对网络的影响,在网络中分别设置1、2、3个恶意节点提供虚假信息,并选择网络中分组的投递率和控制开销作为评价网络性能的指标.

分组的投递率可以反映网络的可靠性,定义为

P= $\frac{r}{s}$

(1)

控制开销可反映协议的效率,其定义为

C= $\frac{{{P}_{c}}}{{{P}_{d}}}$

(2)

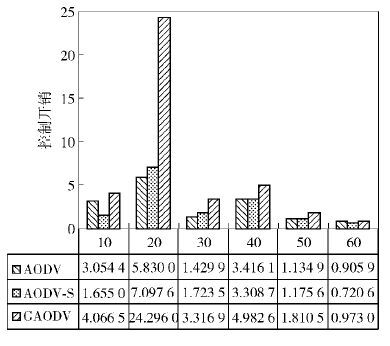

如图 6和图 7所示,当网络中的恶意节点数分别为1、2、3时,AODV-S性能比原始的AODV协议和文献[5]的协议更好. 在原AODV协议中,如果恶意节点接收到RREQ,它会发送RREP给源节点,声称它有到目的节点的最短路由,接着源节点将沿 着恶意节点伪造的路由发送数据分组到恶意节点,造成数据分组丢失. 而在AODV-S中,恶意节点不能识别RREQ,将接收到的RREQ丢弃,因此恶意节点不能加入分组的发送,数据分组将沿正确的路径发送到目的节点. 在GAODV中,目的节点给源节点发送确认信息,它可以保证数据分组到达目的节点,但是开销会更大. 在AODV-S中,没有额外的分组发送过程,也不用向网络中发送附加的控制分组.

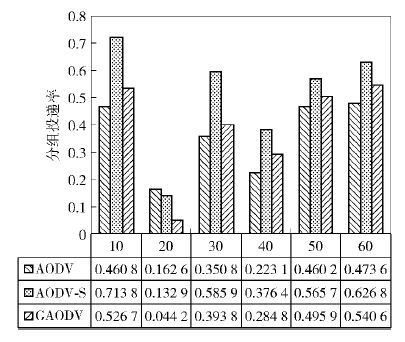

下面设置节点移动性(节点的速度)和连接数不同的场景验证AODV-S协议的性能. 假定网络中有2个恶意节点,仿真结果如图 8、图 9、图 10和图 11所示.

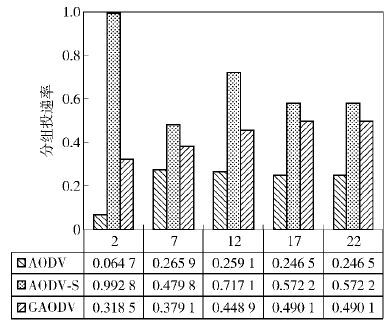

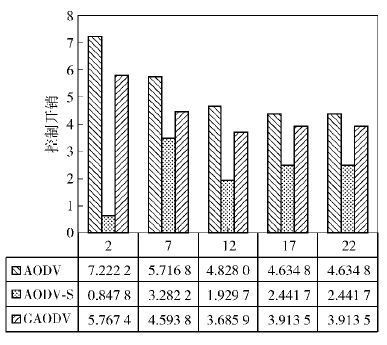

由图 8可以看出,节点移动性不同时,AODV-S的性能比原始AODV和GAODV更好. 在AODV-S中,虽然节点移动,但是安全机制能防止恶意节点加入网络,因此数据分组投递率较高. 由图 9可知,AODV-S控制开销没有增加,而对于GAODV,目的节点的确认信息会以更高的开销来避免恶意节点加入网络.

由图 10和图 11可以看出,在具有不同连接数目的网络中,与协议AODV和GAODV比较,AODV-S具有更好的分组投递率,而不会带来额外的开销. 当恶意节点在源到目的节点的路径上时,将捕获数据分组,造成分组投递率下降;而当不能接收到RREQ分组时,它不会影响路由. 因此,当连接数目变得更大时,丢失数据包将不会增加. 在AODV-S中,恶意节点无法加入网络,不能捕获到网络中的数据分组,保证了网络中数据分组的正确传输.

4 结束语笔者提出了AODV-S方案来解决编队通信中的黑洞问题. 该方案结合具体的路由协议,不仅着眼于算法的特点,还充分考虑具体应用的特征. 仿真结果表明,在有恶意节点试图捕捉信息和破坏网络的环境中,AODV-S方案的性能比原始的AODV协议更好.

| [1] | Conti M, Giordano S. Multihop ad hoc networking:the theory[J]. IEEE Communications Magazine, 2007, 45(4):78-86.[引用本文:1] |

| [2] | Corson S, Macker J. IETF RFC 2501-1999, Mobile ad hoc networking (MANET):routing protocol performance issues and evaluation considerations[S].[引用本文:1] |

| [3] | Manel Guerrero Zapata. Secure ad hoc on-demand distance vector routing[C]//Acm Mobile Computing and Communication Review Number. Finland:Mobile Networks Laboratory, Nokia Research Center, 2002:106-107.[引用本文:1] |

| [4] | Li Qing, Wu Wendan, Jiang Hanhong. A propose to enhance the AODV routing protocols' security of ad hoc networks[C]//Knowledge Acquisition and Modeling Workshop. Wuhan:[s.n.], 2008:30-32.[引用本文:1] |

| [5] | Dhurandher S K, Woungang I, Mathur R, et al. GAODV:a modified AODV against single and collaborative black hole attacks in MANETs[C]//Advanced Information Networking and Applications Workshops (WAINA). Barcelona:[s.n.], 2013:357-362.[引用本文:3] |

| [6] | Medadian M, Mebadi A, Shahri E. Combat with black hole attack in AODV routing protocol[C]//Malaysia International Conference on Communications (MICC). Kuala Lumpur:[s.n.], 2009:530-535.[引用本文:2] |

| [7] | Thachil, Shet K C. A trust based approach for AODV protocol to mitigate black hole attack in MANET[C]//International Conference on Computing Sciences (ICCS). Phagwara:[s.n.], 2012:281-285.[引用本文:2] |

| [8] | Htoo Maung Nyo, Viriyaphol P. Detecting and eliminating black hole in AODV routing[C]//Wireless Communications, Networking and Mobile Computing (WiCOM). Wuhan:[s.n.], 2011:1-4.[引用本文:2] |

| [9] | Raza M, Hyder S I. A forced routing information modification model for preventing black hole attacks in wireless Ad Hoc network[C]//International Bhurban Conference on Applied Sciences and Technology (IBCAST). Islamabed:[s.n.], 2012:418-422.[引用本文:1] |

| [10] | Yerneni R, Sarje A K. Secure AODV protocol to mitigate black hole attack in mobile ad hoc[C]//International Conference on Computing Communication and Networking Technologies (ICCCNT). Coimbatore:[s.n.], 2012:1-5.[引用本文:1] |