提出了一种Openflow下的动态虚拟蜜网系统,利用Openflow交换机及其控制器的软件定义网络的新型网络架构,解决现有蜜网系统中流量控制困难的问题,替代现有基于重定向网关的半软件半硬件的转发方案. 设计了一种虚拟蜜罐系统,可以虚拟运行任意服务的任意主机,能够动态调整蜜罐结构. 提出了叠加虚拟蜜网的概念,在一个蜜网物理实体中叠加运行多个不同的虚拟蜜网系统. 部署设计的蜜网系统验证了密网系统转发时延低、动态性强的特性和叠加虚拟蜜网系统的有效性.

A dynamic vitual honeynet system using Openflow is proposed to solve the pain point of traffic control in the current honeynet system. This system is established on software defined network architecture with Openflow switch and controller and replaces the existing semi-software forwarding solution which is based on redirection gateway. A virtual honeypot system is designed to virtualize any host with any services and to adjust the honeypot structure dynamically. A new concept of overlay virtual honeynet which defines running multiple virtual honeynets in one honeynet physical entity is advocated. The experimental results in deployed designed honeynet system verify the low forwarding delay of forwarding scheme based on Openflow, dynamic property of honeynet system, and effectiveness of overlay virtual honeynet system.

互联网一直以来受到各种网络攻击的威胁,网络攻击方式层出不穷,手段多变且攻击目标各异. 蜜网[1]正是攻防博弈方在被动的环境中提出的一种主动防御手段,国内外对于蜜网的研究十分重视[2]. 在蜜网流量控制技术中,大多基于传统网络设备,通过自研网关和特殊通信方式进行流量迁移[3],这种方式封闭且存在安全隐患.

笔者提出一种结合服务虚拟化技术和网络虚拟化技术的蜜网系统,该蜜网系统可以更容易地对数据进行控制、捕获和分析. 同时,使用软件定义网络(SDN,software defined network)架构的网络分片技术结合服务虚拟化技术实现了一种全虚拟化的蜜罐主机和一种可动态调整和可扩展的动态虚拟蜜网系统,以及提出叠加虚拟蜜网的概念.

1 相关工作 1.1 动态蜜网技术与叠加蜜网动态蜜网系统指的是能够根据当前网络环境和攻击者扫描方式进行动态调节的蜜网系统. 这种动态调节能够实时快速地进行蜜网网络结构和蜜网系统中运行的蜜罐类型的调整,对攻击者展现出不同类型的蜜网服务.

基于流量控制技术提出的蜜网系统可以同时运行多个叠加虚拟蜜网,提高蜜网系统的诱骗广度.

1.2 流量控制技术传统网络设备封闭的设计导致网络流量控制不便,多数蜜网流量控制技术基于“重定向代理结合重定向服务器”的结构. ,而重定向服务器常基于软件实现功能. 这样的处理方式提供了灵活性,但是对于一个本身目的即为提高安全性的蜜网系统而言是极其危险的. 下面设计了一种基于Openflow的动态虚拟蜜网系统,具有灵活安全的流量控制技术.

2 基于Openflow的蜜网结构 2.1 基于Openflow的动态蜜网系统Openflow协议[4]是当前对于SDN架构的一种主流实现,设计了一种基于Openflow的虚拟动态蜜网系统,提出一种灵活、高透明的流量迁移方案. 蜜网系统包括业务网、 基于Openflow交换机的蜜墙和虚拟蜜罐系统.

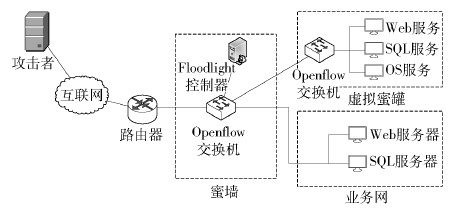

2.2 总体结构蜜网系统的总体结构如 图 1所示. ①使用Openflow交换机和控制器结合的网络转发方式;②业务网部署入侵检测和流量分析系统,当检测到攻击流量时通报控制器;③Floodlight控制器收到流量转发请求后生成流量控制命令并通过控制器传输至Openflow交换机;④Openflow交换机解析流量控制命令,根据请求内容转发攻击流量至虚拟蜜罐系统;⑤虚拟蜜罐系统根据当前系统负载进行传输控制,将不同的服务流量导入不同的服务组机群中;⑥蜜网系统收集和分析攻击流量,并记录攻击行为、攻击源和攻击日志等信息,完成蜜网工作.

2.3 基于Openflow的蜜墙蜜墙在蜜网系统中负责记录和处理所有进出蜜罐的网络活动. 在所设计的蜜网系统中,传统蜜墙架构无法完全满足要求. 首先,所设计系统需要对流量进行并行分离与合并的控制,传统蜜墙系统基于透明网桥模式,无法将数据流分类并进行迁移,只能实现单一进口入、出口出模式;其次,传统蜜墙难以对流量进行动态分配,对夹杂在正常流量中的恶意流量分离困难. 笔者设计了一个基于Openflow的蜜墙,该蜜墙能够简单地对流量进行管理和控制,达到对流量进行动态迁移的目的.

基于Openflow的蜜网设计主要包括Openflow交换机、控制器和监控系统3部分.

Openflow交换机负责对于流量控制的物理实现,并使用Openflow协议与控制器进行互连交互.

控制器通过Openflow协议与交换机交互,实现流量迁移和控制的指令下达以及对于流量状态的查询. 同时,在控制器上实现转发控制、流量分析、虚拟机.

监控系统通过交换机流量策略对流量进行捕获、分析和日志记录,该部分和传统蜜墙功能相似.

2.4 全虚拟化蜜罐如 图 2所示,基于Openflow架构提供的网络虚拟化功能,结合服务虚拟化技术,设计了一个全虚拟蜜罐环境. 该蜜罐系统在外部环境看来是一个完整蜜罐主机,在物理上是由各个分离服务合并而成. 当攻击者攻陷下某个服务主机时,由于分离的服务设计,无法完全攻陷所设计的全虚拟化蜜罐系统. 这在蜜罐系统安全性上是很大的提升.

虚拟蜜罐处理一个外部请求的流程:①外部请求进入Openflow交换机,交换机通过流信息(协议、端口等)识别解析流. ②转发策略控制模块根据当前的服务部署情况创建转发规则(如请求超文本传输协议(HTTP,hypertext transfer protocol)服务的流进入HTTP服务系统中),转发的同时修改流中数据包的目的媒体访问控制(MAC,media access control)地址和目的IP地址,并将这些规则推送到Openflow交换机中. ③服务流进入响应的服务系统中进行相应处理. 以HTTP服务为例,在HTTP服务系统中运行多个虚拟机,虚拟机运行真实的Apache、Nginx等HTTP服务器,并且存放正常业务网的网站内容. 当收到外部请求时,正常进行HTTP响应,服务的虚拟化通过外部Openflow和转发规则实现,虚拟多个IP的HTTP服务. ④服务系统响应的数据包到达Openflow交换机后根据流表规则,修改源MAC和源IP,最终融合返回给攻击者. 至此完成虚拟蜜罐的实现流程.

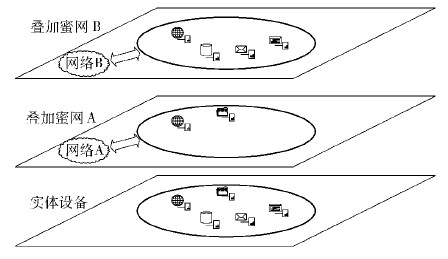

2.5 叠加虚拟蜜网基于全虚拟化蜜罐技术和快速动态组合技术,结合SDN的网络叠加能力,提出叠加虚拟蜜网的概念. 叠加虚拟蜜网指在同一个蜜网物理系统中,可以同时运行多个蜜网系统,这些蜜网系统叠加在同一个物理实体中. 具体实现基于网络分片,对于不同的外部访问者而言,通过对Openflow交换机的规则设定,进行网络划分,达到叠加网络效果,即展现不同的蜜网系统.

如 图 3所示,物理实体部署了Web服务蜜罐、文件服务蜜罐、数据库服务蜜罐、邮件服务蜜罐和应用服务蜜罐. 在物理实体之上形成了两个叠加蜜网:①叠加蜜网A,Web服务蜜罐和文件服务蜜罐. 网络A可以访问叠加蜜网A;②叠加蜜网B,Web服务蜜罐、数据库服务蜜罐、邮件服务蜜罐和应用服务蜜罐,网络B可以访问叠加蜜网B.

叠加蜜网A和B均叠加在蜜网系统物理实体上且互不影响,外部网络仅可以访问蜜网系统配置其访问的蜜网系统,以此完成叠加蜜网之间的隔离.

3 部署效果及分析在实验中部署所设计的蜜网系统,该系统组成包括Openflow交换机、控制器服务器、同时配置网络地址为192.168.1.200的HTTP服务器与HTTP蜜罐、MySQL蜜罐(192.168.1.201)、VoIP蜜罐(192.168.1.292)、外部主机1(HTTP实验、互联网控制报文协议(ICMP,Internet control message protocol)实验、192.168.3.155)和外部主机2(网络阻断实验、192.168.3.175). 在所部署的蜜网系统中实验,实验内容分为两部分,包括迁移实验和蜜网动态调整实验.

3.1 迁移效果设计基于Openflow的动态虚拟蜜网系统,Openflow交换机使用基于ATHERSO 9331芯片上自主搭建的无线Openflow交换转发硬件. 流量迁移功能放置在专用硬件上实现,迁移行为从软件行为转变为硬件行为,提高蜜网系统中的流量迁移性能. 为验证流量迁移性能,进行迁移实验及其效果分析.

迁移实验分为迁移功能测试和迁移性能测试两部分. 迁移功能测试时,外部主机访问IP为192.168.1.200主机的HTTP服务. 当未添加迁移规则时,外部主机访问正常服务. 在添加迁移规则后,外部主机成功访问蜜罐主机提供的HTTP服务.

迁移性能测试结果如 图 4所示. 实验中外部主机对IP为192.168.1.200的主机进行ICMP实验,测试系统在不同时刻对ICMP流量进行迁移性能测试. 实验过程中,外部主机保持对IP为192.168.1.200主机的Ping操作,其中选定6个时间对流量进行迁移,实验总时长为10min,包括600次ICMP请求和响应过程,其中6次迁移的时刻为55、145、234、392、444和530s. 图 4纵坐标上标出的时刻对应于该流量进行迁移时的时延,其中迁移类型1表示ICMP流量从正常服务中迁移至蜜罐系统,迁移类型2表示ICMP流量从蜜罐系统迁移至正常服务中.

从 图 4中可以看出,对于未进行迁移的流量出现数次响应时间超出平常值属于正常情况. 进行流量迁移时也出现数次响应超长,但是在迁移时响应未出现异常,可以认为所设计蜜网系统的转发功能对于流量响应时延没有影响,验证了所设计蜜网系统的迁移功能有效,而且有利于提高蜜网系统的诱骗度.

3.2 蜜网动态调整为了验证蜜网动态调节的有效性,将进行两方面的实验,包括蜜网服务修改和叠加蜜网验证.

对于蜜网服务动态修改,进行3方面实验:增加1台MySQL蜜罐、删除1台HTTP蜜罐以及修改1台MySQL蜜罐对外IP. 每个实验内容进行5次测试,记录实验结果,并计算得出平时延. 实验结果如表 1所示. 由实验结果不难看出,所设计的蜜网系统时延低,符合快速动态修改蜜网的要求.

| 表1 蜜网服务动态修改实验结果 |

叠加蜜网验证指对于蜜网提供的所有服务,通过对Openflow交换机动态配置,可以进行服务阻断,对蜜网中网络和蜜罐区域进行逻辑划分和隔离,攻击者无法看到蜜网网络的全部网络拓扑. 实验中,两台外部主机进行对HTTP蜜罐的访问,其中外部主机1配置可达,外部主机2配置无权限访问. 在实验中外部主机1可以访问已配置HTTP蜜罐和MySQL蜜罐,而外部主机2则无法访问上述HTTP蜜罐和MySQL蜜罐,从而验证了网络阻断的有效性. 由于验证了网络阻断功能的有效性,可以间接验证所提出的动态蜜网体系同时还具有多态的特性. 同一次的部署对于不同的外部网络而言可以组成不同类型的服务,从而增加了蜜网部署的范围和广度,增加蜜网的诱骗能力和捕获能力.

3.3 与传统蜜网的比较在性能上,将所提蜜网系统与传统蜜网系统A和B进行比较. 蜜网系统A使用基于蜜墙网关的第三代蜜网系统架构[2],蜜墙设备使用Cavium CN6880 32核处理器,蜜罐系统为搭载在IBM System x3650 M4服务器上的虚拟机系统. 蜜网系统B同样使用第三代蜜网系统架构[2],蜜墙网关搭建于IBM System x3650 M4服务器,使用Intel Xeon E5-26204核处理器,蜜罐系统则与蜜网A相同. 蜜网系统A与B均运行4个蜜罐主机,所提蜜网系统运行10个蜜罐主机. 对全部蜜罐主机进行同时的响应时延测试,使用外部主机经过两跳路由测试蜜罐主机响应时延,实验进行10min的持续响应测试,计算平均响应时延,实验结果如表 2所示.

| 表2 蜜网系统比较 |

蜜网系统A与B均基于蜜墙进行数据迁移,区别在于蜜墙设备性能. 蜜网系统A使用Cavium多核处理器,转发时延可以控制在较低的范围内. 蜜网系统B使用普通多核处理器,转发时延比蜜网A提高了51%. 所提蜜网系统转发时延比A蜜网系统提高了0.09ms,考虑到相同硬件设备在不同时刻的差异,此转发差异可忽略. 然而,使用基于Openflow交换机的成本却远远低于基于Cavium等高性能处理器的服务器的成本,而使用成本相对较低的普通性能服务器却不能达到可观的转发时延,因此使用所提蜜网系统可以在大大降低蜜网系统搭建成本的同时保证转发性能.

对于蜜罐系统所能构建蜜罐数量,基于非虚拟蜜罐系统(如基于虚拟机的蜜罐系统),其蜜罐数量受限于宿主服务器的处理器性能、硬盘大小及其他硬件配置. 如表 2所示,A、B蜜网系统受限于宿主机硬件的4核处理器,仅运行了4个蜜罐主机. 而所提蜜网系统,虽然在实验中只虚拟了10个蜜罐,然而基于叠加的虚拟蜜网系统,理论上可以在有效IP空间内虚拟任意个蜜罐系统.

在功能上,从特点、迁移类型、转发性能、交互性、动态部署能力、扩展性和多态性7方面对业界常见的蜜网系统(SweetBait[5]、HoneyMonkeys[6]和Shodow[7]系统)和所设计的蜜网系统进行比较,比较结果如表 3所示.

| 表3 蜜网系统对比 |

基于Openflow网络架构,提出了一种新型的蜜网系统,该系统可以对夹杂在常规流量中的恶意流量进行分离和迁移,使之迁移入蜜网捕获系统中. 基于Openflow技术设计了一个全虚拟的蜜罐系统,该蜜罐系统可以虚拟出运行任意服务的任意主机. 所设计的蜜网系统具有良好的扩展性,可以简单地通过添加新型服务主机和修改流表转发规则进行功能扩展,以此达到捕获针对新型服务的新型攻击方式;同时,具有叠加虚拟蜜网的功能,能在同一个物理实体上叠加多个虚拟蜜网. 基于所设计的蜜网系统可以做后续研究,如设计一个基于Openflow交换机流量监控的入侵检测算法,充分利用Openflow网络架构提供的流量监测能力识别恶意流量.

| [1] | Spitzner L. The honeynet project: trapping the hackers[J]. IEEE Security and Privacy, 2003, 1(2): 15-23.[引用本文:1] |

| [2] | 诸葛建伟, 唐勇, 韩心慧, 等. 蜜罐技术研究与应用进展[J]. 软件学报, 2013, 24(4): 825-842. Zhuge Jianwei, Tang Yong, Han Xinhui, et al. Honeypot technology research and application[J]. Journal of Software, 2013, 24(4): 825-842. [引用本文:3] |

| [3] | More Asit, Shashikala Tapaswi. A software router based predictive honeypot roaming scheme for network security and attack analysis[C]//Innovations in Information Technology (IIT), 2013 9th International Conference on. Abu Dhabi: IEEE, 2013: 221-226. [引用本文:1] |

| [4] | McKeown N, Anderson T, Balakrishnan H, et al. Openflow: enabling innovation in campus networks[J]. ACM SIGCOMM Computer Communication Review, 2008, 38(2): 69-74.[引用本文:1] |

| [5] | Portokalidis G, Bos H. SweetBait: zero-hour worm detection and containment using low-and high-interaction honeypots[J]. Computer Networks, 2007, 51(5): 1256-1274.[引用本文:1] |

| [6] | Wang Yimin, Beck Doug, Jiang Xuxian, et al. Automated web patrol with strider honeymonkeys: finding web sites that exploit browser vulnerabilities[C]//Harder E. Proceedings of the 2006 Network and Distributed System Security Symposium. San Diego: the Internet Society, 2006: 35-49.[引用本文:1] |

| [7] | Anagnostakis K G, Sidiroglou S, Akritidis P, et al. Detecting targeted attacks using shadow honeypots[C]//McDanie P. USENIX Security. Berkeley: USENIX Association, 2005: 9.[引用本文:1] |