2. 福建师范大学 福建省网络安全与密码技术重点实验室, 福州 350117

协作感知技术能大大提高认知无线电网络中的频谱感知效果, 但也会产生一些安全隐患, 如频谱感知数据伪造攻击.针对单个恶意次用户发起的连续性频谱感知数据伪造攻击和若干个恶意次用户发起的非连续性频谱感知数据伪造攻击, 设计并实现了一种分布式协作频谱感知的信誉模型.仿真实验表明, 该模型能有效地识别恶意次用户和抵御频谱感知数据伪造攻击.同时, 该模型还具有较小的虚警率、丢失率和较好的容错能力.

2. Fujian Provincial Key Laboratory of Network Security and Cryptology, Fujian Normal University, Fuzhou 350117, China

Collaborative spectrum sensing can greatly improve the effect of the spectrum sensing in cognitive radio network. However, it also brings some security risks such as spectrum sensing data falsification (SSDF) attack. To against the successional and discontinuous SSDF attacks launched by the single malicious secondary user and some malicious secondary users, respectively, a reputation model for distributed collaborate spectrum sensing was proposed. Simulation shows that the proposed model can effectively identify the malicious secondary users and resist the SSDF attack. Moreover, it also has lower probability of false alarm detection, lower probability of loss detection, and better fault-tolerant ability.

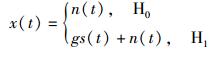

在认知无线电网络中,频谱感知是重要的一个环节,次用户需要通过频谱感知过程来探测频段的状态,以便能在频段空闲的时候接入以及在主用户出现的时候及时退出[1].频谱感知是通过发射机探测实现的.发射机探测的基本假设模型可以描述为

|

(1) |

其中:x(t)为认知无线电用户接收到的信号;s(t)为主用户传输的信号;n(t)为加性高斯白噪声;g为信道增益;H0为未被占用的假设,表明目前在这一确定频段上没有主用户;H1为占用假设,表明目前存在主用户.传统通信系统中的信号处理技术,如匹配滤波器探测、能量探测和静态循环特征探测均可用于频谱感知[2].笔者主要采用能量探测,此外协作感知是目前该领域的研究热点和难点.

协作感知受到广泛关注[3-4].但是,协作感知的安全脆弱性同样也带来了一系列安全隐患[5-6].笔者针对频谱感知数据伪造(SSDF,spectrum sensing data falsification)攻击[7-8],以提高认知无线电网络的容错能力和对内部攻击的防御能力为目标,将信誉机制引入认知无线电网络协作感知,针对多用户的非连续性SSDF攻击,提出了分布式协作频谱感知的信誉模型.仿真实验证明,提出的模型通过采用分布式协作,在提高频谱感知的准确性的同时,还能实现对SSDF攻击的有效抵御.

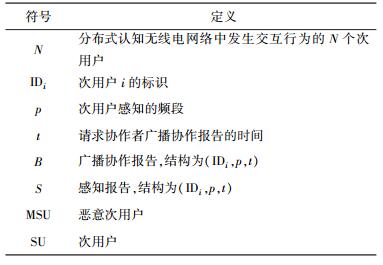

1 系统模型及攻击模型概述1.1 分布式协作感知系统模型研究背景为认知无线电网络.为了阅读方便,表 1对使用的符号进行了集中定义.

|

|

表 1 符号定义 |

假设每个次用户都可以作为请求协作者,N个次用户之间通过协作感知来判断一个主用户是否出现,具体的协作感知如图 1所示,实现过程如下.

|

图 1 分布式协作感知系统模型 |

1) 次用户IDj需要使用频谱资源,首先自己感知某个频段是否空闲,如果空闲,则向周围的邻居次用户发送广播协作报告B(IDj, p, t).

2) 邻居次用户IDi对频谱p进行感知,如果结果为空闲,则向IDj发送感知报告S(IDi, p, t);否则不发报告,以减轻网络负载.

3) 次用户IDj收集发给自己的感知报告,并进行汇集计算.倘若汇集的结果p为空闲的可信度大于设定的门限值,则判断目前主用户为闲置频段,从而得到接入并传输数据的机会,否则为“忙”.

1.2 攻击模型笔者主要考虑由内部恶意次用户发起的SSDF攻击.攻击者在协作频谱感知过程中,随机发送主用户出现的感知报告(有时是真实的,有时是错误的),对其他次用户的决策产生混淆,从而使自己获得使用频谱的机会,或造成其他参与竞争的次用户与主用户产生碰撞.具体的攻击模型如图 2所示.

|

图 2 SSDF攻击模型 |

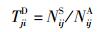

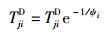

请求协作者IDj对次用户IDi的主观信誉值TjiD可以表示为

|

(2) |

其中:Nij为主观可直接信任判断信誉值时的交互次数的门限值,当本地数据库里交互历史记录大于等于Nij时,启动主观信誉值的计算;NijA为次用户IDi发送给IDj的交互次数;NijS为该用户感知报告为准确的次数.此外,还考虑了近期对错误的惩罚和交互成功的奖励机制,引入交互错误次数ψi. ψi=0表示邻居次用户IDi报告从没有错误;λ>ψi>0表示到目前为止距离上次报告出错后经过了ψi次交互,此时对其间每次发生错误的主观信誉值进行相应程度的惩罚,没有错误就线性奖励;当ψi>λ时,将取消惩罚并转为正常奖励,ψi重新变成0,λ表示发现错误进行惩罚的次数.当λ>ψi>0时,主观信誉值将更新[9]为

|

(3) |

如果连续出错,则每次的ψi都是1,并按式(3) 进行相应的信誉惩罚,每次都会减小信誉值,使得TjiD迅速减小,当减到小于最小信誉阈值时,该次用户将被列为不可信.

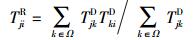

2.2 推荐信誉值如果本地数据库中与IDj的交互历史记录小于Nij大于0,系统先对协作次用户进行主观信誉值的排序,从信誉值高的里面挑出排名靠前的协作次用户,然后给这些次用户发送请求推荐报告,依据这些次用户的推荐,计算出IDi次用户的推荐信誉值TjiR为

|

(4) |

其中Ω为IDj数据库里有记录并且跟IDj有交互行为历史的邻居次用户k的集合.若IDj的交互历史记录为0, 则令刚刚加入的新用户信誉值为0.5,即不确定评估.

2.3 综合信誉值通过以上直接信任值和间接信任值的计算后,进行综合信誉值TjiC的计算为

|

(5) |

若直接交互次数NijA大于等于Nij,则综合信誉值取直接信誉值;若NijA在0和Nij之间,就引入间接信誉值;若NijA为0,则令综合信誉值为0.5.

2.4 数据汇集与决策将得出的信誉值作为权值,参与数据融合的过程,即

|

(6) |

其中:Rjp为IDj请求p频段时,其他邻居次用户发送感知报告的融合结果;Si={0, 1}为IDi次用户感知到频段p的状态,1代表空闲,0代表忙碌.得到Rjp后,计算决策Djp为

|

(7) |

其中:Djp=0,表示相信现在频谱p状态忙碌;Djp=1,表示相信现在频谱p状态空闲.

3 仿真结果与分析采用能量探测算法,假设发射机探测的模型如式(1) 所示,si(t)是主用户传输的信号服从均值为0、方差为σs2的平稳分布,ni(t)是独立同分布的均值为0、方差为σn2的加性高斯白噪声,二者是相互独立的.仿真中,主要考虑以下3个衡量指标.

1) 虚警率Pf:次用户误判主用户为存在的概率.

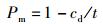

2) 丢失率Pm:次用户误判主用户为不存在的概率.

Pf和Pm可以表示[10]为

|

(8a) |

|

(8b) |

其中:cf为感知的噪声能量大于设定的能量阈值的次数,t为实验总次数,cd为感知的噪声能量加上主用户信号能量值大于设定的能量阈值的次数.

3) 容错能力:当系统模型中偶尔有异常的报告时,可以保持稳定正常的数据融合能力.

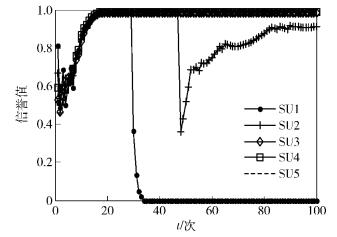

3.1 次用户的信誉值变化为了考查分布式协作频谱感知的信誉模型(R,reputation model)方案中的各个次用户的信誉变化情况,反映该方案对失误以及谎报的行为做出的行动,通过实验比较,结果如图 3所示,其中纵坐标是R方案的信誉值,横坐标t为交互的次数.

|

图 3 基于R模型中各个次用户信任值比较 |

由图 3可以得知,刚开始是5个次用户都建立了互相的信任,根据R方案相应提高自己的信誉值.本实验主要研究有恶意次用户存在的情况下,R方案做出的反应.在30次数据融合的时候发起攻击,SU1的信誉值马上就下降了,由于他连续地攻击,导致信誉值一直降到低于设定值(最小信誉值)0.35时,该次用户就不再被信任了.而在46次数据融合的时候,SU2发了错误的感知报告,信誉值也马上就下降了,但是因为还没降到规定的下限,所以SU2在R方案之下又重新进行了恢复,体现了比较好的惩罚恶意次用户和容错的能力.

3.2 多恶意次用户攻击下面考虑存在多个恶意次用户发起攻击时对R的影响,以验证R抵御攻击的能力.仿真中,将所提的R方案与传统的OR方案(在实践中OR方案比现在的一些方案要好[11])做比较.实验结果如图 4和图 5所示,其中纵坐标为Pf和Pm,横坐标为能量阈值.

|

图 4 虚警率 |

|

图 5 丢失率 |

在图 4中,R方案依然比OR方案好,鲁棒性更强.因为在受到1个恶意次用户的连续攻击时,R方案会对该恶意次用户的信誉值进行降低,这时恶意次用户的感知报告的可信度降低,所以对下一轮最后数据融合时候的影响变小.当连续地攻击时,信誉值低于最小阈值,R方案就会将该恶意次用户列为永远不可信的点.所以,1个恶意次用户连续性的SSDF攻击对R方案影响不大.当受到3个恶意次用户非连续地攻击时,如图 4所示略有影响,不过还是比OR方案好.因为个别恶意次用户拥有比较高的信誉值,对最后的结果会有一些影响,不过在R方案中并不是按照哪个次用户的信誉值高就选哪个,而是在最高的信誉值中选择最高的60%的次用户的感知报告进行数据融合,所以一定数量的恶意次用户想通过间隔一段时间进行一次SSDF攻击来提高信誉值,对整体的影响不大.

在图 5中,R方案相比OR方案的Pm要弱一些,因为R方案不像OR方案那样,受到恶意次用户攻击特别是连续性攻击时,就会马上认为是主用户出现.

4 结束语针对认知无线电网络的协作感知中存在的SSDF攻击进行研究,提出了分布式协作频谱感知的信誉模型,并通过仿真实验与传统的方案进行了对比.仿真结果表明,分布式协作频谱感知的信誉模型在虚警率和丢失率方面优于其他方案,对恶意次用户处理SSDF攻击时,具有比较强的抗攻击性和容错能力.

| [1] | Mitola J, Maguire J G Q. Cognitive radio: making software radios more personal[J].Personal Communications, IEEE, 1999, 6(4): 13–18. doi: 10.1109/98.788210 |

| [2] | 周小飞, 张宏纲. 认知无线电原理及应用[M]. 北京: 北京邮电大学出版社, 2007. |

| [3] |

申滨, 王舒, 黄琼, 等. 认知无线电最优用户选择协作频谱感知[J]. 北京邮电大学学报, 2014, 37(2): 32–37.

Shen Bin, Wang Shu, Huang Qiong, et al. Cognitive radio users to choose the optimal cooperative spectrum sensing[J].Journal of Beijing University of Posts and Telecommunications, 2014, 37(2): 32–37. |

| [4] | Feng Jingyu, Zhang Yuqing, Lu Guangyue, et al. Defend against collusive SSDF attack using trust in cooperative spectrum sensing environment[C] //Trust, Security and Privacy in Computing and Communications (TrustCom), 2013 12th IEEE International Conference on. IEEE Computer Society, 2013: 1656-1661. |

| [5] | Attar A, Tang Helen, Vasilakos A V, et al. A survey of security challenges in cognitive radio networks: solutions and future research directions[J].Proceedings of the IEEE, 2012, 100(12): 3172–3186. doi: 10.1109/JPROC.2012.2208211 |

| [6] | Abdelhakim M, Lightfoot L E, Ren Jian, et al. Distributed detection in mobile access wireless sensor networks under byzantine attacks[J].IEEE Transactions on Parallel and Distributed Systems, 2014, 25(4): 950–959. doi: 10.1109/TPDS.2013.74 |

| [7] | Fragkiadakis A G, Tragos E Z, Askoxylakis I G. A survey on security threats and detection techniques in cognitive radio networks[J].Communications Surveys and Tutorials, IEEE, 2013(1): 428–445. |

| [8] | Lu Jianqi, Wei Ping, Chen Zhe. A scheme to counter SSDF attacks based on hard decision in cognitive radio networks[J].Wseas Transactions on Communications, 2014, 13(1): 242–248. |

| [9] | Lin Hui, Hu Jia, Ma Jianfeng, et al. A role based privacy-aware secure routing protocol for wireless mesh networks[J].Wireless Personal Communications, 2014, 75(3): 1611–1633. doi: 10.1007/s11277-013-1171-3 |

| [10] | Parvin S, Hussain F K, Hussain O K. Conjoint trust assessment for secure communication in cognitive radio networks[J].Mathematical and Computer Modelling, 2013, 58(5): 1340–1350. |

| [11] | Letaief K, Zhang Wei. Cooperative communications for cognitive radio networks[J].Proceedings of the IEEE, 2009, 97(5): 878–893. doi: 10.1109/JPROC.2009.2015716 |