2. 西安财经学院 信息学院, 西安 710100

针对先前的签名方案实现的效率不足, 提出了格基在线/离线签名方案.该方案分为离线/在线两个阶段, 离线阶段在未知消息的情况下进行大量的预计算, 在获知消息的情况之后在在线阶段进行少量的计算.该方案仅在在线阶段对消息进行签名.最后, 在小整数解假设下证明了新方案具有抗适应性选择消息攻击的强不可伪造性.与现有的方案相比, 新方案实现效率高, 安全性强, 更能满足实际的需求.

2. School of Information, Xi'an University of Finance and Economics, Xi'an 710100, China

Aiming at the efficiency weakness that exists in the signature schemes, a lattice-based online/offline signature scheme was proposed. The scheme splits the signature procedures into two phases: the offline phase/the online phase, the offline phase first performs most heavy precomputations before knowing message and the online phase performs light computations after receiving the message, the scheme only signs the message in the online phase. Finally, the scheme is proved to be strongly unforgeable against adaptive chosen-message attacks under small integer solution assumption. Compared with the known schemes, the new scheme can provide better efficiency in terms of communication overhead as well as the security guarantee, and thus it can more satisfy the actual application requirements.

数字签名阐明了数字消息或文档的可验证性,只有拥有私钥的用户对其签名,签名可以被公开验证.但数字签名方案在签名的过程中需要大量的复杂的计算,在某些特殊的环境中,特别是计算能力要求较低的轻量设备(移动自组网络和智能卡等),在短时间内完成复杂的计算是不可能的.在线/离线签名是一种能有效提高签名效率的技术,特别适用于计算能力受限的传感器和移动互联网中的终端设备. Even等[1]首次提出了在线/离线签名的概念,该方案将数字签名分成两个阶段[1-7],即在线签名阶段和离线签名阶段.离线签名阶段,是在未知签名消息的情况下实行签名预计算,此阶段包含签名之前的一些复杂计算;在线签名阶段,输入消息,生成所需要的签名,此阶段签名速度非常快.

但目前大多数的研究是基于传统数论困难问题构造的,如基于因式分解、基于离散对数问题.最近,格公钥因能够抵抗量子计算攻击的特性而受到了广泛的关注.为此利用Bonsai技术,构造了一个新的格上基于身份在线/离线签名方案,在小整数解(SIS,small integer solution)困难问题下,证明了新方案具有抗适应性选择消息攻击的强不可伪造性(sUF-CMA,strongly unforgeable against adaptive chosen message attacks),从而在提高方案安全性的同时,改进了方案的实现效率.

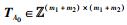

1 预备知识1.1 格定义1 设B=(v1, v2, …, vm)∈

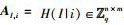

定义2 给定一个整数q,一个矩阵

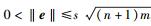

引理1[8] 设q≥2,矩阵

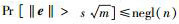

1) 对于两个向量

2) 如果向量e是DΛ, s, c一个抽样,即有

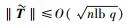

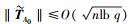

引理2[8] 设q≥3是一个奇数且

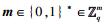

引理3[9] 设n和q是正整数,且q是素数,m≥6nlb q.对于

引理4[10] 输入格Λq⊥(A1)的一组基S1,一个矩阵

Gentry等[8]使用Bonsai技术构造了一个签名方案,具体算法由以下3个部分组成.

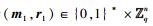

1) 秘钥生成:运行陷门生成算法TrapGen(q, n, m)生成一个矩阵

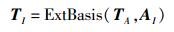

2) 签名:令Aμ=[A0|A1μ1|…|Akμk],通过密钥扩展算法计算Tμ=ExtBasis(TA0, Aμ),输出签名e=SamplePre(Tμ, s, u).

3) 验证:令Aμ=[A0|A1μ1|…|Akμk],验证e≠0,

定义3 给定一个素数q,1个矩阵

引理5[11-12] 对于

定义参数分别为m=O(nlb q),

参数建立:输入1个安全参数n,设

1) 运行陷门生成算法TrapGen(q, n, m)生成1个矩阵

2) 对于任意用户的身份I∈{0, 1}*,随机选取1个矩阵

3) 输出系统公开参数(A, AI, H, H1),保存主密钥TA.

密钥提取:输入系统公开参数,用户的身份I,算法执行如下.

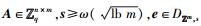

|

输出用户的私钥TI.

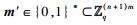

离线签名:输入系统公开参数,1个随机的向量

1) 选取一个随机数

2) 计算u=H1(m′, r).

3) 计算e=SamplePre(AI, TI, s, u).

4) 输出离线签名σoff=e,保存(u, r).

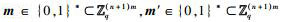

在线签名:输入系统公开参数,消息

1) 计算k=AI(m′-m)+r.

2) 消息m的在线签名σon=k.

3) 输出签名σ=(σon, σoff)=(e, k).

验证:输入用户的身份I,消息m和签名σ,验证者首先计算u=H1(m, k)(由引理4可知),并验证如下算法.

1)

2) AIe=u.

若以上条件同时成立,则签名有效,输出1;否则,输出0.

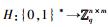

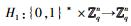

3 安全性分析定理1 在随机预言模型下,如果存在1个概率多项式时间的敌手A在时间t内经过qH次H询问,qH1次H1询问,qE次密钥提取询问,qS次签名询问之后以优势

证明 假设存在一个多项式时间的敌手A,构造一个不可区分的算法B用敌手A解SIS问题,即输入任意一个矩阵

H询问: B维护一张H询问的列表L,列表初始值为空.假设I是新鲜的,并之前没有被询问过.那么A对随机预言机H进行询问,B执行如下.

1) 若I=I*,即在列表L中存在匹配的哈希值,B直接返回对应的值.

2) 若I≠I*,B随机选取1个

H1询问: B维护一张H1询问的列表L1,列表初始值为空. A对随机预言机H1进行询问,如果列表L1中存在匹配的哈希值,B直接返回对应的值.否则B随机选取1个u,将u作为对H1询问的响应,并将(AI, m′, r, u)添加到列表L1中.

密钥提取询问:为了响应A对用户身份I的密钥提取询问,B执行如下.

1) 若I=I*,B退出.

2) 若I≠I*,B从列表L中找到(I|i, Ri),计算AI=A|AI, 1|…|AI, n和TI=ExtBasis(TA, AI),TI为对应用户身份I的私钥.最后,B将(AI, I|i, TI)存储到L2中.

签名询问:为了响应A对消息m和身份I签名的询问,B模拟出有效的签名. B从列表L,L1和L2中分别找到(I|i, Ri),(AI, m′, r, u)和(AI, I|i, TI).那么对于任意的i∈(1, 2, …, n),此时的签名询问分为2个阶段,即离线签名询问和在线签名询问. B执行如下.

1) 离线签名询问:B选取1个随机数

2) 在线签名询问:B计算k=AI(m′-m)+r,输出在线签名σon=k,最后,输出此时的签名σ=(σon, σoff)=(e, k).

输出:A再次重复上述伪造过程中相同随机输入H和H1询问,B返回新鲜的输出结果.由分叉引理[14]可知,A以不可忽略的概率ε输出了1个新的有效的签名(I*, m*, σ*)且

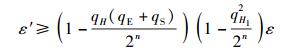

概率分析:假设B能解SIS问题实例的概率为ε′,现考虑以下情形.

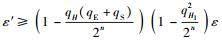

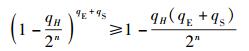

1) 当进行H询问时,若随机预言机H的值不匹配,将导致密钥提取询问失败,发生的概率至多为qH/2n.因此,在密钥提取询问和签名询问阶段进行了qE+qS次询问之后,成功模拟的概率为

|

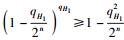

2) 当进行H1询问时,若随机预言机H1的值不匹配,将导致H1询问失败,发生的概率至多为qH1/2n.因此,在对随机预言机H1进行了qH1次询问之后,成功模拟的概率为

对于以上2个事件,模拟成功的概率为

|

时间分析:B在模拟的过程中,只执行了哈希询问,密钥提取询问和签名询问,因此整个过程执行的时间为t′=t+qHtH+(qH1+qS)tH1+qEtExtBasis+qStSamplePre,这里q(·)和t(·)分别表示执行询问的次数和执行询问的时间.

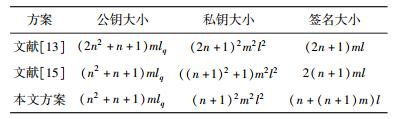

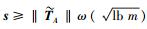

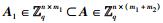

4 性能分析主要通过通信开销来分析新方案的性能,并将新方案与已有的方案进行了性能分析.其中,通信开销包括公钥大小、私钥大小和签名大小.具体如表 1所示.

|

|

表 1 与已有方案的性能比较 |

为了方便分析,统一相关参数,令lq(q为整数)和l分别表示

提出了一个格上基于身份的在线/离线签名方案,基于SIS困难假设,并在随机预言模型下证明了该签名方案满足适应性选择消息攻击的强不可伪造性.性能分析表明,本文方案的实现效率更高,安全性更强,具有一定的优势.另外,本文方案也可以推广到其他应用场景,如格上的门限在线/离线签名方案,格上的在线/离线重签名方案等其他特殊的方案,值得进一步深入研究.

| [1] | Even S, Goldreich O, Macali S. On-line/off-line digital signatures[C]//Proceedings of Advances in Cryptology: Crypto'89. California, USA: Springer-Verlag, 1990: 263-275. |

| [2] | Crutchfield C, Molnar D, Turner D. Generic on-line/off-line threshold signatures[C]//Proceedings of Public Key Cryptography. New York, USA: Springer-Verlag, 2006: 58-74. |

| [3] | Shamir A, Tauman Y. Improved online/offline signature schemes[C]//Proceedings of Advances in Cryptology. Santa Barbara, CA, USA: Springer-Verlag, 2001: 355-367. |

| [4] | Xu Shidi, Mu Yi, Susilo W, et al. Online/offline signatures and multisignatures for AVOD and DSR routing security[C]//ACISP '06. Melbourne, Australia: Springer-Verlag, 2006: 99-110. |

| [5] | Joseph K L, Baek J, Zhou Jianying, et al. Efficient online/offline identity-based signature for wireless sensor network[J].International Journal of Information Security, 2010, 9(4): 287–296. doi: 10.1007/s10207-010-0109-y |

| [6] | Yao A C-C, Zhao Yunlei. Online/offline signatures for low-power devices[J].IEEE Transactions on Information Forensics and Security, 2013, 8(2): 283–294. doi: 10.1109/TIFS.2012.2232653 |

| [7] | Hohenberger S, Waters B. Online/offline attribute-based encryption[C]. PKC '14, Melbourne, Australia: Springer-Verlag, 2014: 293-310. |

| [8] | Gentry C, Peikert C, Vaikuntanathan V. How to use a short basis: trapdoors for hard lattices and new cryptographic constructions[C]//STOC 2008. Victoria, British Columbia, Canada: Association for Computing Machinery, May 17-20, 2008: 197-206. |

| [9] | Cash D, Hofheinz D, Kiltz E, et al. Bonsai trees, or how to delegate a lattice basis[J].Journal of Cryptology, 2012, 25(4): 601–639. doi: 10.1007/s00145-011-9105-2 |

| [10] | Agrawal S, Boneh D, Boyen X. Lattice basis delegation in fixed dimension and shorter ciphertext hierarchical IBE[C]//Crypto 2010. Santa Barbara, CA, USA: Springer-Verlag, 2010: 98-115. |

| [11] | Krawczyk H, Rabin T. Chameleon signatures[C]// NDSS '00. San Diego, CA, USA: The Internet Society, 2000: 143-154. |

| [12] | Chen Xiaofeng, Zhang Fangguo, Susilo W, et al. Identity-based chameleon hashing and signatures without key exposure[J].Information Sciences, 2014, 265(5): 198–210. |

| [13] | Rückert M. Strongly unforgeable signatures and hierarchical identity-based signatures from lattices without random oracles[C]// PQCrypto 2010. Darmstadt, Germany: Lecture Notes in Computer Science, Springer-Verlag, 2010, 6061: 182-200. |

| [14] | Bellare M, Neven G. Multi-signatures in the plain public-key model and a general forking lemma[C]//CCS 2006. October 30-November 3, Alexandria, VA, USA: Association for Computing Machinery, 2006: 390-399. |

| [15] | Xagawa K. Cryptography with lattices[EB/OL]. [2010-02-15]. http://xagawa.net/pdf/2010Thesis.pdf. |