2. 北京交通大学 计算机与信息技术学院, 北京 100044

2. School of Computer and Information Technology, Beijing Jiaotong University, Beijing 100044, China

云计算是一个新兴的计算领域,可简单理解成提供存储、计算、各种服务和应用程序的技术。目前主要有3种云服务模型:基础设施即服务(IaaS)、平台即服务(PaaS)、软件即服务(SaaS)。

云计算有各种优势,可以实现随时随地、随需应变地从可配置资源共享池中获取所需资源,使管理资源的工作量和与服务提供商的交互减小到最低限度。但随着云计算规模化和集约化的发展,云计算也带来了许多问题:弹性机制、互操作性、数据迁移等[1]。其中身份认证安全是重中之重。用户身份认证为云服务器提供认证、授权等功能。现有的用于云计算环境的用户认证方式存在如重放攻击、假冒攻击、智能卡被盗攻击等安全弱点,不能满足实际应用中的安全需求。此外,计算复杂度较高,且不支持口令更改,有些方案仅适用于单服务器环境[2-5]。

基于口令的用户认证是网络上最方便的认证机制之一。1981年,Lamport[6]首先提出了基于口令的认证方案,该方案需要维护一张口令表,面临字典攻击。1996年,Shoup和Rubin[7]提出了一个将智能卡用于存储密钥的模型,但该模型的单因素认证并不安全,忽略了智能卡可能受到的风险。2000年,Hwang和Li[8]增强了使用智能卡的认证。随后,许多基于智能卡的认证密钥协商模型被提出。

2015年,He和Wang[9]提出了一种基于生物识别的多服务器环境认证方案。但Odelu等[10]发现He和Wang的方案[9]易受到已知特定会话的临时信息攻击,且在用户匿名性和密码更改阶段存在设计缺陷。值得注意,在He和Odelu方案[9-10]中,用户与服务器的相互认证和建立会话密钥都需要注册中心(RC)参与。而在云环境中,需要云服务提供商(CSP)或RC处于离线模式,即用户与云服务器之间的认证和密钥协商不应涉及CSP。因此,适用于传统网络多服务器环境的认证方案无法在云环境下直接有效地应用。

2016年,Wazid等[11]提出云中基于生物特征识别的支持用户匿名的认证方案。但笔者发现该方案不满足前向安全性。假设CSP的主密钥K泄露且攻击者截获了信道上的所有通信内容,则攻击者计算可得Ai=h(K||RIDi||RSIDj||RPWi)(其中K代表云服务提供商的主密钥,RIDi和RPWi分别为某用户Ui经过加密后的用户身份标识和口令;RSIDj为某服务器CSj经过加密后的身份标识),根据截获的M2和T1得Ni=M2⊕h(h(Ai)||T1||RIDi)(其中M2=Ni⊕h(h(Ai)||T1||RIDi,Ni为随机数,T1为系统时间戳),根据截获的M5和T2得Nj=M5⊕h(h(Ai)||T2||RIDi)(其中M5=Nj⊕h(h(Ai)||T2||RIDi);Nj为随机数;T2为系统时间戳),最后求得先前的会话密钥SK=h(h(Ai)||Ni||Nj||RIDi||RSIDj),存在安全风险。同年,Namasudra和Roy[12]基于切比雪夫混沌映射,提出了适用于云环境的采用智能卡的双因素认证方案。

混沌密码学因具有较低的计算复杂度和较高的安全性而日益流行[12]。受其启发,本文提出了一种基于切比雪夫混沌映射和生物特征识别的云中身份认证方案来解决上述问题。

1 基本理论介绍切比雪夫混沌映射及相关的难解问题。

定义:n维切比雪夫多项式为Tn (x):[-1, 1]→[-1, 1],定义为Tn(x)=cos(narccos(x)), 其中n为整数,x为实数,且x∈[-1, 1]。其迭代关系式为T0(x)=1,T1(x)=x,T2(x)=2x2-1,Tn+1(x)=2xTn(x)-Tn-1(x)。

半群特性:

Tr(Ts(x))=Trs(x)=Ts(Tr(x))mod P

其中:r和s为自然数; P为一个大素数。

离散对数问题:已知参数x和y,要找到一个整数n使之满足Tn(x)=y几乎是不可能的。

Diffie-Hellman问题:已知参数x、Tr(x)和Ts(x)要计算Trs(x)几乎是不可能的。

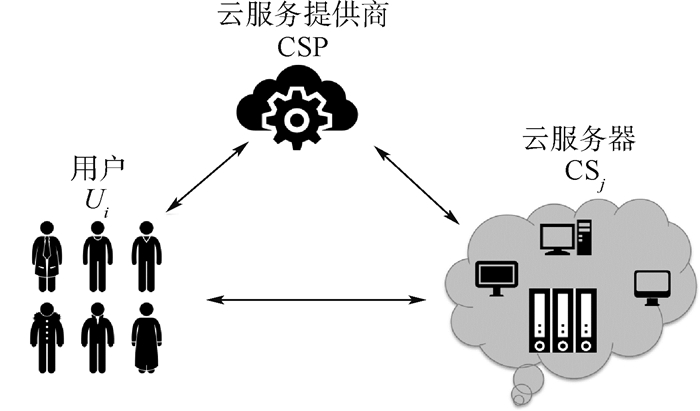

2 系统模型图 1展示了本方案的系统模型,主要由用户(U)、云服务提供商(CSP)、云服务器(CS)三者构成。假设用户Ui想访问云服务,首先Ui需要在CSP处进行注册。同理,若CS想为用户提供云服务,也需要先在CSP上注册。当Ui和其想访问的云服务CSj都已在CSP处注册时,Ui可以直接向CSj发出访问请求,双方通过本文提出的方案进行身份认证并建立会话密钥以保护通信内容。

|

| 图 1 系统模型 Fig. 1 System model |

本节将对基于切比雪夫混沌映射和生物特征识别的新型身份认证方案进行详细阐述。本方案中,U和CS都需要先在CSP上进行注册,以满足访问云服务或提供云服务的条件,并使用模糊提取技术来实现用户生物特征的采集[13]。该技术可以从生物特征中提取出重构用户生物特征所需要的冗余信息,无需存储生物特征模板本身,为利用生物特征进行身份认证提供了便利。表 1列出了方案用到的部分符号及其含义。

| 符号 | 含义 |

| IDi | 用户Ui的身份标识 |

| PWi | 用户Ui的口令 |

| SIDj | 服务器CSj的身份标识 |

| Gen() | 模糊提取生成函数 |

| Rep() | 模糊提取重构函数 |

| BIOi | 用户Ui的生物特征 |

| bi | 用户Ui的生物特征密钥 |

| αi | 公共重构参数 |

| a | 事先设定的容错阈值 |

| h() | 单向哈希函数 |

| T1, T2, T3 | 系统时间戳 |

| ΔT | 最大通信时延 |

| ‖ | 连接 |

| ⊕ | 异或运算 |

模糊提取器主要包括生成函数Gen()和重构函数Rep()。Gen()是一个概率性生成函数,当用户输入生物特征BIOi时,函数会相应生成一个长度为m的随机提取的字符串作为生物特征密钥bi∈{0, 1}m及一个公共重构参数αi作为辅助字符串,即Gen(BIOi)=(bi, αi)。Rep()是一个确定性重构函数,可以根据输入的生物特征BIO′i和相应的辅助字符串αi来重构生物特征密钥bi,即Rep(BIO′i, αi)=bi,同时使BIOi和BIO′i之间的汉明距离小于事先定义的容错阈值a。当Gen()和Rep()在多项式时间内运行,模糊提取非常高效。并且若不借助原有的生物特征BIOi,单依靠辅助字符串αi是无法通过计算来重构生物特征密钥bi的[6]。

模糊提取器允许输入拥有一定的噪声,较好地解决了生物特征模糊性和密码体制精确性之间的矛盾,有效克服了传统的基于模板匹配的生物特征识别系统中,模板数据泄露或丢失后带来的重放攻击问题。同时,本方案假设云环境中的所有实体的时钟同步,可以使用时间戳来抵抗重放攻击。以下详细讨论本方案的不同阶段。

3.1 注册模块假设某用户Ui想访问某云服务器CSj,则Ui和CSj需要先在CSP处完成注册。注册流程具体描述如下:

1) Ui选择自己的IDi和PWi,并选择一个随机数ni,通过计算RIDi=h(IDi||ni)和RPWi=h(PWi||ni)对IDi和PWi进行保护。接着Ui将自己的生物特征BIOi输入生物传感设备,利用模糊提取和公参αi得到生物密钥bi,即Gen(BIOi)=(bi, αi)。然后Ui计算Xi=h(RPWi||bi)并通过安全信道向CSP发送注册请求(RIDi, RPWi)。

2) CSj首先选择自己的SIDj,接着生成一个随机数nj并计算RSIDj=h(SIDj||nj),然后通过安全信道向CSP发送注册请求(RSIDj)。

3) 当CSP收到Ui和CSj的注册请求后,使用事先选定的主密钥K计算Ai= h(K||RIDi||RPWi||RSIDj)和Bi=h(Ai)。接着CSP安全地将含有信息{Ai, RSIDj, h(), Gen(), Rep(), t, P, x}的智能卡传递给Ui,将反馈信息(Bi, RIDi, P, x)传递给CSj,其中P是CSP选择的一个大素数。

4) 当Ui收到智能卡后,计算n′i=ni⊕h(IDi||bi)以及A′i=Ai⊕h(ni||bi),并将信n′i、Xi、αi存储到智能卡中,同时将将卡中的Ai更新为A′i,完成注册。

5) 当CSj收到来自CSP的反馈信息(Bi, RIDi, P, x)后,计算B′i=Bi⊕h(SIDj||nj||RIDi,并将信息(B′i, RIDi, P, x)存储到数据库,完成注册。

|

| 图 2 注册模块 Fig. 2 Registration module |

为了登录CSj,Ui需要将智能卡插入读卡器,并提供IDi、口令PWi,具体流程如下:

1) Ui将智能卡插入读卡器并输入IDi和PWi,在传感设备上录入BIOi(例如指纹)。

2) 智能卡利用实现设定的容错阈值a计算bi*=Rep(BIOi, αi),并计算ni*=n′i⊕h(IDi, bi*)、RPW*=h(PWi||ni*)、Xi*=h(RPWi*||bi*)。

3) 智能卡检验Xi*是否等于Xi。若不相等,提示Ui身份信息出错;若相等,则表示Ui通过了PWi和BIOi的双重认证,智能卡接着计算Ai=A′i*⊕h(ni*||bi*)和RIDi=h(IDi||ni*)||,并生成正整数ri和当前时间戳T1,利用公共参数P来计算Qi⊕Tri(x)mod P、V1=h(h(Ai)||Qi||T1)、V2=Qi⊕h(h(Ai)||T1||RIDi)。然后,通过公共信道向CSj发送登录请求(V1, V2, RIDi, T1)。

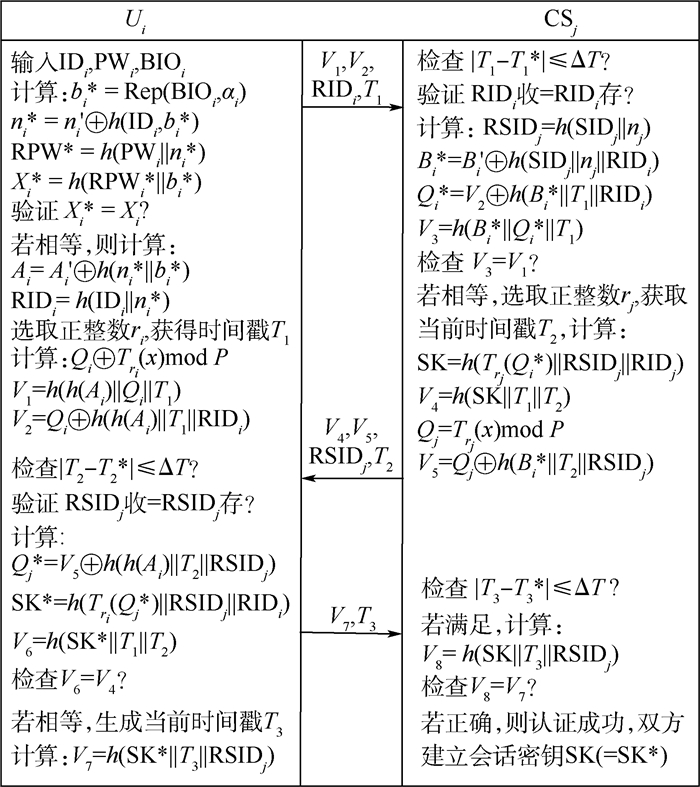

3.3 认证及密钥协商模块当CSj收到来自Ui的登录请求后,双向认证及会话密钥的协商流程启动。

1) 假设CSj收到登录请求(V1, V2, RIDi, T1)时的时间戳为T1*,则CSj首先验证|T1*-T1|是否小于等于ΔT,并检查接收到的RIDi是否在数据库中有存档,若不满足,CSj就终止此次会话。

2) CSj计算RSIDj=h(SIDj||nj)、Bi*=B′i⊕h(SIDj||nj||RIDi),并使用Bi*计算参数Qi*=V2⊕h(Bi*||T1||RIDi)和V3=h(Bi*||Qi*||T1)。检查V3是否等于V1,若相等则Ui身份认证成功。随后,CSj生成正整数rj和当前时间戳T2,计算会话密钥SK=h(Trj(Qi*)||RSIDj||RIDj)。

3) 计算会话密钥后,CSj还需要计算V4=h(SK||T1||T2)、Qj=Trj(x)mod P,利用Qi计算V5=Qj⊕h(Bi*||T2||RSIDj),并通过公共信道将认证请求(V4, V5, RSIDj, T2)发送给Ui。

4) 当Ui收到认证请求后,根据当时的时间戳T2检查|T2-T2*|是否小于等于ΔT,并检查接收到的RSIDj在内存中是否有留存。若均满足,则智能卡计算Qj*=V5⊕h(h(Ai)||T2||RSIDj)、SK*=h(Tri(Qj*)||RSIDj||RIDi)。接着用SK*计算V6=h(SK*||T1||T2),检查V6是否等于V4。若相等,则Ui和CSj相互认证成功。随后智能卡生成当前时间戳T3并计算V7=h(SK*||T3||RSIDj),通过公共信道将认证回复信息(V7, T3)发送给CSj。

5) 当CSj收到回复后,根据当前时间戳T3*检查T3-T3*是否小于等于ΔT。若在有效通信时间内,CSj计算V8=h(SK||T3||RSIDj),验证V8是否等于V7。若不相等,CSj终止本次与Ui的连接;若相等,则认证成功,双方建立会话密钥SK(=SK*)。

|

| 图 3 登录、认证及密钥协商模块 Fig. 3 Login, authentication and key agreement module |

对于用户来说,更改以往的登录口令和生物特征是很常见的需求,且云环境应当满足更改时无需云服务器参与的条件。变更步骤如下:

1) 用户将智能卡插入读卡器并输入IDi和原先的PWi,在生物识别感应器上输入旧BIOi。此时智能卡计算bi*=Rep(BIOi, αi),n′i*=ni⊕h(IDi||bi),RPWi=h(PWi||ni),Xi*=h(RPWi||bi)。

2) 智能卡检查Xi*是否等于Xi,若相等,则验证了持卡人的身份;否则智能卡拒绝该持卡人的请求。

3) 用户Ui输入新口令PWinew,录入新生物特征BIOinew,智能卡计算Gen(BIOinew)=(binew, αinew),RPWinew=h(PWinew||ni),Xinew=h(RPWinew||binew),ninew=ni⊕h(IDi||binew),Ai=A′i⊕h(ni||biold),Ainew=Ai⊕h(ni||binew)。

4) 智能卡用ni、newAinew和αinew来代替ni、A′i和αi。

4 安全性分析 4.1 用户隐私保护在登录、认证和密钥协商阶段,合法用户的真实身份信息IDi以RIDi=h(IDi||ni)的形式被保护起来,再在公共网络中进行传递,且ni仅用户自己知道,所以方案提供了用户隐私保护。并且智能卡中存储的用户身份相关信息都用仅用户已知的密钥进行加密,即使智能卡丢失或被盗,卡中的身份信息依然很安全。

4.2 完美前向安全完美前向安全性由Christoph[14]提出,最初用于定义会话密钥协商的安全性,指用来产生会话密钥的长期密钥(如服务器私钥和用户口令)被泄露,不会造成之前通信时使用的会话密钥泄露,即保护了先前的通信内容。本方案假设CSP的主密钥K泄露且攻击者已截获了信道上的所有通信内容,想破解先前的会话密钥。此时攻击者可以计算得到Ai=h(K||RIDj||RPWj||RSIDj),从而根据截获的V2和T1算得Qi=V2⊕h(h(Ai)||T1||RIDi)。同理,攻击者可以根据截获的V5和T2算得Qj=V5⊕h(h(Ai)||T2||RIDi)。但当他试图计算Tri(Qj)或Trj(Qi)时,就会面临Diff-Hellman计算假设问题,几乎不可能成功。

4.3 抵抗离线口令猜测攻击假设攻击者获得了合法用户丢失或被盗的智能卡,攻击者可以使用功率分析攻击[15]提取出卡中存储的所有信息{A′i, RSIDj, h(), Gen(), Rep(), t, P, x, n′i, Xi, αi}。已知Xi=h(RPWi||bi),RPWi=h(PWi||ni),但攻击者并不知道bi和ni的任何信息,因此无法从中提取PWi等有效信息。

4.4 抵抗中间人攻击假设攻击者截获了用户的登录请求(V1, V2, RIDi, T1)并试图生成一个非法请求(V′1, V′2, RIDi, Tg),其中Tg是攻击者的系统时间。攻击者可选择一个正整数r′i,计算Qi=Tri(x)mod P,V′1=h(h(Ai)||Q′i||Tg),V′2=Q′i⊕h(h(Ai)||Tg||RIDi),其中Ai=h(K||RIDi||RSIDi||RPWi)。但攻击者不知道主密钥K,无法计算Ai,也就无法伪造出一个有效的登录请求(V′1, V′2, RIDi, Tg)。同理,攻击者也无法修改(V4, V5, RSIDi, T2)以及(V7, T3)。

4.5 抵抗用户仿冒攻击假设攻击者截获了用户的登录请求(V1, V2, RIDi, T1)并获得了该用户的智能卡,那么攻击者可以使用功率分析攻击[14]提取出卡中存储的所有信息{A′i, RSIDj, h(), Gen(), Rep(), t, P, x, n′i, Xi, αi}。根据4.4节的分析,攻击者无法从卡中猜测出正确的口令,也不能伪造出合法的登录请求。同时,因为V7=h(SK||T3||RSIDj),其中涉及的ri、rj和Ai对于攻击者来说都是未知的,所以也无法利用当前的系统时间T′3伪造出一个有效的认证回复消息(V′7, T′3)。因此,本方案能成功抵御用户仿冒攻击。

4.6 抵抗云服务器仿冒攻击假设攻击者截获了合法云服务器的认证请求(V4, V5, RSIDj, T2),并试图冒充云服务器CSj来发送一个合法请求(V′4, V′5, RSIDj, Tg)。进一步假设攻击者截获了用户的登录请求(V1, V2, RIDi, T1)并选了一个正整数r′j,也不能算出SK=h(Trj′(Qi*)||RSIDj||RIDj),因为没有计算Qi*所必备的Bi*。自然,攻击者也就无法计算出V′4=h(SK||T1||Tg)和V′5=Qj⊕h(Bi*||Tg||RSIDj)。因此,攻击者无法生成一个合法请求以伪造成云服务器CSj,本方案能抵御云服务器仿冒攻击。

4.7 抵抗重放攻击本方案在认证和密钥协商阶段均使用了时间戳并规定了ΔT,可有效地抵御重放攻击。

5 与相关方案的对比分析本节对方案的性能进行了评估,并与其他相关身份认证方案——Pippal等的方案[16]、Hao等的方案[17]、Chen等的方案[18]、Li等的方案[19]进行安全性和计算成本的比较。因为用户和服务器在CSP上只需要注册一次,且不会频繁更新口令和生物特征,因此比较时不考虑这些计算消耗。

5.1 安全属性对比表 2显示,本方案不仅满足安全认证必需的各种要求如抗仿冒攻击、抗重放攻击和抗离线口令猜测攻击等,并且提供用户匿名、多因素安全等特性,优于现有方案。其中,“-”表示不适用。

5.2 计算成本对比

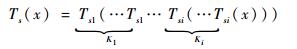

与传统的基于公钥密码系统的密码认证密钥协商协议不同,本方案利用切比雪夫多项式的半群特性来保障双重认证并协商获得会话密钥。因此,在认证阶段不涉及椭圆曲线上耗时的模指数运算和标量乘法,也不需要提前建立公钥密码系统。设定M、A、S、F、C分别代表椭圆曲线(ECC)点乘运算、ECC点加运算、对称加/解密、模糊提取操作和切比雪夫多项式的计算耗时。本文考虑了文献[20-21]中关于各种运算的评估结果,综合推得对称加/解密比公钥加/解密快至少100倍,而散列操作比对称加/解密快至少10倍。此外,一次指数运算的耗时大约等于60次对称加/解密所花时间。文献[21]中,假定模糊提取器和椭圆曲线点乘法所需的执行时间相同。虽然在切比雪夫混沌映射中可能涉及非常高程度的多项式计算,且利用迭代计算Tn(x)的耗时和模指数运算相近[22],但实际上,本文方案的安全性不完全依赖于高次多项式的难题,因此r和s无需选择非常大的数字。此外,文献[23]还提出了一些可降低计算成本的编程算法。例如,文献[23]将s(r同理)写成

|

计算Ts(x)时,只需要切比雪夫映射的K1+K2+…+Ki迭代而不需要s迭代。因此,Ts(x)的计算可以从线性步数减少到对数步数。并且,文献[23]提出可以建立一个表格来存储常用的、不同阶数的切比雪夫多项式的表达式,需要时直接查询,可进一步减少Ts(x)的计算时间。用于存储不同程度的切比雪夫多项式最常用的表达式。表 3将本文方案和现有方案的计算性能进行了比较,可以发现本文方案计算耗时小于Chen等的方案[18]和Li等的方案[19]。虽然Pippal等的方案[16]和Hao等的方案[17]计算成本更少,但他们的方案缺乏安全性和可靠性。其中,H为哈希运算耗时。

综上,本方案采用切比雪夫混沌映射得到了较好的安全性和可计算性,同时,本方案加入了生物特征因素,为用户隐私保护、云中通信安全提供了更有力的保障。虽然增加生物识别模块会在一定程度上提高系统造价,但随着科技发展,生物特征传感器(如指纹采集器)的成本已大幅度降低、技术日益完备且越发普及。因此与其他方案相比,本方案在高安全性和计算成本之间提供了更好的折中。

6 结论1) 本方案充分利用了切比雪夫混沌映射的半群特性,弥补了现有云中认证方案在通信安全方面的不足,还提供了如用户匿名、高效的口令变更等功能特性,且计算成本较低。

2) 本方案还采用模糊提取技术,提出了一种基于生物识别的多因素身份认证方案,更有力地保障了信息安全。性能分析表明,本方案较好地平衡了安全性和可用性,优于现有方案,非常适合云计算环境。

| [1] |

MAJUMDER A, NAMASUDRA S, NATH S. Taxonomy and classification of access control models for cloud environments[M]. Berlin: Springer-Verlag, 2014: 23-53.

|

| [2] |

YANG J H, CHANG Y F, HUANG C C.A user authentication scheme on multi-server environments for cloud computing[C]//Communications and Signal Processing.Piscataway, NJ: IEEE Press, 2014: 1-4. https://www.researchgate.net/publication/271555870_A_user_authentication_scheme_on_multi-server_environments_for_cloud_computing

|

| [3] |

YANG J H, LIN P Y.An ID-based user authentication scheme for cloud computing[C]//10th International Conference on Intelligent Information Hiding and Multimedia Signal Processing.Piscataway, NJ: IEEE Press, 2014: 98-101. https://ieeexplore.ieee.org/document/6998277/

|

| [4] |

YASSIN A A, JIN H, IBRAHIM A, et al.A practical privacy-preserving password authentication scheme for cloud computing[C]//Parallel and Distributed Processing Symposium Workshops & PHD Forum Piscataway, NJ: IEEE Press, 2012: 1210-1217. https://www.researchgate.net/publication/258206733_A_Practical_Privacy_preserving_Password_authentication_Scheme_for_Cloud_Computing

|

| [5] |

TSAI J L, LO N W. A privacy-aware authentication scheme for distributed mobile cloud computing services[J]. IEEE Systems Journal, 2017, 9(3): 805-815. |

| [6] |

LAMPORT L. Password authentication with insecure communication[J]. Communications of the ACM, 1981, 24(24): 770-772. |

| [7] |

SHOUP V, RUBIN A.Session key distribution using smart cards[C]//International Conference on Theory and Application of Cryptographic Techniques.Berlin: Springer-Verlag, 1996: 321-331.

|

| [8] |

HWANG M S, LI H. A new remote user authentication scheme using smart cards[J]. IEEE Transactions on Consumer Electronics, 2000, 46(1): 28-30. DOI:10.1109/30.826377 |

| [9] |

HE D, WANG D. Robust biometrics-based authentication scheme for multiserver environment[J]. IEEE Systems Journal, 2015, 9(3): 816-823. DOI:10.1109/JSYST.2014.2301517 |

| [10] |

ODELU V, DAS AK, GOSWAMI A. A secure biometrics based multi-server authentication protocol using smart cards[J]. IEEE Transactions on Information Forensicsand Security, 2015, 10(9): 1953-1966. DOI:10.1109/TIFS.2015.2439964 |

| [11] |

WAZID M, DAS A K, KUMARI S, et al. Provably secure biometric-based user authentication and key agreement scheme in cloud computing[J]. Security & Communication Networks, 2016, 9(17): 4103-4119. |

| [12] |

NAMASUDRA S, ROY P. A new secure authentication scheme for cloud computing environment[J]. Concurrency & Computation Practice & Experience, 2017, 29: e3864. |

| [13] |

DODIS Y, OSTROVSKY R, REYZIN L, et al. Fuzzy extractors:How to generate strong keys from biometrics and other noisy data[J]. SIAM Journal on Computing, 2008, 38(1): 97-139. DOI:10.1137/060651380 |

| [14] |

CHRISTOPH G G.An Identity-based key-exchange protocol[C]//Workshop on the Theory and Application of of Cryptographic Techniques.Berlin: Springer, 1989: 235-258.

|

| [15] |

MESSERGES T S, DABBISH E A, SLOAN R H. Examining smart-card security under the threat of power analysis attacks[J]. IEEE Transactions on Computers, 2002, 51(5): 541-552. DOI:10.1109/TC.2002.1004593 |

| [16] |

PIPPAL R S, JAIDHAR C D, TAPASWI S. Enhanced time-bound ticket-based mutual authentication scheme for cloud computing[J]. Informatica, 2013, 37(2): 149-156. |

| [17] |

HAO Z, ZHONG S, YU N. A time-bound ticket-based mutual authentication scheme for cloud computing[J]. International Journal of Computers Communications & Control, 2011, Ⅵ(2): 227-235. |

| [18] |

CHEN T H, YEH H, SHIH W K.An advanced ECC dynamic ID-based remote mutual authentication scheme for cloud computing[C]//FTRA International Conference on Multimedia & Ubiquitous Engineering.Piscataway, NJ: IEEE Press, 2011: 155-159. https://www.researchgate.net/publication/221281948_An_Advanced_ECC_Dynamic_ID-Based_Remote_Mutual_Authentication_Scheme_for_Cloud_Computing

|

| [19] |

LI H, LI F, SONG C, et al. Towards smart card based mutual authentication schemes in cloud computing[J]. KSⅡ Transactions on Internet & Information Systems, 2015, 9(7): 2719-2735. |

| [20] |

LI W, WEN Q, SU Q, et al. An efficient and secure mobile payment protocol for restricted connectivity scenarios in vehicular ad hoc network[J]. Computer Communications, 2012, 35(2): 188-195. |

| [21] |

HE D, KUMAR N, LEE J H, et al. Enhanced three-factor security protocol for consumer USB mass storage devices[J]. IEEE Transactions on Consumer Electronics, 2014, 60(1): 30-37. DOI:10.1109/TCE.2014.6780922 |

| [22] |

YOON E J, JEON I S. An efficient and secure Diffie-Hellman key agreement protocol based on Chebyshev chaotic map[J]. Communications in Nonlinear Science & Numerical Simulation, 2011, 16(6): 2383-2389. |

| [23] |

WANG X Y, ZHAO J F. An improved key agreement protocol based on chaos[J]. Communications in Nonlinear Science & Numerical Simulation, 2010, 15(12): 4052-4057. |